Лекция

Привет, Вы узнаете о том , что такое обязательный контроль целостности, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое обязательный контроль целостности, контроль целостности, целостность данных , настоятельно рекомендую прочитать все из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. .

контроль целостности - это процесс обеспечения того, чтобы данные или ресурсы оставались нетронутыми и неизменными в течение определенного периода времени или до определенных событий. Это важный аспект в области информационной безопасности и управления данными. Контроль целостности помогает обнаруживать и предотвращать несанкционированные изменения данных или ресурсов, которые могут возникнуть из-за ошибок, злонамеренных действий или технических сбоев.

Контроль целостности компьютерной системы - это механизм, который необходим для отслеживания сохранности файлов, документов, реестра, настроек оборудования и других компонентов, находящихся на компьютере или сервере.

Существуют программные и программно-аппаратные методы контроля целостности. В случае программно-аппаратных методов включаются модули доверенной загрузки, устанавливаемые внутри корпуса компьютера, ноутбука или сервера. Эти модули могут иметь разные форм-факторы, такие как PCI, PCI-e, mini PCI, в зависимости от типа материнской платы. Они могут ограничивать доступ к USB-портам, предотвращая загрузку с несанкционированных носителей данных, таких как флешки и диски. Также они могут блокировать загрузку компьютера при обнаружении ошибок в процессе проверки целостности различных ресурсов.

Существует несколько способов обеспечения контроля целостности:

Хэширование данных: Путем вычисления хэш-суммы (криптографической сигнатуры) данных и их сохранения можно проверять, были ли данные изменены с момента создания хэша. Если данные изменяются, хэш-сумма также изменится.

Цифровая подпись: Применение цифровой подписи к данным позволяет установить, что данные не были изменены после подписания. Это особенно важно для подтверждения подлинности и целостности данных в электронных документах и сообщениях.

Резервное копирование и версионирование: Регулярное создание резервных копий данных и сохранение различных версий файлов позволяет восстанавливать данные в случае потери или повреждения, обеспечивая их целостность.

Обнаружение вторжений: Системы обнаружения вторжений (Intrusion Detection Systems, IDS) и системы предотвращения вторжений (Intrusion Prevention Systems, IPS) могут выявлять аномалии в поведении системы и помогать обнаруживать попытки изменения данных злоумышленниками.

Аудит и журналирование: Ведение аудита и записей о действиях пользователей и системы позволяет отслеживать изменения данных и выявлять, кто и когда проводил определенные операции.

Физическая безопасность: Ограничение доступа к физическим ресурсам, например, серверам или хранилищам данных, помогает предотвращать несанкционированные изменения на уровне оборудования.

Контроль доступа: Установка правильных прав доступа к файлам и ресурсам ограничивает возможности пользователей и процессов изменять данные.

Шифрование: Защита данных с помощью шифрования делает данные непонятными для посторонних и предотвращает их несанкционированное изменение.

Контроль целостности важен для обеспечения безопасности данных и сохранения их точности и надежности в различных сферах, включая информационные системы, банковское дело, медицину и другие.

Программные средства для проверки целостности предназначены для следящих за тем, чтобы содержимое ресурсов компьютера не изменялось. Обычно для выполнения этой проверки используются следующие методы:

Полное копирование ресурсов: Этот метод неэффективен, так как для проверки используются предварительно скопированные данные. Кроме того, он не считается безопасным, так как копии данных могут быть подменены или украдены.

Метод контрольных сумм и хэширование: Здесь используется специальный криптографический алгоритм, чтобы вычислить контрольную сумму или хэш для конкретного ресурса. Все полученные хэши хранятся в безопасном месте на компьютере пользователя.

Электронная цифровая подпись (ЭЦП): Этот метод включает шифрование хэша, который был получен из исходных данных. Электронная цифровая подпись используется для обеспечения подлинности и целостности данных.

Имитовставка или MAC: Имитовставка - это уникальная последовательность символов, генерируемая с помощью криптографического алгоритма и закрытого ключа. Этот метод также используется для обеспечения целостности данных.

Все эти методы помогают гарантировать, что данные на компьютере остаются нетронутыми и защищенными от несанкционированных изменений.

Системы, предназначенные для обеспечения контроля целостности, дают возможность пользователю выбрать наиболее удобное время для проведения проверок. Обычно оптимальными моментами для этого являются моменты загрузки или завершения работы компьютера. Это позволяет избежать сильной нагрузки на систему во время проведения вычислительных операций.

Однако наиболее значимой характеристикой таких систем является то, как они обрабатывают ситуацию, когда проверка выявляет нарушение целостности данных. В таком случае, система может вернуть изменения к последним проверенным значениям, восстановив таким образом их неприкосновенность. Альтернативно, она может зарегистрировать это событие в журнале событий для дальнейшего анализа.

Эффективное управление контролем целостности также помогает обеспечить стабильность работы системы и предотвратить потенциальные нарушения данных.

Пример

Способ контроля целостности данных в информационно-вычислительных системах

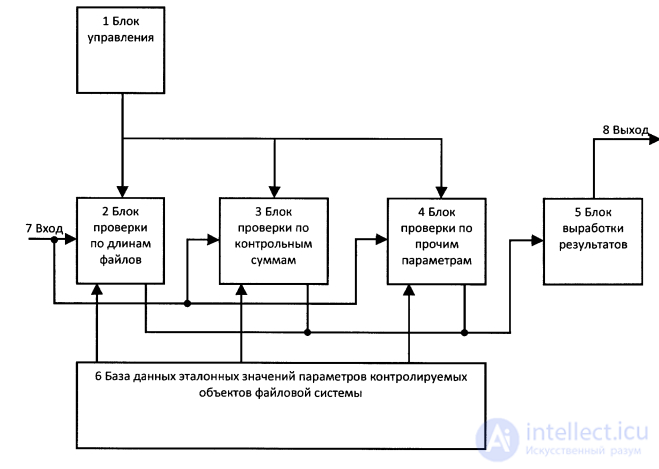

Патентное изобретение относится к области обеспечения целостности данных в информационных и вычислительных системах. Основная идея данного изобретения заключается в том, чтобы уменьшить объем ресурсов, необходимых для контроля целостности данных в информационных и вычислительных системах. Это достигается путем проведения контроля целостности только для тех компонентов файловой системы, которые могут быть изменены, и только в те моменты, когда эти компоненты открываются для выполнения каких-либо действий, которые могут повлиять на их целостность. Такой подход позволяет сократить количество объектов файловой системы, подвергаемых контролю, что в свою очередь приводит к уменьшению нагрузки на ресурсы, затрачиваемые на контроль целостности данных в информационных и вычислительных системах.

Авторы патента:

Дроботун Евгений Борисович (RU)

Обязательный контроль целостности (англ. Mandatory Integrity Control, MIC) представляет собой новую функцию безопасности, внедренную в Astra Linux и Windows Vista и реализованную в следующей линейке операционных систем Windows, которая добавляет управление доступом с помощью уровней целостности (англ. Integrity Levels, IL). Уровень целостности представляет собой уровень надежности субъекта или объекта доступа. Цель этого механизма заключается в использовании политик управления целостностью и уровнями целостности задействованных субъектов и объектов для ограничения доступа процессам, которые считаются потенциально менее надежными, по сравнению с доверенными процессами, работающими под той же учетной записью пользователя.

Обязательный контроль целостности определяется с помощью нового типа записи управления доступом (ACE) для представления уровня целостности объекта в его дескрипторе безопасности. В Windows списки управления доступом (ACL) обычно используются для предоставления прав доступа (разрешения на чтение, запись и выполнение) пользователям или группам. Об этом говорит сайт https://intellect.icu . При инициализации маркеру доступа процесса присваивается уровень целостности. Когда поток пытается получить доступ к объекту (например, файлу), монитор ссылок сравнивает уровень целостности в маркере доступа процесса или потока с уровнем целостности в дескрипторе безопасности объекта. Windows ограничивает разрешенные права доступа в зависимости от того, является ли уровень целостности субъекта выше или ниже, чем уровень целостности объекта, в зависимости от заданной политики целостности в записи управления доступом (ACE). Подсистема безопасности использует уровни целостности для мандатного разграничения доступа, в отличие от дискреционного разграничения доступа, который реализован с помощью традиционных DACL.

В Windows Vista и более поздних определены 5 уровней целостности IL :

Недоверенный (SID: S-1-16-0),

Низкий (SID: S-1-16-4096),

Средний (SID: S-1-16-8192),

Высокий (SID: S-1-16-12288)

Системный (SID: S-1-16-16384).

По умолчанию процессы, запускаемые обычным пользователем (в том числе администратором), получают средний уровень целостности, а процессы запущенные через UAC с правами администратора — высокий. С помощью задания различных уровней целостности, обязательный контроль целостности позволяет изолировать потенциально уязвимые приложения (например, приложения, ориентированные на работу в Интернете, офисные приложения, которые используются для открытия документов, полученных из недоверенных источников и т.д.). Процессы с низким уровнем целостности имеют меньший доступ (ограничены права на запись в объекты системы), чем процессы с более высокими уровнями целостности, т.к. обязательный (мандатный) контроль доступа осуществляется самой ОС Windows .

Объекты с ACL, такие как именованные объекты, включая файлы, ключи реестра или другие процессы и потоки, имеют запись в ACL, которая определяет уровень целостности этого объекта. Она определяет минимальный уровень целостности процесса, который может использовать данный объект. Для объектов Windows по умолчанию задана мандатная политика целостности No-Write-Up (запрет на запись вверх), которая определяет, что процесс может записывать или удалять объект только тогда, когда его уровень целостности равен или превышает уровень целостности объекта Поэтому, процесс, имеющий уровень целостности Low, не может открыть для записи файл, имеющий уровень целостности Medium, даже если DACL предоставляет процессу право записи.

Кроме того, процессы с низким уровнем целостности не могут открыть для чтения объекты процессов с более высоким уровнем целостности, поскольку для объектов процессов по умолчанию задана мандатная политика целостности No-Read-Up (запрет на чтение вверх). Следовательно, процесс не может взаимодействовать с другим процессом, имеющим более высокий уровнем целостности. Процесс не может выполнять такие функции, как внедрение dll в процесс высшего уровня целостности, используя API-функцию создания удаленного потока , или отправить данные в другой процесс, используя функцию записи памяти процесса .

Хотя процессы наследуют уровень целостности процесса, создавшего его, уровень целостности можно настроить во время создания процесса. Помимо ограничения отправки оконных сообщений в технологии изоляции пользовательских интерфейсов (UIPI), обязательный контроль целостности используется такими приложениями, как Adobe Reader, Google Chrome, Internet Explorer и« проводник Windows», чтобы изолировать документы от уязвимых объектов в системе

Internet Explorer 7 применяет параметр «Защищенный режим» на основе обязательного контроля целостности, чтобы контролировать, открыта ли веб-страница как процесс с низким уровнем целостности или нет (при условии, что операционная система поддерживает обязательный контроль целостности) на основе настроек зон безопасности, тем самым предотвращая некоторые классы уязвимостей в безопасности. Поскольку Internet Explorer в этом случае работает как процесс с низким уровнем целостности, он не может изменять объекты системного уровня — файлы и операции реестра вместо этого «виртуализируются». Adobe Reader 10 и Google Chrome — это два других известных приложения, которые внедряют эту технологию, чтобы снизить их уязвимость для вредоносных программ

В Microsoft Office 2010 была представлена изолированная среда («песочница») под названием «Защищенный просмотр» для Excel, PowerPoint и Word, которая запрещает потенциально опасным документам изменять компоненты, файлы и другие ресурсы в системе «Защищенный просмотр» работает как процесс с низким уровнем целостности, а в Windows Vista и более поздних выпусках Windows использует обязательный контроль целостности и технологию изоляции пользовательских интерфейсов (UIPI) для дальнейшего ограничения «песочницы».

Однако в некоторых случаях процесс с более высоким уровнем целостности должен выполнять определенные действия по отношению к процессу с более низким уровнем целостности, или для процесса с более низким уровнем целостности требуется доступ к ресурсам, доступ к которым может получить только процесс с более высоким уровнем целостности (например, при просмотре веб-страницы в защищенном режиме, сохранении файла, загруженного из Интернета, в папку, указанную пользователем). Процессы с высоким и низким уровнями целостности все еще могут взаимодействовать друг с другом, используя файлы, именованные каналы, LPC или другие разделяемые объекты. Разделяемый объект должен иметь низкий уровень целостности и разделяться как процессами низкого уровня целостности, так и высокого. Поскольку обязательный контроль целостности не мешает процессу с низким уровнем целостности разделять объекты с процессом с более высоким уровнем целостности, он может задействовать уязвимости в нем и заставить его работать от своего имени, приводя к Squatting-атаке. Тем не менее, «подрывные атаки» могут быть предотвращены за счет использования изоляции привилегий пользовательского интерфейса, которая использует преимущества обязательного контроля целостности.

Целостность данных — это поддержание и гарантия точности и непротиворечивости данных на протяжении всего их жизненного цикла и критический аспект проектирования, реализации и использования любой системы, которая хранит, обрабатывает или извлекает данные. Этот термин имеет широкий охват и может иметь совершенно разные значения в зависимости от конкретного контекста — даже под одним и тем же понятием вычислений . Иногда он используется в качестве косвенного термина для качества данных , в то время как проверка данных является необходимым условием целостности данных. Целостность данных противоположна повреждению данных . Общая цель любого метода обеспечения целостности данных одна и та же: гарантировать, что данные записываются точно так, как предполагалось (например, база данных корректно отклоняет взаимоисключающие возможности). Кроме того, при последующем извлечении убедитесь, что данные такие же, как и при первоначальной записи. Короче говоря, целостность данных направлена на предотвращение непреднамеренных изменений информации. Целостность данных не следует путать с безопасностью данных , дисциплиной защиты данных от несанкционированных сторон.

Любые непреднамеренные изменения данных в результате операции хранения, извлечения или обработки, включая злонамеренные намерения, неожиданный отказ оборудования и человеческий фактор , являются нарушением целостности данных. Если изменения являются результатом несанкционированного доступа, это также может быть нарушением безопасности данных. В зависимости от задействованных данных это может проявляться как безобидно, как один пиксель на изображении, цвет которого отличается от первоначально записанного, до потери фотографий из отпуска или критически важной для бизнеса базы данных, до даже катастрофической потери человеческой жизни в жизни . -критическая система .

Физическая целостность связана с проблемами, связанными с правильным хранением и получением самих данных. Проблемы с физической целостностью могут включать электромеханические неисправности, недостатки конструкции, усталость материала , коррозию , перебои в подаче электроэнергии , стихийные бедствия и другие особые экологические опасности, такие как ионизирующее излучение , экстремальные температуры, давление и перегрузки . Обеспечение физической целостности включает в себя такие методы, как резервное оборудование, источник бесперебойного питания , определенные типы RAID- массивов, радиационно-стойкие микросхемы, память с исправлением ошибок., использование кластерной файловой системы , использование файловых систем, которые используют контрольные суммы на уровне блоков, такие как ZFS , массивы хранения, которые вычисляют вычисления четности, такие как исключительная или или используют криптографическую хеш-функцию , и даже наличие сторожевого таймера на критических подсистемах.

Физическая целостность часто широко использует алгоритмы обнаружения ошибок, известные как коды исправления ошибок . Ошибки целостности данных, вызванные деятельностью человека, часто обнаруживаются с помощью более простых проверок и алгоритмов, таких как алгоритм Дамма или алгоритм Луна . Они используются для поддержания целостности данных после ручной транскрипции из одной компьютерной системы в другую человеческим посредником (например, номера кредитных карт или банковских маршрутов). Ошибки транскрипции, вызванные компьютером, можно обнаружить с помощью хеш-функций .

В производственных системах эти методы используются вместе для обеспечения различной степени целостности данных. Например, файловая система компьютера может быть сконфигурирована на отказоустойчивом массиве RAID, но может не обеспечивать контрольные суммы на уровне блоков для обнаружения и предотвращения скрытого повреждения данных . Другой пример: система управления базой данных может соответствовать свойствам ACID , а RAID-контроллер или внутренний кэш записи жесткого диска — нет.

Этот тип целостности связан с правильностью или рациональностью части данных в конкретном контексте. Сюда входят такие темы, как ссылочная целостность и целостность сущностей в реляционной базе данных или правильное игнорирование невозможных данных датчиков в роботизированных системах. Эти проблемы связаны с обеспечением того, чтобы данные «имели смысл» с учетом их среды. Проблемы включают программные ошибки , недостатки дизайна и человеческие ошибки. Общие методы обеспечения логической целостности включают в себя такие вещи, как проверочные ограничения , ограничения внешнего ключа , утверждения программы и другие проверки работоспособности во время выполнения.

Физическая и логическая целостность часто связаны со многими проблемами, такими как человеческие ошибки и недостатки проектирования, и обе они должны надлежащим образом обрабатывать параллельные запросы на запись и извлечение данных , последний из которых является полностью отдельной темой.

Если в секторе данных есть только логическая ошибка , его можно использовать повторно, перезаписав его новыми данными. В случае физической ошибки затронутый сектор данных становится непригодным для использования навсегда.

Целостность данных содержит рекомендации по хранению данных , определяющие или гарантирующие период времени, в течение которого данные могут храниться в конкретной базе данных (обычно реляционной базе данных ). Для обеспечения целостности данных эти правила последовательно и регулярно применяются ко всем данным, поступающим в систему, и любое ослабление соблюдения может привести к ошибкам в данных. Внедрение проверок данных как можно ближе к источнику ввода (например, ввод данных человеком) приводит к тому, что в систему поступает меньше ошибочных данных. Строгое соблюдение правил целостности данных приводит к снижению частоты ошибок и экономии времени на устранение неполадок и отслеживание ошибочных данных и ошибок, которые они вызывают в алгоритмах.

Целостность данных также включает правила, определяющие отношения, которые часть данных может иметь к другим частям данных, например, запись о Клиенте может быть связана с приобретенными Продуктами , но не с несвязанными данными, такими как Корпоративные активы . Целостность данных часто включает проверку и исправление недопустимых данных на основе фиксированной схемы или предопределенного набора правил. Примером являются текстовые данные, введенные там, где требуется значение даты и времени. Также применимы правила получения данных, определяющие, как значение данных получается на основе алгоритма, участников и условий. Он также определяет условия повторного получения значения данных.

Целостность данных обычно обеспечивается в системе баз данных с помощью ряда ограничений или правил целостности. Три типа ограничений целостности являются неотъемлемой частью реляционной модели данных : целостность объекта, ссылочная целостность и целостность домена.

Если база данных поддерживает эти функции, она несет ответственность за обеспечение целостности данных, а также модель согласованности для хранения и извлечения данных. Если база данных не поддерживает эти функции, приложения несут ответственность за обеспечение целостности данных, в то время как база данных поддерживает модель согласованности для хранения и извлечения данных.

Наличие единой, хорошо контролируемой и четко определенной системы обеспечения целостности данных повышает

Современные базы данных поддерживают эти функции (см. Сравнение систем управления реляционными базами данных ), и фактически ответственность за обеспечение целостности данных лежит на базе данных. Компании и даже многие системы баз данных предлагают продукты и услуги для миграции устаревших систем на современные базы данных.

Примером механизма обеспечения целостности данных является родительско-дочерняя связь связанных записей. Если родительская запись владеет одной или несколькими связанными дочерними записями, все процессы ссылочной целостности обрабатываются самой базой данных, что автоматически обеспечивает точность и целостность данных, так что ни одна дочерняя запись не может существовать без родительской (также называемой осиротевшей) и что ни один родитель не теряет свои дочерние записи. Это также гарантирует, что ни одна родительская запись не может быть удалена, пока родительская запись владеет какими-либо дочерними записями. Все это обрабатывается на уровне базы данных и не требует проверки целостности кода в каждом приложении.

Различные результаты исследований показывают, что ни широко распространенные файловые системы (включая UFS , Ext , XFS , JFS и NTFS ), ни аппаратные RAID- решения не обеспечивают достаточной защиты от проблем с целостностью данных.

Некоторые файловые системы (включая Btrfs и ZFS ) обеспечивают контрольную сумму внутренних данных и метаданных , которая используется для обнаружения скрытого повреждения данных и улучшения целостности данных. Если таким образом обнаружено повреждение и также используются внутренние механизмы RAID, предоставляемые этими файловыми системами, такие файловые системы могут дополнительно прозрачно восстанавливать поврежденные данные . Этот подход позволяет улучшить защиту целостности данных, охватывающую все пути передачи данных, что обычно называется сквозной защитой данных .

Исследование, описанное в статье про обязательный контроль целостности, подчеркивает ее значимость в современном мире. Надеюсь, что теперь ты понял что такое обязательный контроль целостности, контроль целостности, целостность данных и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность.

Комментарии

Оставить комментарий

информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации

Термины: информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации