Практика

XSS (межсайтовый скриптинг) - это тип уязвимости, который допускает выполнение JavaScript на стороне клиента. Этот тип уязвимости может представлять серьезную угрозу безопасности при правильном использовании и может использоваться многими злоумышленниками. В этой статье мы обсудим, как XSS можно использовать для кражи файлов cookie и другой информации, которая может использоваться в различных сценариях. Все используемые примеры были созданы исключительно для целей данной статьи, чтобы помочь вам узнать, как работает эта уязвимость.

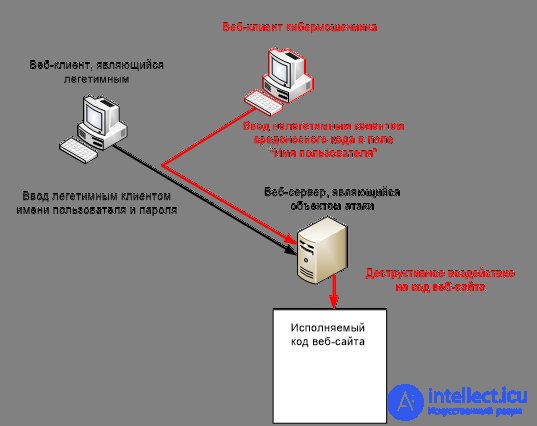

XSS-уязвимости становятся возможными благодаря тому, что кодировщик соответствующего веб-приложения или сценария неправильно обрабатывает вводимые пользователем данные и выводит введенный JavaScript прямо на страницу. Мы обсудим это более подробно позже в статье, но вот основной сценарий:>

Перед тем, как мы начнем, есть несколько вещей, которые вам понадобятся для того, чтобы эффективно следить за работой. Ниже приведен список того, что вам нужно, с необходимыми ссылками. Я включил уязвимый сценарий BASIC, чтобы вы могли с ним поиграть. Если вы когда-нибудь видели, чтобы кто-то использовал этот сценарий для чего-то другого, то он заслуживает того, чтобы его застрелили.

Вот список вещей, которые вам понадобятся в этом уроке:>

Mozilla Firefox.

FF addon: Добавить и редактировать файлы cookie.

FF addon: Live HTTP заголовки.

АКТИВНЫЙ регистратор файлов cookie. Обратитесь к разделу «сценарии» в конце этого руководства, чтобы узнать сценарий ведения журнала.

Базовое понимание JavaScript является преимуществом, но не обязательно.

XSS уязвимость для тестирования и эксплуатации. Обратитесь к «сценариям» в конце этого руководства для примера уязвимого сценария. Хостинг за вами, попробуйте этот бесплатный веб-хостинг PHP:>

Желание и самоотдача учиться. [Сами.]

Выявление уязвимости XSS может быть довольно простым в большинстве случаев, мы поговорим о возможных фильтрах и обойдем их в следующем разделе. Типичным методом тестирования уязвимости XSS является печально известный тест «Предупреждение». Любой, кто имеет базовые знания JavaScript, будет знать, что это такое. В результате этого теста на экране появится всплывающее окно с сообщением или сообщение. Это делается путем выполнения функции JavaScript Alert ().

<Скрипт> оповещения ( 'XSS')

Это отобразит окно сообщения с XSS в качестве сообщения.

ПРИМЕЧАНИЕ. Существует очевидный способ отфильтровать это, но об этом мы поговорим в следующем разделе.

Чтобы выполнить этот тест, мы хотим, чтобы рассматриваемая страница распечатала скрипт, поэтому браузер выполнит его. Поэтому в этом случае, используя включенную уязвимую тестовую страницу, введите строку

Лекции и учебник по "информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации"

Термины и понятия

Вопросы и ответы

![]() используйте так REGEXP_LIKE(title, "\\biолрл" )

используйте так REGEXP_LIKE(title, "\\biолрл" )

![]() ICU для [[::]] нет(тоесть нет поддерки уникода). Для ICU вы можете использовать \ b ...

ICU для [[::]] нет(тоесть нет поддерки уникода). Для ICU вы можете использовать \ b ...

![]() если делать поиск по словам в mysql 8.0 то ошибка почему?

FROM feedback ...

если делать поиск по словам в mysql 8.0 то ошибка почему?

FROM feedback ...

![]() Вы хотите дублировать поведение старого калькулятора HP, есть два варианта:

Вы...

Вы хотите дублировать поведение старого калькулятора HP, есть два варианта:

Вы...

![]() В чем разница между эмуляцией и симуляцией?

В чем разница между эмуляцией и симуляцией?

![]() Причин выхода из строя батарей очень много, ниже приведены наиболее частые причины:

высокая...

Причин выхода из строя батарей очень много, ниже приведены наиболее частые причины:

высокая...

![]() . Почему батареи выходят из строя?

. Почему батареи выходят из строя?

![]() Наиболее часто в ИБП используют

батареи типа VRLA (свинцово-кислотные с

регулирующими...

Наиболее часто в ИБП используют

батареи типа VRLA (свинцово-кислотные с

регулирующими...

![]() Как я могу убедиться в том, что батареи ИБП находятся в хорошем состоянии

и обеспечат...

Как я могу убедиться в том, что батареи ИБП находятся в хорошем состоянии

и обеспечат...

![]() Стандартный срок для батарей типа VRLA –

от трех до пяти лет. Однако, ожидаемый

срок...

Стандартный срок для батарей типа VRLA –

от трех до пяти лет. Однако, ожидаемый

срок...

IT Новости 2024 года