Лекция

Привет, Вы узнаете о том , что такое имитозащита, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое имитозащита , настоятельно рекомендую прочитать все из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. .

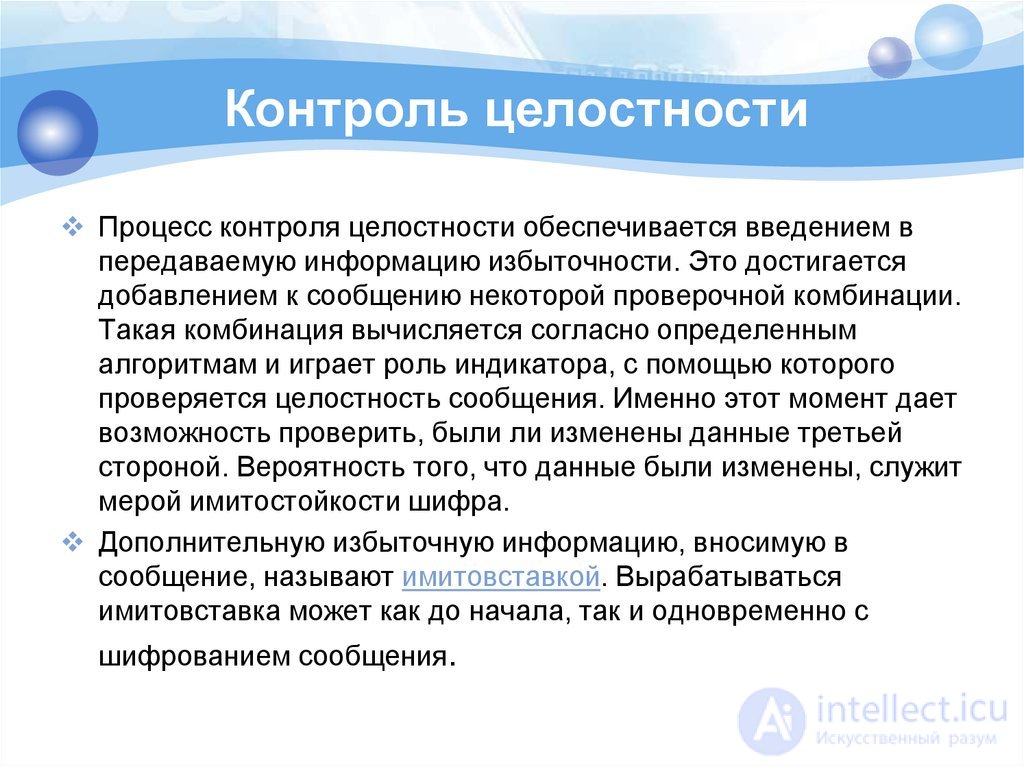

имитозащита - это метод или механизм обеспечения безопасности и целостности данных путем создания цифровой подписи или имитовставки (Message Authentication Code, MAC) для проверки и подтверждения подлинности данных. Этот процесс включает в себя создание уникального хэш-кода или сигнатуры на основе содержимого данных и ключа. После этого полученная сигнатура добавляется к данным в виде контрольной суммы или хэша.

При проверке целостности и подлинности данных, имитозащита снова создает хэш или сигнатуру на основе полученных данных и ключа. Затем полученное значение сравнивается с сохраненной сигнатурой, чтобы определить, были ли данные изменены или подделаны.

Имитозащита широко используется в криптографии и средствах защиты информации для обеспечения доверительности и непрерывности передачи данных, а также для обнаружения попыток внесения изменений или подделки данных.

Имитозащита — защита системы шифровальной связи или другой криптосистемы от навязывания ложных данных. Защита данных от внесения в них несанкционированных изменений, другими словами, защита целостности сообщения.

Реализуется с помощью добавления к сообщению дополнительного кода, имитовставки, MAC, зависящей от содержания сообщения и секретного элемента, известного только отправителю и получателю (ключа). Закладка избыточности позволяет обнаружить внесенные в сообщение несанкционированные изменения.

, где

Получатель проверяет выполнение условия , где

— криптографический ключ, известный только отправителю и получателю. Об этом говорит сайт https://intellect.icu . Сообщение подлинно, если условие справедливо. В противном случае сообщение отвергается. Пример имитовставки — контрольная сумма блоков сообщения по модулю некоторого числа (ключа).

Имитозащита (в ее классическом, «симметричном» виде) применяется там, где важна оперативность передачи, но не требуется полная секретность. Аналогия из жизни: разведчик посылает численность вражеских войск. Под пулями закрыть все сообщение прочным шифром долго, да и партизаны не смогут его расшифровать. Если же враг расшифрует сообщение, он мало что приобретет. Так что можно закрыть сообщение слабым шифром или вообще не шифровать. А чтобы не было провокаций со стороны врага, добавляются контрольные символы, которые и выполняются прочным шифром.

Угрозы целостности и аутентичности данных

Угрозы целостности и аутентичности данныхКонтрольная сумма без использования ключа (по известному модулю) не обеспечивает защиты от второй угрозы.

К первой угрозе устойчива схема имитозащиты, основанная на необратимой функции (т. е. такой функции, вычислить обратную функцию к которой невозможно за приемлемое время, например, если значение T может быть вычислено по Y только перебором). Такая контрольная комбинация называется кодом обнаружения манипуляции с данными (manipulation detection code — MDC). Обычно применяется хеш-функция сообщения, например, в России — по алгоритму ГОСТ Р 34.11-2012 (ранее ГОСТ Р 34.11-94).

Устойчивость ко второй угрозе достигается путем вычисления имитовставки с использованием криптографического ключа, известного только отправителю и получателю. Поскольку ключ для вычисления имитовставки известен только отправителю и получателю, имитатор не может вычислить правильное значение имитовставки для сфабрикованного сообщения, а также не может подобрать содержание сообщения для заведомого соответствия имитовставке. Такая контрольная комбинация называется кодом аутентификации сообщения, или собственно имитовставкой (message authentication code — MAC). В России принят алгоритм вычисления имитовставки по ГОСТ 28147-89.

Формально, алгоритмы электронной цифровой подписи (ЭЦП) также могут выполнять функции имитозащиты, но их использование требует больших ресурсов — как по размеру имитовставки (64 байта ЭЦП по ГОСТ Р 34.10-2001 против 4 или 8 байтов имитовставки по ГОСТ 28147-89), так и по времени вычисления (формирование и проверка ЭЦП обычно в сотни раз длительнее формирования имитовставки).

Исследование, описанное в статье про имитозащита, подчеркивает ее значимость в современном мире. Надеюсь, что теперь ты понял что такое имитозащита и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность.

Из статьи мы узнали кратко, но содержательно про имитозащита

Комментарии

Оставить комментарий

информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации

Термины: информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации