Лекция

Привет, Вы узнаете о том , что такое тесты безопасность программного обеспечения, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое тесты безопасность программного обеспечения , настоятельно рекомендую прочитать все из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. . Кликните на вариант (или варианты ответов), если он правильный - то будет подсвечен зеленым цветом и вам будет зачислено пару монеток, а если неверный - то красным и будет снята монетка. Удачи в прохождении онлайн теста!

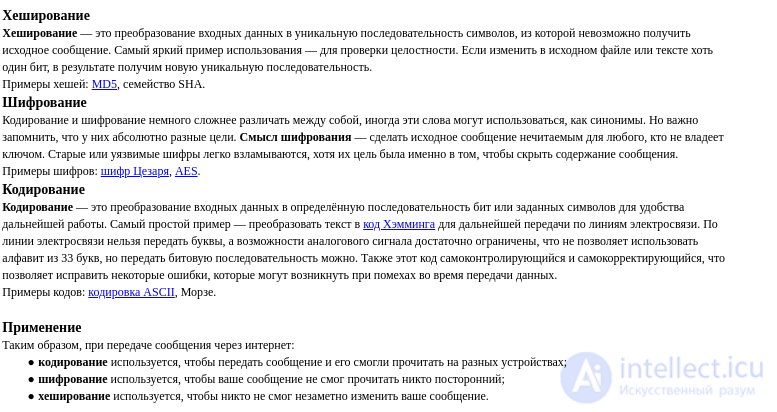

1. Контроль целостности передаваемых по сетям данных осуществляется посредством …

2. Преобразовательный процесс, в ходе которого исходный текст, который носит также название открытого текста, заменяется измененным текстом, называется

3. Процесс, в ходе которого шифрованный текст преобразуется в исходный, называется …

4. Процесс, в ходе которого шифрованный текст преобразуется в исходный, называется …

5. Информация, необходимая для беспрепятственного шифрования и дешифрования текстов, называется …

6. Характеристика шифра, определяющая его стойкость к шифрованию без знания ключа, называется …

7. Асимметричное шифрование для шифрования и расшифровки использует …

8. Асимметричное шифрование для шифрования использует … ключ.

9. Асимметричное шифрование для расшифровки использует … ключ.

10. При симметричном шифровании для шифрования и расшифровки используются …

11. Относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом, называется …

12. Криптосистема включает …

13. Механизм безопасности, который является сильным психологическим средством, напоминающим потенциальным нарушителям о неотвратимости наказания за несанкционированные действия, а пользователям – за возможные критические ошибки, – …

14. Задачи криптосистемы: …

15. Функции управления криптографическими ключами: …

16. Главное свойство компьютерных вирусов заключается в возможности …

17. Вирусы, которые заражают файлы - документы и электронные таблицы офисных приложений, называются …

18. Вирусы, которые заражают файлы - документы и электронные таблицы офисных приложений, называются …-вирусы

19. Самошифрование и полиморфичность используются для …

20. Одним из наиболее эффективных способов борьбы с вирусами является …

21. Антивирусная программа, основанная на подсчете контрольных сумм для присутствующих на диске файлов/системных секторов называется …

22. Антивирусная программа, перехватывающая «вирусоопасные» ситуации и сообщающая об этом пользователю, называется …

23. Компьютерным вирусом является …

24. Полиморфик-генератор осуществляет …

25. Полиморфик-генератор осуществляет … тела вируса.

26. Труднообнаруживаемые вирусы, не имеющие сигнатур, то есть не содержащие ни одного постоянного участка кода называются …

27. Труднообнаружимые вирусы, не имеющие сигнатур, то есть не содержащие ни одного постоянного участка кода, называются …-вирусы

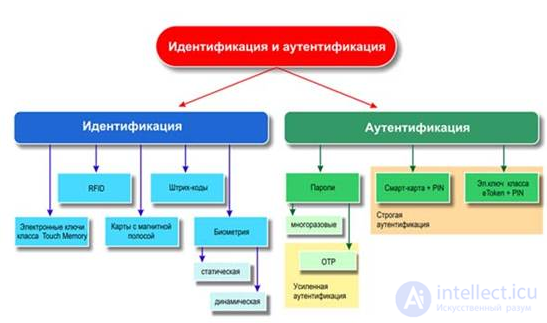

28. Об этом говорит сайт https://intellect.icu . Идентификация и аутентификации применяются для …

29. Анализ накопленной информации, проводимый оперативно, в реальном времени или периодически называется – …

30. Анализ накопленной информации, проводимый оперативно, в реальном времени или периодически называется …

31. Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется …

32. Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется …

33. Управление доступом, основанное на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности, называется ...

34. Управление доступом, представляющее собой разграничение доступа между поименованными субъектами и поименованными объектами, называется …

35. Аутентификация, которая обеспечивает защиту только от несанкционированных действий в системах, где нарушитель не может во время сеанса работы прочитать аутентификационную информацию, называется …

36. Примером средства … аутентификации являются традиционные постоянные пароли.

37. Аутентификация, которая использует динамические данные аутентификации, меняющиеся с каждым сеансом работы, называется …

38. Реализациями … аутентификации являются системы, использующие одноразовые пароли и электронные подписи.

39. Аутентификация, обеспечивающая защиту от атак, где злоумышленник может перехватить аутентификационную информацию и использовать ее в следующих сеансах работы называется …

40. Аутентификация, обеспечивающая идентификацию каждого блока передаваемых данных, что предохраняет их от несанкционированной модификации или вставки, называется …

41. Примером реализации … аутентификации является использование алгоритмов генерации электронных подписей для каждого бита пересылаемой информации.

42.Примером реализации … аутентификации является использование алгоритмов генерации электронных подписей для каждого бита пересылаемой информации

43 Хронологически упорядоченная совокупность записей результатов деятельности субъектов системы называется … журнал.

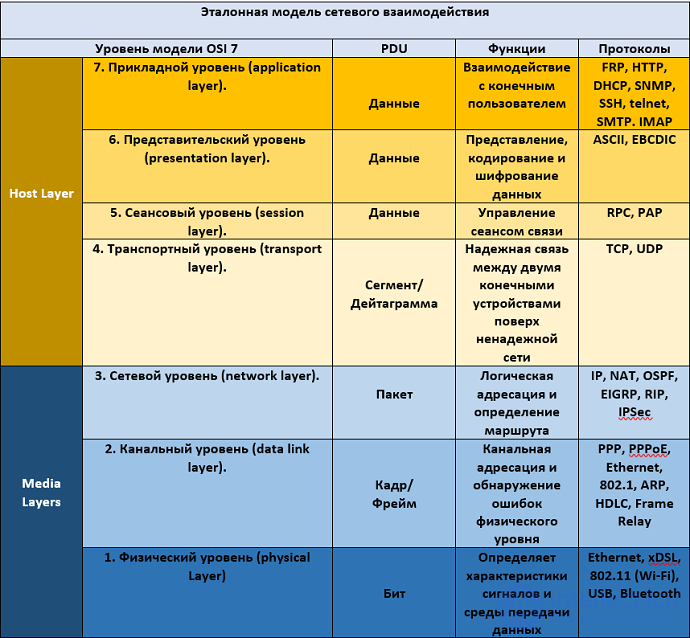

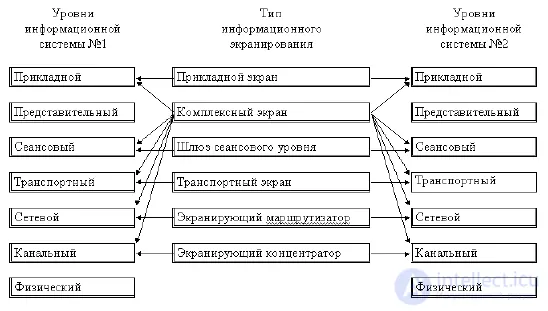

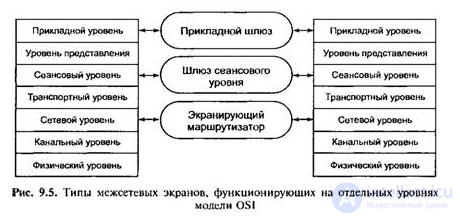

44. Соответствие между уровнями модели OSI и типами межсетевых экранов.

| Прикладной | Шлюз прикладного уровня Межсетевой экран экспертного уровня |

| Сеансовый | Шлюз сеансового уровня |

| Сетевой | Межсетевой экран с фильтрацией пакетов |

45. Порядок типов межсетевых экранов в порядке убывания (от высшего к низшему) соответствующих им уровней модели OSI: 1: Шлюз прикладного уровня,2: Шлюз сеансового уровня,3: Межсетевой экран с фильтрацией пакетов

46. Порядок типов межсетевых экранов в порядке убывания (от высшего к низшему) соответствующих им уровней модели OSI: 1: Межсетевой экран экспертного уровня, 2: Шлюз сеансового уровня, 3: Межсетевой экран с фильтрацией пакетов

47. Порядок типов межсетевых экранов в порядке возрастания (от низшего к высшему) соответствующих им уровней модели OSI: 1: Межсетевой экран с фильтрацией пакетов, 2: Шлюз сеансового уровня, 3: Межсетевой экран экспертного уровня

48. Порядок типов межсетевых экранов в порядке возрастания (от низшего к высшему) соответствующих им уровней модели OSI: 1: Межсетевой экран с фильтрацией пакетов, 2: Шлюз сеансового уровня, 3: Шлюз прикладного уровня

49. Программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации …

50. Программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации …

51. Программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации …

52. Шлюзы … уровня контролируют допустимость сеанса связи.

53. Шлюзы … уровня следят за подтверждением связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым.

54. Шлюзы … уровня проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать.

55. Шлюзы … уровня следят за подтверждением связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым.

56. Шлюзы … уровня проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать.

57. 4 типа межсетевых экранов: …

58. Межсетевые экраны … уровня сочетают в себе элементы всех трех остальных категорий.

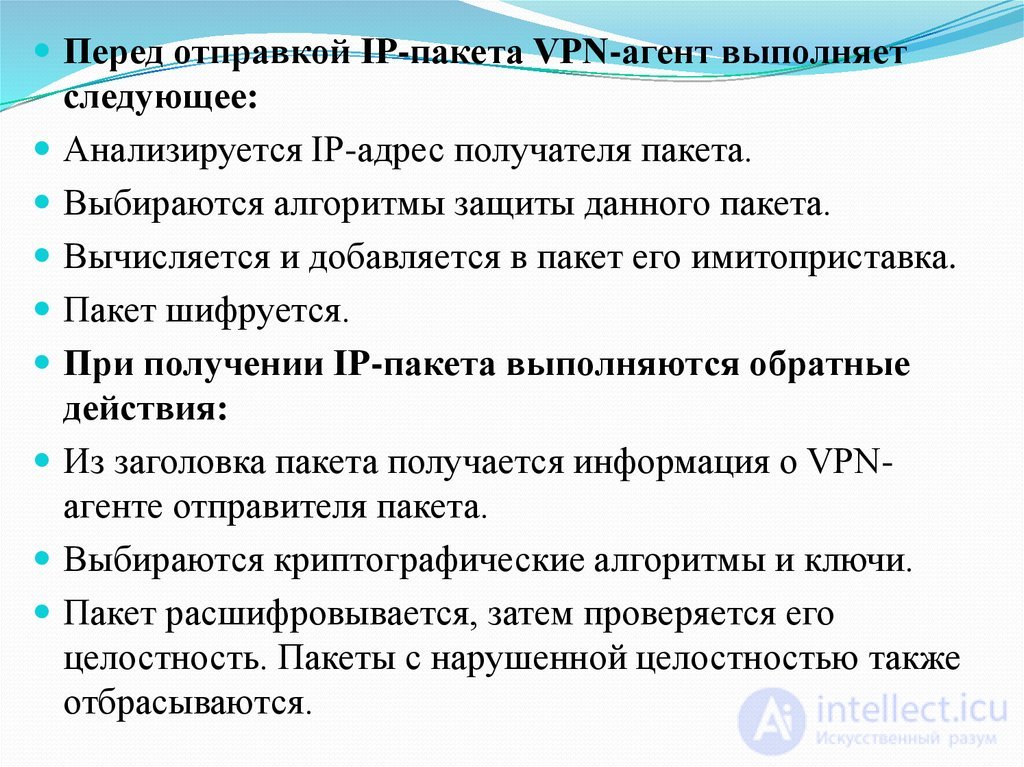

59. Виртуальные частные сети включают следующие сервисы безопасности: …

60. Для реализации технологии VPN на все компьютеры, имеющие выход в Интернет, устанавливаются VPN-…, которые обрабатывают IP-пакеты, передаваемые по вычислительным сетям.

61. Порядок действий, которые выполняет VPN-агент перед отправкой IP-пакета:

62. Порядок действий, которые выполняет VPN-агент при получении IP-пакета: 1: из заголовка пакета извлекается информация о VPN-агенте отправителя пакета, 2: согласно настройкам выбираются криптографические алгоритмы и ключи, после чего пакет расшифровывается и проверяется его целостность, 3: пакет в его исходном виде отправляется настоящему адресату по локальной сети

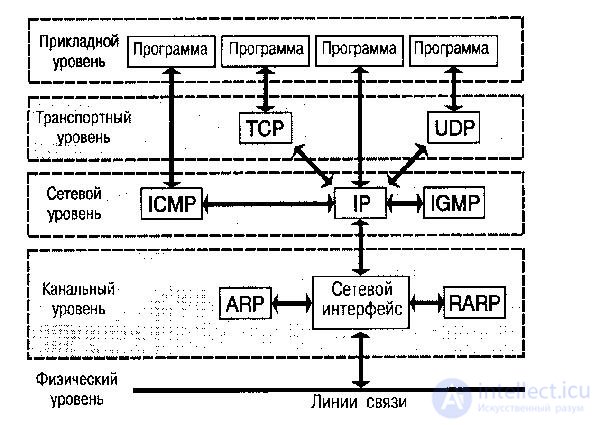

63. Соответствие уровней модели OSI и действий:

| Прикладной | Приложения пользователей, создание сообщений |

| Транспортный | Доставка данных между программами в сети |

| Сетевой | Адресация и маршрутизация |

| Канальный | Сетевые аппаратные средства и их драйверы |

64. Уровни модели TCP/IP в порядке убывания (от высшего к низшему):

65. Уровни модели TCP/IP в порядке возрастания (от низшего к высшему):

66. Функции модели TCP/IP в соответствии с убыванием уровня (от высшего к низшему):

67. Функции модели TCP/IP в соответствии с возрастанием уровня (от низшего к высшему):

68. Уровень модели TCP/IP, определяющий способ общения пользовательских приложений, – …

69. Уровень модели TCP/IP, позволяющий сетевым приложениям получать сообщения по строго определенным каналам с конкретными параметрами, – …

70. На … уровне модели TCP/IP определяются адреса включенных в сеть компьютеров, выделяются логические сети и подсети, реализуется маршрутизация между ними.

71. На … уровне модели TCP/IP определяется адресация физических интерфейсов сетевых устройств, например, сетевых плат.

72. К … уровню модели TCP/IP относятся программы управления физическими сетевыми устройствами, так называемые драйверы.

73. Соответствие компонентов набора протоколов TCP/IP:

| IP | межсетевой протокол, обеспечивающий адресацию в сетях |

| ICMP | межсетевой протокол управления сообщениями |

| ARP | протокол разрешения адресов, выполняющий преобразование логических сетевых адресов в аппаратные |

| RARP | протокол разрешения адресов, выполняющий преобразование аппаратных сетевых адресов в логические |

| UDP | протокол пользовательских датаграмм |

| TCP | протокол управления передачей |

74. Межсетевой протокол, обеспечивающий адресацию в сетях (аббревиатура латинскими буквами), - …

75. Межсетевой протокол управления сообщениями (аббревиатура латинскими буквами) …

76. Протокол разрешения адресов, выполняющий преобразование логических сетевых адресов в аппаратные (аббревиатура латинскими буквами) …

77. Протокол разрешения адресов, выполняющий преобразование аппаратных сетевых адресов в логические (аббревиатура латинскими буквами) …

78. Протокол пользовательских датаграмм (аббревиатура латинскими буквами) …

79. Протокол управления передачей (аббревиатура латинскими буквами) …

80. Межсетевой протокол, обеспечивающий адресацию в сетях, - …

81. Межсетевой протокол управления сообщениями …

82. Протокол разрешения адресов, выполняющий преобразование логических сетевых адресов в аппаратные …

83. Протокол разрешения адресов, выполняющий преобразование аппаратных сетевых адресов в логические, - …

84. Протокол пользовательских датаграмм …

85. Протокол управления передачей …

Исследование, описанное в статье про тесты безопасность программного обеспечения, подчеркивает ее значимость в современном мире. Надеюсь, что теперь ты понял что такое тесты безопасность программного обеспечения и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность.

Комментарии

Оставить комментарий

информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации

Термины: информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации