Практика

Привет, Вы узнаете о том , что такое самоподписанный сертификат, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое самоподписанный сертификат , настоятельно рекомендую прочитать все из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. .

Создание самоподписанного доверенного сертификата для разработки - это процесс, который позволяет вам устанавливать безопасное соединение между вашим веб-сервером и браузером, хотя браузер не будет доверять вашему сертификату как корневому. Это полезно для разработчиков при тестировании и разработке веб-сайтов. Однако, учтите, что самоподписанный сертификат не будет иметь зеленой строки, как у сертификатов, выдаваемых удостоверяющими центрами, такими как Let's Encrypt или другими платнімим сервисами. Но это можно сделать добавив в корневые сертификаты через браузер.

Вот как можно создать самоподписанный сертификат:

Генерация закрытого ключа (Private Key):

openssl genpkey -algorithm RSA -out private-key-intellect.icu.pemГде private-key-intellect.icu.pem - это файл с закрытым ключом.

Создание самоподписанного сертификата (Self-Signed Certificate):

[req]

distinguished_name = req_distinguished_name

x509_extensions = v3_req

prompt = no

[req_distinguished_name]

C = YOUR_COUNTRY_CODE

ST = YOUR_STATE

L = YOUR_LOCALITY

O = YOUR_ORGANIZATION

OU = YOUR_ORGANIZATIONAL_UNIT

CN = YOUR_COMMON_NAME

[v3_req]

keyUsage = keyEncipherment, dataEncipherment

extendedKeyUsage = serverAuth

subjectAltName = @alt_names

[alt_names]

DNS.1 = intellect.icu

openssl req -new -x509 -newkey rsa:4096 -sha256 -days 365 -key private-key-intellect.icu.pem -out certificate.pem -config cert.conf

Использование сертификата в вашем веб-сервере:

После выполнения этих шагов, вы сможете использовать самоподписанный сертификат для разработки и тестирования вашего веб-сайта. Однако, учтите, что в реальном продакшене рекомендуется использовать доверенные сертификаты от удостоверяющих центров для обеспечения безопасности и доверия вашим пользователям.

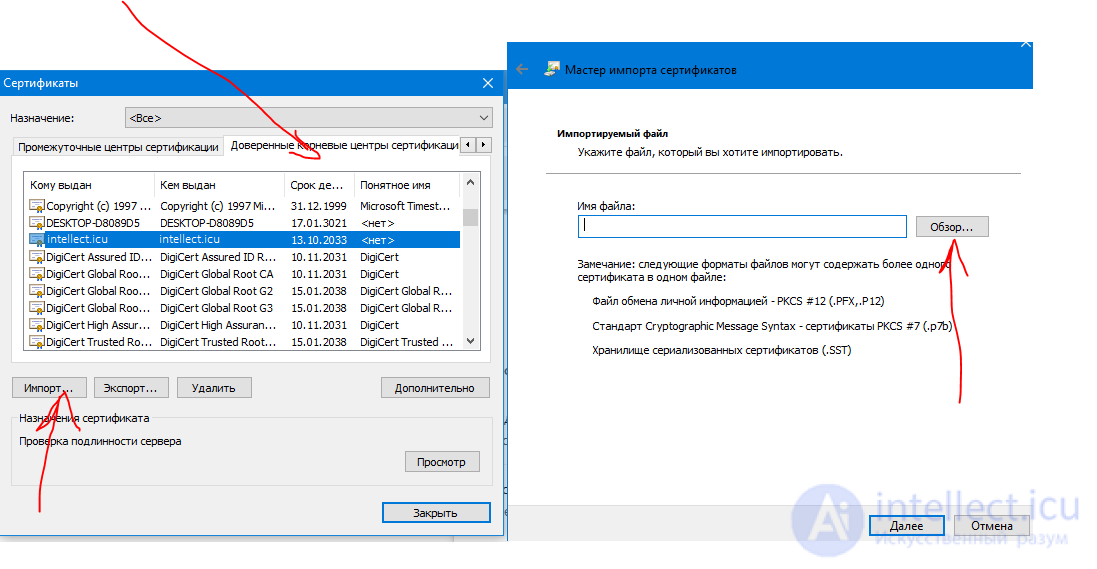

Вы можете сделать свой самоподписанный сертификат более доверенным для браузера, добавив его в список корневых сертификатов. Это позволит браузеру доверять вашему сертификату, и он не будет предупреждать пользователя о недоверии к вашему сайту.

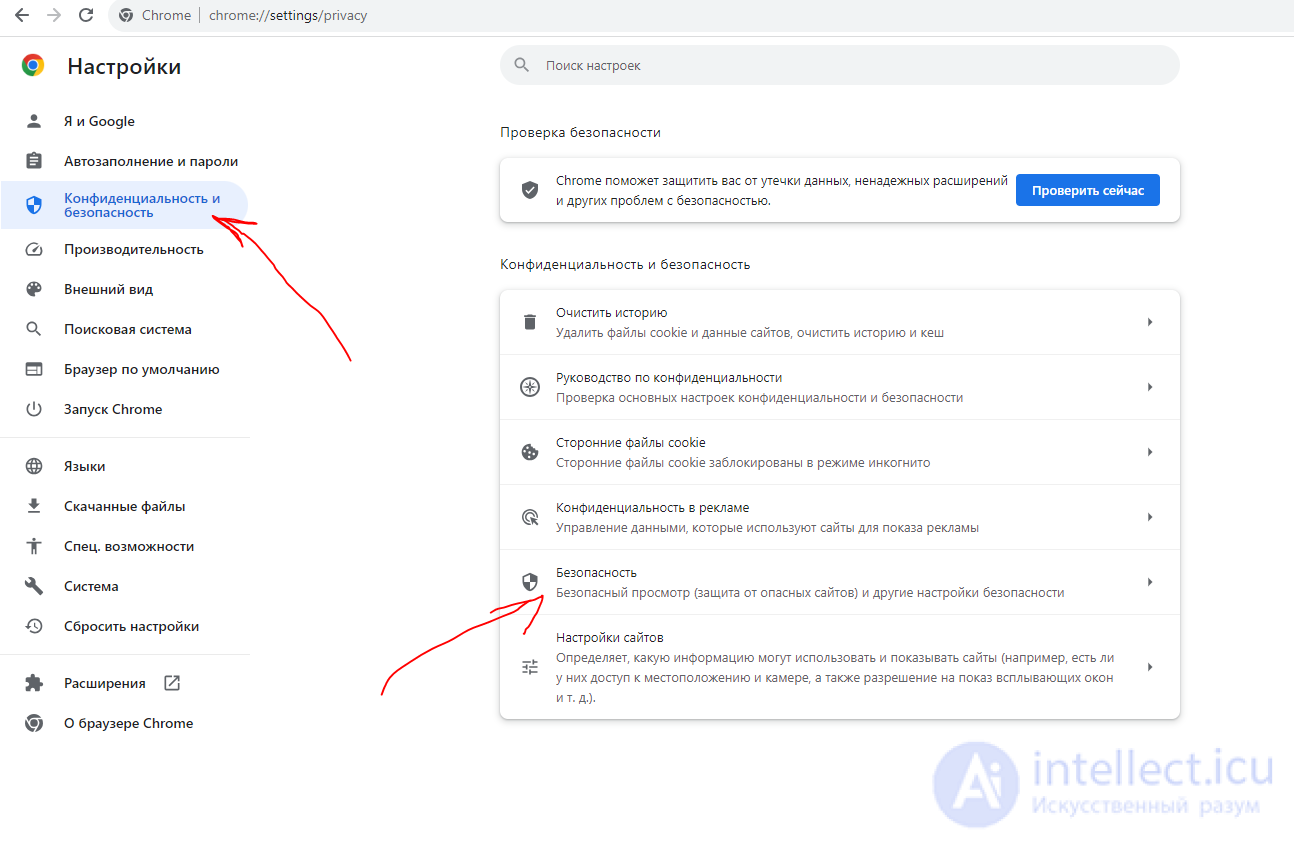

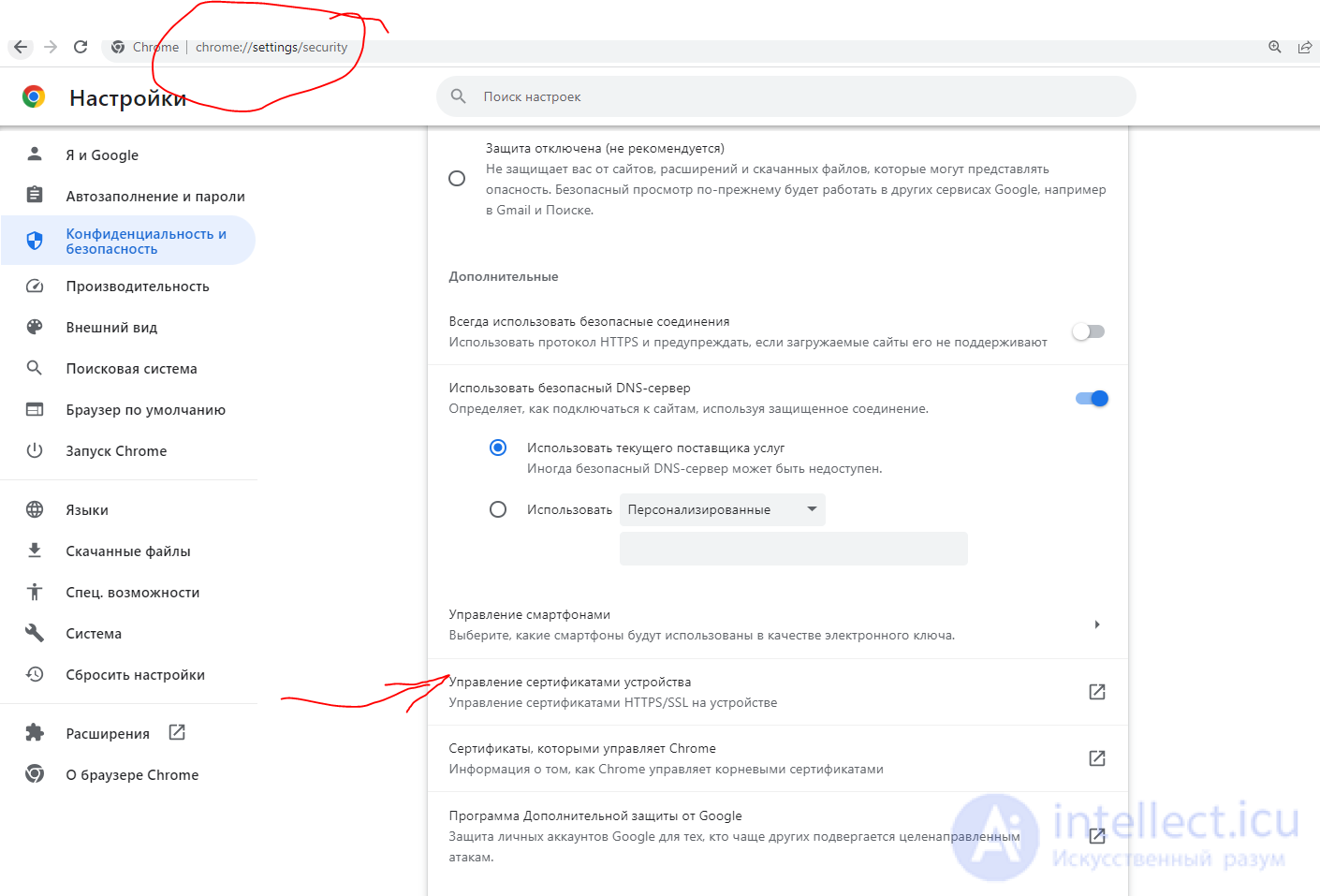

Чтобы добавить самоподписанный сертификат в корневые сертификаты в браузере, выполните следующие шаги (инструкции могут отличаться в зависимости от браузера):

Экспортируйте самоподписанный сертификат:

Импортируйте сертификат в корневые сертификаты:

Перезапустите браузер:

После выполнения этих шагов, ваш браузер должен будет доверять вашему самоподписанному сертификату, и зеленая строка будет отображаться при доступе к вашему сайту.

Однако учтите, что этот метод применим только для вас и тех, кто импортировал ваш сертификат в свой браузер. Для общедоступных веб-сайтов рекомендуется использовать доверенные сертификаты от удостоверяющих центров.

Команда openssl dhparam используется для создания параметров обмена ключами Диффи-Хеллмана (Diffie-Hellman parameters) в OpenSSL. Эти параметры могут использоваться для обеспечения безопасной обмена ключами при установлении SSL/TLS соединения, обеспечивая конфиденциальность и целостность данных.

После выполнения этой команды, файл dhparam.pem содержит параметры Диффи-Хеллмана, которые могут быть использованы в конфигурации вашего веб-сервера для обеспечения безопасности обмена ключами при установлении SSL/TLS соединения.

Обратите внимание, что создание параметров Диффи-Хеллмана может быть ресурсоемким процессом, особенно при большой длине ключа, поэтому это может занять некоторое время. Однако параметры Диффи-Хеллмана обычно создаются один раз и затем используются в настройках веб-сервера для множества SSL/TLS соединений.

Чтобы сделать готовый скрипт для Nginx Docker измените на свой домен и запустите

#cert.pem (конечный сертификат), #chain.pem (цепочка доверия от корневого сертификата, не включающая конечный - не обязательный), #fullchain.pem (нужная нам полная цепочка, включая конечный сертификат, по сути это сложение cert.pem + chain.pem), #privkey.pem (ваш приватный ключ, который никому нельзя ни показывать, ни отсылать). openssl req -x509 -out cert.pem -keyout privkey.pem \ -newkey rsa:2048 -nodes -sha256 \ -subj '/CN=dev.intellect.icu' -extensions EXT -config <( \ printf "[dn]\nCN=dev.intellect.icu\n[req]\ndistinguished_name = dn\n[EXT]\nsubjectAltName=DNS:dev.intellect.icu\nkeyUsage=digitalSignature\nextendedKeyUsage=serverAuth") #cat privkey.pem > fullchain.pem cat cert.pem > fullchain.pem #параметры Диффи-Хеллмана openssl dhparam -out dhparam.pem 2048

Конфиг nginx

server {

listen 443 ssl;

server_name X.X.X.X;

root ${APP_PUBLIC};

index index.php;

autoindex off;

ssl_certificate /etc/ssl/fullchain.pem;

ssl_certificate_key /etc/ssl/privkey.pem;

ssl_client_certificate /etc/ssl/cert.pem;

# Diffie-Hellman parameter for DHE ciphersuites, recommended 2048 bits

ssl_dhparam /etc/ssl/dhparam.pem;

resolver 8.8.8.8 8.8.4.4;

...

Исследование, описанное в статье про самоподписанный сертификат, подчеркивает ее значимость в современном мире. Надеюсь, что теперь ты понял что такое самоподписанный сертификат и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность.

Из статьи мы узнали кратко, но содержательно про самоподписанный сертификат

Комментарии

Оставить комментарий

информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации

Термины: информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации