Лекция

Сразу хочу сказать, что здесь никакой воды про meet in the middle attack, и только нужная информация. Для того чтобы лучше понимать что такое meet in the middle attack, ключа , многомерная mitm , настоятельно рекомендую прочитать все из категории Криптоанализ, Виды уязвимости и защита Информации .

Атака посредника, или атака «человек посередине» (MITM) Meet-in-the-Middle attack (MITM) является общим пространственно-временным компромиссом криптографической атаки.

MITM - это универсальная атака, применимая к нескольким криптографическим системам. Следовательно, внутренняя структура конкретной системы не важна для этой атаки.

Злоумышленнику требуется способность шифровать и дешифровать, а также владение парами открытых текстов и соответствующих зашифрованных текстов.

При попытке повысить безопасность блочного шифра заманчивая идея состоит в том, чтобы просто использовать несколько независимых ключей для многократного шифрования данных с использованием последовательности функций (шифрования). Тогда можно подумать, что это удваивает или даже n- кратно увеличивает безопасность схемы множественного шифрования, в зависимости от количества шифрований, через которые должны пройти данные.

Атака Meet-in-the-Middle пытается найти значение, используя как диапазон (зашифрованный текст), так и домен (открытый текст) композиции нескольких функций (или блочных шифров) таким образом, чтобы прямое отображение через первые функции было одинаковым. как обратное отображение (обратное изображение) через последние функции, буквально встречающиеся в середине составной функции.

Многомерный MITM (MD-MITM) использует комбинацию нескольких одновременных MITM-атак, как описано выше, где встреча происходит в нескольких позициях в составной функции.

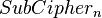

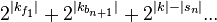

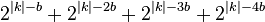

Исчерпывающий поиск по всем возможным комбинациям ключей (простой перебор) потребует 2 k · j попыток, если j шифрований использовалось с разными ключа ми в каждом шифровании, где каждый ключ имеет длину k бит. MITM или MD-MITM улучшают эту производительность.

Впервые он был разработан как атака на попытку расширения блочного шифра Диффи и Хеллманом в 1977 году.

Однако Диффи и Хеллман изобрели компромисс между пространством и временем, который мог сломать схему только в два раза быстрее, чем взломать схему с одинарным шифрованием.

В 2011 году Бо Чжу и Гуан Гун исследовали многомерную атаку Meet-in-the-Middle и представили новые атаки на блочные шифры GOST, KTANTAN и Hummingbird-2.

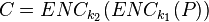

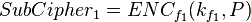

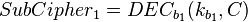

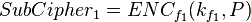

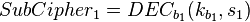

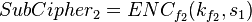

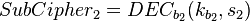

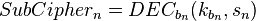

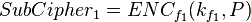

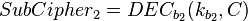

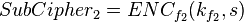

Предположим, злоумышленник знает набор открытого текста P и зашифрованного текста C, который удовлетворяет следующим условиям:

где ENC - функция шифрования, DEC - функция дешифрования, определенная как ENC -1 (обратное отображение), а k 1 и k 2 - два ключа.

Затем злоумышленник может вычислить ENC k 1 (P) для всех возможных ключей k 1, а затем расшифровать зашифрованный текст, вычислив DEC k 2 (C) для каждого k 2 . Любые совпадения между этими двумя результирующими наборами могут выявить правильные ключи. (Чтобы ускорить сравнение, набор ENC k 1 (P) может быть сохранен в таблице поиска в памяти, затем каждый DEC k 2 (C) может быть сопоставлен со значениями в таблице поиска, чтобы найти ключи-кандидаты)

Эта атака является одной из причин, по которой DES был заменен тройным DES - «двойной DES» не обеспечивает дополнительной защиты от исчерпывающего поиска ключей для злоумышленника с 2 56 пробелами. Однако тройной DES с ключом «тройной длины» (168-бит) уязвим для атаки «встреча посередине» в 2 56 пространствах и 2 112 операциях.

Как только совпадения обнаружены, их можно проверить с помощью второго набора тестов, состоящего из открытого текста и зашифрованного текста.

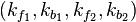

Вычислите следующее:

∀

∀  ∈

∈  :

:и сохраним каждую  вместе с соответствующими

вместе с соответствующими  в наборе A

в наборе A

∀

∀  ∈

∈  :

:и сравниваем каждую новую  с множеством A

с множеством A

Когда найдено совпадение, сохранить K F 1 , K б 1 в качестве кандидата ключа пары в таблице Т . Проверьте пары в T на новой паре (P, C), чтобы подтвердить достоверность. Если пара ключей не работает с этой новой парой, выполните MITM еще раз с новой парой (P, C) .

Если размер ключа равен k , эта атака использует только 2 k + 1 шифрования (и дешифрования) (и O (2 k ) памяти в случае, если таблица поиска была построена для набора прямых вычислений) в отличие от наивной атаки , что требует 2 2 · k шифров, но O (1) пространство.

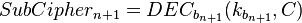

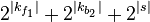

Предположим, что атака должна быть установлена на блочном шифре, где шифрование и дешифрование определены, как и раньше: хотя 1D-MITM может быть эффективным, была разработана более сложная атака: многомерная атака с встречей в середине , также сокращенно МД-МИТМ . Это более предпочтительно, если данные были зашифрованы с использованием более чем двух способов шифрования с разными ключами. Вместо того, чтобы встречаться посередине (одно место в последовательности), атака MD-MITM пытается достичь нескольких определенных промежуточных состояний, используя прямые и обратные вычисления в нескольких позициях в шифре.

то есть открытый текст P зашифрован несколько раз с использованием повторения одного и того же блочного шифра

MD-MITM использовался для криптоанализа, среди прочего, блочного шифра ГОСТ, где было показано, что 3D-MITM значительно снизил временную сложность для атаки на него.

Вычислите следующее:

∀

∀  ∈

∈  :

:и сохраните каждый  вместе с соответствующим

вместе с соответствующим  в наборе

в наборе  .

.

∀

∀  ∈

∈  :

:и сохраните каждый  вместе с соответствующим

вместе с соответствующим  в наборе

в наборе  .

.

Для каждого возможного предположения о промежуточном состоянии  вычислите следующее:

вычислите следующее:

∀

∀  ∈

∈  :

:и для каждого совпадения между этим  и набором

и набором  сохраняйте

сохраняйте  и

и  в новом наборе

в новом наборе  .

.

∀

∀  ∈

∈  :

:и сохраните каждый  вместе с соответствующим

вместе с соответствующим  в наборе

в наборе  .

.

Для каждого возможного предположения о промежуточном состоянии  вычислите следующее:1

вычислите следующее:1  ∀

∀  ∈

∈

и для каждого совпадения между этим  и множеством

и множеством  проверьте также,

проверьте также,

он совпадает с  и затем сохраняет комбинацию подключей вместе в новом наборе

и затем сохраняет комбинацию подключей вместе в новом наборе  .

.

2 ...

Для каждого возможного предположения о промежуточном состоянии  вычислите следующее:а)

вычислите следующее:а)  ∀

∀  ∈

∈

и для каждого совпадения между этим  и множеством

и множеством  проверьте также,

проверьте также,

он совпадает с  , сохранить

, сохранить  и

и  в новом наборе

в новом наборе

.

.

б)  ∀

∀  ∈

∈

и для каждого совпадения между этим  и набором

и набором  проверьте также

проверьте также

совпадает ли он с  . Об этом говорит сайт https://intellect.icu . Об этом говорит сайт https://intellect.icu. Если это так, то: "

. Об этом говорит сайт https://intellect.icu . Об этом говорит сайт https://intellect.icu. Если это так, то: "

Используйте найденную комбинацию подключей  на другой паре открытый текст / зашифрованный текст, чтобы проверить правильность ключа.

на другой паре открытый текст / зашифрованный текст, чтобы проверить правильность ключа.

Обратите внимание на вложенный элемент в алгоритме. Предположение о каждом возможном значении s j выполняется для каждого предположения о предыдущем s j-1 . Это составляет элемент экспоненциальной сложности по отношению к общей временной сложности этой атаки MD-MITM.

Временная сложность этой атаки без грубой силы  ⋅

⋅  ⋅

⋅

Что касается сложности памяти, легко увидеть, что  они намного меньше, чем первая построенная таблица значений-кандидатов: по

они намного меньше, чем первая построенная таблица значений-кандидатов: по  мере увеличения i значения-кандидаты, содержащиеся в,

мере увеличения i значения-кандидаты, содержащиеся в,  должны удовлетворять большему количеству условий, поэтому меньшее количество кандидатов будет передано конечному адресату

должны удовлетворять большему количеству условий, поэтому меньшее количество кандидатов будет передано конечному адресату  .

.

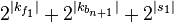

Тогда верхняя граница сложности памяти MD-MITM равна

где  обозначает длину всего ключа (вместе).

обозначает длину всего ключа (вместе).

Сложность данных зависит от вероятности того, что неверный ключ может пройти (получить ложное срабатывание), то есть  , где

, где  - промежуточное состояние в первой фазе MITM. Размер промежуточного состояния и размер блока часто совпадают! Учитывая также, сколько ключей осталось для тестирования после первой фазы MITM, это так

- промежуточное состояние в первой фазе MITM. Размер промежуточного состояния и размер блока часто совпадают! Учитывая также, сколько ключей осталось для тестирования после первой фазы MITM, это так  .

.

Следовательно, после первой фазы MITM есть  ⋅

⋅  , где $ | b | $ - размер блока.

, где $ | b | $ - размер блока.

Каждый раз, когда окончательное значение-кандидат ключей проверяется на новой паре открытого текста / зашифрованного текста, количество ключей, которые будут переданы, будет умножаться на вероятность того, что ключ может пройти, что есть  .

.

Часть тестирования методом перебора (проверка ключа кандидата на новых (P, C) парах, имеет временную сложность  ...

...

очевидно, что при увеличении степени, кратной b, число стремится к нулю.

Заключение о сложности данных  основано на аналогичных рассуждениях, ограниченных рассуждениями о ⌈ ⌉ (P, C) -парах.

основано на аналогичных рассуждениях, ограниченных рассуждениями о ⌈ ⌉ (P, C) -парах.

Ниже приведен конкретный пример того, как монтируется 2D-MITM:

Это общее описание того, как 2D-MITM устанавливается на шифрование блочного шифра.

В двумерном MITM (2D-MITM) метод заключается в достижении 2 промежуточных состояний внутри многократного шифрования открытого текста. См. Рисунок ниже:

Вычислите следующее:

∀

∀  ∈

∈

и сохраним каждую  вместе с соответствующими

вместе с соответствующими  в наборе A

в наборе A

∀

∀  ∈

∈

и сохраните каждую  вместе с соответствующими

вместе с соответствующими  в наборе B.

в наборе B.

Для каждого возможного предположения о промежуточном состоянии s между  и

и  вычислить следующее:

вычислить следующее:

1  ∀

∀  ∈

∈

и для каждого совпадения между этим  и набором A сохраните

и набором A сохраните  и

и  в новом наборе T.

в новом наборе T.

2  ∀

∀  ∈

∈

и для каждого совпадения между этим  и набором B проверьте также, совпадает ли оно с T для

и набором B проверьте также, совпадает ли оно с T для

если это так, то:

Используйте найденную комбинацию подключей  на другой паре открытый текст / зашифрованный текст, чтобы проверить правильность ключа.

на другой паре открытый текст / зашифрованный текст, чтобы проверить правильность ключа.

Временная сложность этой атаки без грубой силы равна  ⋅,

⋅,  где | ⋅ | обозначает длину.

где | ⋅ | обозначает длину.

Потребление основной памяти ограничено построением наборов A и B, где T намного меньше остальных.

Информацию о сложности данных см. В подразделе о сложности MD-MITM.

А как ты думаешь, при улучшении meet in the middle attack, будет лучше нам? Надеюсь, что теперь ты понял что такое meet in the middle attack, ключа , многомерная mitm и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптоанализ, Виды уязвимости и защита Информации

Комментарии

Оставить комментарий

Криптоанализ, Виды уязвимости и защита Информации

Термины: Криптоанализ, Виды уязвимости и защита Информации