Лекция

Сразу хочу сказать, что здесь никакой воды про человек посередине, и только нужная информация. Для того чтобы лучше понимать что такое человек посередине, атака посредника, man in the middle, mitm, man-in-the-middle , настоятельно рекомендую прочитать все из категории Криптоанализ, Виды уязвимости и защита Информации .

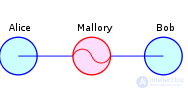

атака посредника , атака « человек посередине », MITM-атака (англ. Man in the middle) — термин в криптографии, обозначающий ситуацию, когда криптоаналитик (атакующий) способен читать и видоизменять по своей воле сообщения, которыми обмениваются корреспонденты, причем ни один из последних не может догадаться о его присутствии в канале.

Метод компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию.

Атака посредника, или атака «человек посередине» (англ. Man in the middle (MITM)) — вид атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом. Является методом компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию.

Одним из примеров атак типа «человек посередине» является активное прослушивание, при котором злоумышленник устанавливает независимые связи с жертвами и передает сообщения между ними. Тем самым он заставляет жертв поверить, что они разговаривают непосредственно друг с другом через частную связь, фактически же весь разговор управляется злоумышленником. Злоумышленник должен уметь перехватывать все передаваемые между двумя жертвами сообщения, а также вводить новые. В большинстве случаев это довольно просто: например, злоумышленник может вести себя как «человек посередине» в пределах диапазона приема беспроводной точки доступа (Wi-Fi) .

Данная атака направлена на обход взаимной аутентификации или отсутствие таковой и может увенчаться успехом только тогда, когда злоумышленник имеет возможность выдать себя за каждую конечную точку либо оставаться незамеченным в качестве промежуточного узла. Большинство криптографических протоколов включает в себя некоторую форму аутентификации конечной точки специально для предотвращения MITM-атак. Например, TLS может выполнять проверку подлинности одной или обеих сторон с помощью взаимно доверенного центра сертификации .

Рис .методы и типы атак человек посередине

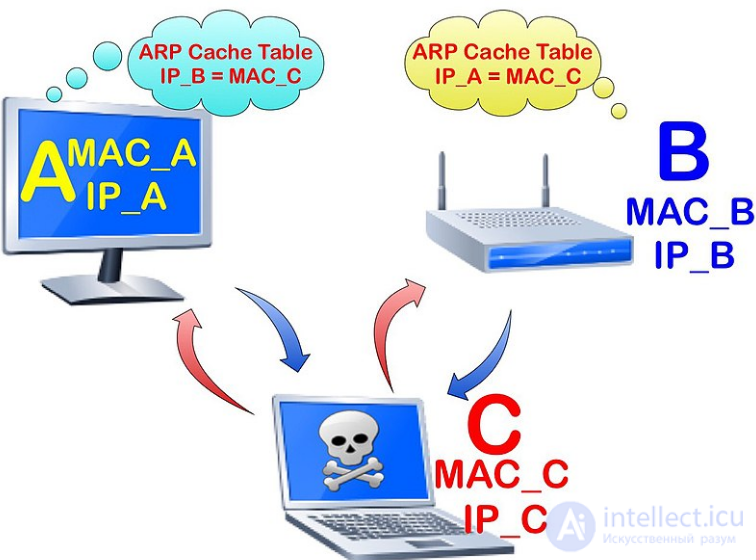

1)Отравление ARP-кэша Протокол разрешения адресов (ARP) — это низкоуровневый процесс, который преобразует адрес машины (MAC) в IP-адрес в локальной сети.Злоумышленники вводят в эту систему ложную информацию, чтобы заставить ваш компьютер принимать компьютер злоумышленника за сетевой шлюз. Когда вы подключаетесь к сети, злоумышленник получает весь ваш сетевой трафик (вместо вашего реального сетевого шлюза) и передает его по своему реальному месту назначения. Вам кажется, что все нормально. Но в это время злоумышленник видит все данные, которые вы принимаете и передаете.

2)Отравление кэша DNS Отравлением кэша DNS называется действие, когда злоумышленник дает вам поддельную запись DNS, которая ведет на другой сайт. Он может выглядеть как Google, но это не Google, и злоумышленник будет перехватывать любые данные, которые вы вводите на поддельном сайте, в том числе имя пользователя и пароль:

3) Подмена HTTPS (HTTPS spoofing) По крайней мере, злоумышленник хочет, чтобы вы думали что раз S. то все безопасно, однако это не всегда так. например злоумышленник может сделать сайты с HTTPS, которые выглядят как сайты с действующими сертификатами аутентификации, но URL-адрес у них немного другой (фишинг). Например, они регистрируют имя веб-сайта с кодировкой Юникод, в котором буква «а»выглядит как «а», но не является таковой. Продолжим на примере условного сайта example.com: здесь URL может выглядеть как www.exаmple.com, но буква «а» в слове example будет кириллической. Это действительный символ Юникод, выглядящий точно так же, как и английская «а», но имеющая другое Юникод-значение. или вместо названия банка назвают сайт из двух слов банк-х... и тд

4) Перехват Wi-Fi Злоумышленники прослушивают трафик в общедоступных или незащищенных сетях Wi-Fi или создают сети Wi-Fi с распространенными именами. Их цель — обманом заставить людей подключиться, чтобы украсть их учетные данные, номера банковских карт или любую другую информацию, которую пользователи отправляют в этой сети.

5) Перехват сеанса( session hijacking) Перехват сеанса — это атака «человек посередине», при которой злоумышленник наблюдает за вами, чтобы войти на веб-страницу (например, учетную запись банка или электронной почты), а затем крадет ваш cookie-файл сеанса для входа в ту же учетную запись из своего браузера.

Существует несколько типов атак, которые можно отнести к категории MITM. Наиболее примечательные из них:

Атака обычно начинается с прослушивания канала связи и заканчивается тем, что криптоаналитик пытается подменить перехваченное сообщение, извлечь из него полезную информацию, перенаправить его на какой-нибудь внешний ресурс.

Предположим, объект A планирует передать объекту B некую информацию. Объект C обладает знаниями о структуре и свойствах используемого метода передачи данных, а также о факте планируемой передачи собственно информации, которую С планирует перехватить. Для совершения атаки С «представляется» объекту А как В, а объекту В — как А. Объект А, ошибочно полагая, что он направляет информацию В, посылает ее объекту С. Объект С, получив информацию, и совершив с ней некоторые действия (например, скопировав или модифицировав в своих целях) пересылает данные собственно получателю — В; объект В, в свою очередь, считает, что информация была получена им напрямую от А.

Предположим, что Алиса хочет передать Бобу некоторую информацию. Мэлори хочет перехватить сообщение и, возможно, изменить его так, что Боб получит неверную информацию.

Мэлори начинает свою атаку с того, что устанавливает соединение с Бобом и Алисой, при этом они не могут догадаться о том, что кто-то третий присутствует в их канале связи. Все сообщения, которые посылают Боб и Алиса, приходят Мэлори.

Алиса просит у Боба его открытый ключ. Мэлори представляется Алисе Бобом и отправляет ей свой открытый ключ. Алиса, считая, что это ключ Боба, шифрует им сообщение и отправляет его Бобу. Мэлори получает сообщение, расшифровывает, затем изменяет его, если нужно, шифрует его открытым ключом Боба и отправляет его ему. Боб получает сообщение и думает, что оно пришло от Алисы:

Алиса «Привет, Боб, это Алиса. Пришли мне свой открытый ключ.» → Мэлори Боб

Алиса Мэлори «Привет, Боб, это Алиса. Пришли мне свой открытый ключ.» → Боб

Алиса Мэлори ← [ключ Боба] Боб

Алиса ← [ключ Мэлори] Мэлори Боб

Алиса «Встречаемся на автобусной остановке!» [зашифровано ключом Мэлори] → Мэлори Боб

Алиса Мэлори «Жди меня у входа в музей в 18:00.» [зашифровано ключом Боба] → Боб

Этот пример демонстрирует необходимость использования методов для подтверждения того, что обе стороны используют правильные открытые ключи, то есть что у стороны А открытый ключ стороны B, а у стороны B — открытый ключ стороны А. В противном случае, канал может быть подвержен атаке «человек посередине».

Рассмотрим атаку на протокол выработки общего секрета Диффи-Хеллмана между сторонами A и B. Допустим, криптоаналитик E имеет возможность не только перехватывать сообщения, но и подменять их своими, то есть осуществлять активную атаку:

Перехват и подмена ключей

Подмена сообщений

Таким образом, криптоаналитик E получает возможность перехватывать и подменять все сообщения в канале связи. При этом, если содержимое сообщений не позволяет выявить наличие в канале связи третьей стороны, то атака «человек посередине» считается успешной.

В данном примере мы рассмотрим атаку на SSL через HTTP, также известного как HTTPS, поскольку это самая распространенная модель реализации протокола SSL и используется практических во всех системах банковских сетевых приложений, службах электронной почты для обеспечения шифрования канала связи. Эта технология призвана обеспечить сохранность данных от перехвата третьими лицами при помощи простого анализатора пакетов.

Рассмотрим процесс коммуникации по HTTPS на примере подключения пользователя к учетной записи на Google. Этот процесс включает в себя несколько отдельных операций:

Из всех этих действий наиболее уязвимой видится операция перенаправления на HTTPS через код ответа HTTP 302. Для осуществления атаки на точку перехода от незащищенного к защищенному каналу был создан специальный инструмент SSLStrip. С использованием данного инструмента процесс атаки выглядит следующим образом:

В результате чего атакующий получает доступ к данным, которые клиент отправляет на сервер. Этими данными могут быть пароли от учетных записей, номера банковских карт или любая другая информация, которая обычно передается в скрытом виде. Потенциальным сигналом проведения данной атаки для клиента может стать отсутствие обозначения защищенного HTTPS-трафика в браузере. Для сервера же такая подмена останется совершенно незамеченной, потому как нет никаких изменений в SSL-трафике.

Основой атаки «Отравление кэша ARP» является уязвимость в протоколе ARP. В отличие от таких протоколов как DNS, которые можно настроить на прием только защищенных динамических обновлений, устройства, использующие ARP, будут получать обновления в любое время. Такое свойство ARP-протокола позволяет любому устройству отправлять пакет ARP-ответа на другой узел, чтобы потребовать от него обновления ARP-кэша. Отправка ARP-ответа без генерирования каких-либо запросов называется отправкой самообращенных ARP. Если имеются злоумышленные намерения, результатом удачно направленных самообращенных ARP-пакетов, используемых таким образом, могут стать узлы, считающие, что они взаимодействуют с одним узлом, но в реальности они взаимодействуют с перехватывающим узлом взломщика .

Отравление ARP КЭШа

В случае системы с открытым ключом криптоаналитик может перехватить сообщения обмена открытыми ключами между клиентом и сервером и изменить их, как в примере выше. Для того, чтобы оставаться незамеченным, криптоаналитик должен перехватывать все сообщения между клиентом и сервером и шифровать и расшифровывать их соответствующими ключами. Такие действия могут показаться слишком сложными для проведения атаки, однако они представляют реальную угрозу для небезопасных сетей (электронный бизнес, интернет-банкинг, платежный шлюз) .

Для предотвращения атак «человек с активным криптоаналитиком», который бы подменял открытый ключ получателя во время его передачи будущему отправителю сообщений, используют, как правило, сертификаты открытых ключей.

Внедрение кода в атаке «человек посередине» главным образом применяется для захвата уже авторизованной сессии, выполнения собственных команд на сервере и отправки ложных ответов клиенту .

Атака «человек посередине» позволяет криптоаналитику вставлять свой код в электронные письма, SQL-выражения и веб-страницы (то есть позволяет осуществлять SQL-инъекции, HTML/script-инъекции или XSS-атаки), и даже модифицировать загружаемые пользователем бинарные файлы для того, чтобы получить доступ к учетной записи пользователя или изменить поведение программы, загруженной пользователем из интернета .

Термином «Downgrade Attack» называют такую атаку, при которой криптоаналитик вынуждает пользователя использовать менее безопасные функции, протоколы, которые все еще поддерживаются из соображений совместимости. Такой вид атаки может быть проведен на протоколы SSH, IPsec и PPTP.

Для защиты от Downgrade Attack небезопасные протоколы должны быть отключены как минимум на одной стороне; просто поддержки и использования по умолчанию безопасных протоколов недостаточно!

Атакующий может попытаться изменить параметры соединения между сервером и клиентом при установлении между ними соединения . Согласно докладу, сделанному на конференции Blackhat Conference Europe 2003, криптоаналитик может «заставить» клиента начать сессию SSH1, вместо SSH2 изменив номер версии «1.99» для SSH-сессии на «1.51», что означает использование SSH V1 . Протокол SSH-1 имеет уязвимости, которыми может воспользоваться криптоаналитик.

При таком сценарии атаки криптоаналитик вводит свою жертву в заблуждение, заставляя ее думать, что IPsec-сессия не может начаться на другом конце (сервере). Это приводит к тому, что сообщения будут пересылаться в явном виде, в случае если хост-машина работает в rollback-режиме .

На этапе согласования параметров сессии PPTP атакующий может вынудить жертву использовать менее безопасную PAP-аутентификацию, MSCHAP V1 (то есть «откатиться» с MSCHAP V2 до версии 1), либо не использовать шифрование вообще.

Атакующий может вынудить свою жертву повторить этап согласования параметров PPTP-сессии (послать Terminate-Ack-пакет), выкрасть пароль из существующего туннеля и повторить атаку.

Наиболее распространенные публичные средства коммуникаций — это социальные сети, публичные сервисы электронной почты и системы мгновенного обмена сообщениями. Владелец ресурса, обеспечивающего сервис коммуникаций, имеет полный контроль над информацией, которой обмениваются корреспонденты и, по своему усмотрению, в любой момент времени беспрепятственно может осуществить атаку посредника.

В отличие от предыдущих сценариев, основанных на технических и технологических аспектах средств коммуникаций, в данном случае атака основана на ментальных аспектах, а именно на укоренении в сознании пользователей концепции игнорирования требований информационной безопасности.

Известная некриптографическая атака «человек посередине» была совершена беспроводным сетевым маршрутизатором Belkin в 2003 году. Периодически новая модель маршрутизатора выбирала случайное HTTP-соединение и перенаправляла его на рекламную страницу своего производителя. Столь бесцеремонное поведение устройства, разумеется, вызвало бурю негодования среди пользователей, после чего эта «функция» была удалена из более поздних версий прошивки маршрутизатора[10].

В 2011 году нарушение безопасности голландского центра сертификации DigiNotar (англ.) привело к мошеннической выдаче сертификатов. Впоследствии мошеннические сертификаты были использованы для совершения атак «человек посередине».

В 2013 году стало известно, что браузер Xpress Browser (англ.) от Nokia расшифровывает HTTPS-трафик на прокси-серверах Nokia, предоставляя компании четкий текстовый доступ к зашифрованному трафику браузера своих клиентов. На что Nokia заявила, что контент не был сохранен на постоянной основе и что у компании были организационные и технические меры для предотвращения доступа к частной информации[11].

В 2017 году Equifax (англ.) отозвал свои приложения для мобильных телефонов, опасаясь уязвимости «человек посередине».

Другие значимые реализации MITM-атак:

Перечисленные программы могут быть использованы для осуществления атак «человек посередине», а также для их обнаружения и тестирования системы на уязвимости.

Для перенаправления потоков трафика могут использоваться ошибки в настройках межсетевой маршрутизации BGP[13][14].

Атаки «человек посередине» представляют угрозу для систем, совершающих финансовые операции через интернет — например, электронный бизнес, интернет-банкинг,платежный шлюз. Применяя данный вид атаки, злоумышленник может получить доступ к учетной записи пользователя и совершать всевозможные финансовые махинации.

В случае системы с открытым ключом, криптоаналитик может перехватить сообщения обмена открытыми ключами между клиентом и сервером и изменить их, как в примере выше. Для того, чтобы оставаться незамеченным, криптоаналитик должен перехватывать все сообщения между клиентом и сервером и шифровать и расшифровывать их соответствующими ключами. Такие действия могут показаться слишком сложными для проведения атаки, однако они представляют реальную угрозу для небезопасных сетей (например, интернет и беспроводные сети).

Внедрение кода в атаке «человек посередине» главным образом применяется для захвата уже авторизованной сессии, выполнения собственных команд на сервере и отправки ложных ответов клиенту.

Атака «человек посередине» позволяет криптоаналитику вставлять свой код в электронные письма, SQL выражения и веб-страницы (то есть позволяет осуществлятьSQL-инъекции, HTML/script-инъекции или XSS-атаки), и даже модифицировать загружаемые пользователем бинарные файлы для того, чтобы получить доступ к учетной записи пользователя или изменить поведение программы, загруженной пользователем из интернета.

Термином «Downgrade Attack» называют такую атаку, при которой криптоаналитик вынуждает пользователя использовать менее безопасные функции, протоколы, которые все еще поддерживаются из соображений совместимости. Такой вид атаки может быть проведен на протоколы SSH, IPsec и PPTP.

Атакующий может попытаться изменить параметры соединения между сервером и клиентом при установлении между ними соединения. Согласно докладу, сделанному на конференции Blackhat Conference Europe 2003, криптоаналитик может «заставить» клиента начать сессию SSH1 вместо SSH2 изменив номер версии «1.99» для SSHсессии на «1.51», что означает использование SSH V1. Протокол SSH-1 имеет уязвимости, которыми может воспользоваться криптоаналитик.

При таком сценарии атаки криптоаналитик вводит свою жертву в заблуждение, заставляя ее думать, что IPsec сессия не может начаться на другом конце (сервере). Это приводит к тому, что сообщения будут пересылаться в явном виде, в случае если хост-машина работает в rollback режиме.

На этапе согласования параметров PPTP сессии атакующий может вынудить жертву использовать менее безопасную PAP аутентификацию, MSCHAP V1 (то есть «откатиться» с MSCHAP V2 до версии 1), либо не использовать шифрование вообще.

Атакующий может вынудить свою жертву повторить этап согласования параметров PPTP сессии (послать Terminate-Ack-пакет), выкрасть пароль из существующего туннеля и повторить атаку.

Наиболее распространенные средства коммуникаций этой группы - это социальная сеть, публичный сервис электронной почты и система мгновенного обмена сообщениями. Владелец ресурса, обеспечивающего сервис коммуникаций имеет полный контроль над информацией, которой обмениваются корреспонденты и, по своему усмотрению, в любой момент времени беспрепятственно может осуществить атаку.

В отличии от предыдущих сценариев, основанных на технических и технологических аспектах средств коммуникаций, в данном случае атака основана на ментальных аспектах, а именно на укоренении в сознании пользователей концепции игнорирования требований информационной безопасности.

Рассмотрим случай стандартной HTTP-транзакции. В этом случае злоумышленник достаточно легко может разбить оригинальное TCP-соединение на два новых: одно между собой и клиентом, другое между собой и сервером. Это довольно просто сделать, так как очень редко соединение между клиентом и сервером прямое, и в большинстве случаев они связаны через некоторое количество промежуточных серверов. MITM-атаку можно проводить на любом из этих серверов.

Однако в случае, если клиент и сервер общаются по HTTPS — протоколу, поддерживающему шифрование — тоже может быть проведена атака «человек посередине». При таком виде соединения используется TLS или SSL для шифрования запросов, что, казалось бы, делает канал защищенным от сниффинга и MITM-атак. Атакующий может для каждого TCP-соединения создать две независимые SSL-сессии. Клиент устанавливает SSL-соединение с атакующим, тот в свою очередь создает соединение с сервером. Браузер в таких случаях обычно предупреждает о том, что сертификат не подписан доверенным центром сертификации, но рядовой пользователь с легкостью игнорирует данное предупреждение. К тому же, у злоумышленника может оказаться сертификат, подписанный центром сертификации (например, такие сертификаты иногда используются для DLP ). Кроме того, существует ряд атак на HTTPS. Таким образом, HTTPS протокол нельзя считать защищенным от MITM-атак у рядовых пользователей.

Атаки типа «человек посередине» можно предотвратить или обнаружить двумя способами: аутентификацией и обнаружением несанкционированного доступа. Аутентификация обеспечивает определенную степень уверенности в том, что сообщение пришло из легитимного источника. Обнаружение несанкционированного доступа лишь подтверждает, что сообщение могло быть изменено и его целостность нарушена.

Все криптографические системы, устойчивые к атакам типа «человек посередине», предоставляют тот или иной метод аутентификации сообщений. Большинство из них требуют обмена информацией (например, открытыми ключами) в дополнение к сообщению по защищенному каналу . Такие протоколы, часто использующие протоколы согласования ключей , были разработаны с различными требованиями к безопасности защищенного канала, хотя некоторые пытались полностью исключить необходимость в защищенном канале. [

Инфраструктура открытых ключей , такая как Transport Layer Security , может усилить защиту протокола управления передачей от атак MITM. В таких структурах клиенты и серверы обмениваются сертификатами, которые выдаются и проверяются доверенной третьей стороной, называемой центром сертификации (CA). Если исходный ключ для аутентификации этого CA сам не был объектом атаки MITM, то сертификаты, выданные CA, могут использоваться для аутентификации сообщений, отправленных владельцем этого сертификата. Использование взаимной аутентификации , при которой и сервер, и клиент проверяют связь друг друга, охватывает обе стороны атаки MITM. Если личность сервера или клиента не проверена или признана недействительной, сеанс завершается. Однако поведением по умолчанию для большинства соединений является только аутентификация сервера, что означает, что взаимная аутентификация используется не всегда, и атаки MITM все еще могут происходить.

Подтверждения, такие как устные сообщения об общем значении (как в ZRTP ), или записанные подтверждения, такие как аудиовизуальные записи хеша открытого ключа , используются для предотвращения атак типа «человек посередине», поскольку визуальные носители информации гораздо сложнее и трудоемче имитировать, чем простую передачу пакетов данных. Однако эти методы требуют участия человека для успешного инициирования транзакции.

Закрепление открытого ключа HTTP (HPKP), иногда называемое «закреплением сертификата», помогает предотвратить атаку типа «человек посередине», при которой скомпрометирован сам центр сертификации, предоставляя серверу список «закрепленных» хешей открытых ключей во время первой транзакции. Последующие транзакции требуют, чтобы сервер использовал один или несколько ключей из этого списка для аутентификации этой транзакции.

DNSSEC расширяет протокол DNS, позволяя использовать подписи для аутентификации записей DNS, предотвращая простые атаки MITM, которые могут перенаправить клиента на вредоносный IP-адрес .

Проверка задержки по времени может потенциально обнаружить атаку в определенных ситуациях . Например, при длительных вычислениях хеш-функций, которые выполняются в течение десятка секунд. Чтобы выявить потенциальные атаки, стороны проверяют расхождения во времени ответа. Предположим, что две стороны обычно затрачивают определенное количество времени для выполнения конкретной транзакции. Однако, если одна транзакция занимает аномальный период времени для достижения другой стороны, это может свидетельствовать о вмешательстве третьей стороны, вносящей дополнительную задержку в транзакцию.

Для обнаружения атаки «человек посередине» также необходимо проанализировать сетевой трафик. К примеру, для детектирования атаки по SSL следует обратить внимание на следующие параметры:

Анализ задержки может потенциально обнаружить атаку в определенных ситуациях , например, при длительных вычислениях, занимающих десятки секунд, например, при использовании хэш-функций . Для обнаружения потенциальных атак стороны проверяют расхождения во времени отклика. Например, предположим, что двум сторонам обычно требуется определенное время для выполнения определенной транзакции. Однако, если одна транзакция достигнет другой стороны с ненормальным временем, это может указывать на присутствие третьей стороны, которая вмешивается в соединение и вносит дополнительную задержку в транзакцию.

Квантовая криптография , теоретически, обеспечивает защиту от несанкционированного доступа к транзакциям благодаря теореме о запрете клонирования . Протоколы, основанные на квантовой криптографии, обычно аутентифицируют часть или всю свою классическую коммуникацию с помощью безусловно безопасной схемы аутентификации. В качестве примера можно привести аутентификацию Вегмана-Картера .

Перехваченный сетевой трафик , предположительно являющийся атакой, можно проанализировать, чтобы определить, была ли атака, и, если да, определить ее источник. Важными доказательствами для анализа при проведении сетевой криминалистики предполагаемой атаки являются:

SSL Pinning — это техника безопасности, которая используется в мобильных и веб-приложениях для защиты от атак типа " man-in-the-middle " (MitM). Она позволяет убедиться, что приложение устанавливает соединение только с доверенным сервером, даже если злоумышленник попытается подделать сертификат.

При обычном HTTPS-соединении клиент проверяет, что сертификат сервера выдан доверенным центром сертификации (CA).

Но если злоумышленник внедрит свой CA (например, на скомпрометированном устройстве), он может выдать поддельный сертификат, который будет считаться "доверенным".

SSL Pinning решает эту проблему: приложение "прикрепляет" (pin) конкретный сертификат или публичный ключ сервера и отказывается подключаться, если полученный сертификат не совпадает с ожидаемым2.

| Тип | Описание | Плюсы | Минусы |

|---|---|---|---|

| Pinning сертификата | Сохраняется весь SSL-сертификат | Простая реализация | Требует обновления приложения при смене сертификата |

| Pinning публичного ключа | Сохраняется только публичный ключ | Гибкость при обновлении сертификатов | Сложнее реализовать, требует хэширования ключей |

Банковские приложения

Сервисы с конфиденциальными данными

Любые приложения, где важно исключить возможность перехвата трафика

Трекер Stingray — это устройство слежения за сотовыми телефонами , которое имитирует вышку сотовой связи, чтобы заставить все находящиеся поблизости мобильные телефоны и другие устройства передачи данных подключаться к ней. Трекер ретранслирует все данные между сотовыми телефонами и вышками сотовой связи.

В 2011 году нарушение безопасности голландского центра сертификации DigiNotar привело к мошеннической выдаче сертификатов . Впоследствии эти мошеннические сертификаты использовались для проведения атак типа «человек посередине» (MITM).

В 2013 году было обнаружено, что браузер Nokia Xpress расшифровывает HTTPS-трафик на прокси-серверах Nokia , предоставляя компании открытый текстовый доступ к зашифрованному трафику браузеров своих клиентов. Nokia ответила, что контент не хранится постоянно, и что компания приняла организационные и технические меры для предотвращения доступа к личной информации

В 2017 году Equifax отозвал свои приложения для мобильных телефонов из-за опасений по поводу уязвимостей MITM.

Bluetooth , протокол беспроводной связи, также подвержен атакам типа «человек посередине» из-за беспроводной передачи данных.

Другие примечательные реальные реализации включают следующее:

Наглядный литературный пример можно увидеть в «Сказке о царе Салтане» А. С. Пушкина, где фигурируют три «человека посередине» (криптоаналитика): ткачиха, повариха и Бабариха. Именно они подменяют письма, адресованные царю, и его ответную корреспонденцию.

Также атака посредника описана в романе А. Дюма "Граф Монте-Кристо", где сообщение, передаваемое по оптическому телеграфу, подменяется на одной из ретрансляционных станций.

А как ты думаешь, при улучшении человек посередине, будет лучше нам? Надеюсь, что теперь ты понял что такое человек посередине, атака посредника, man in the middle, mitm, man-in-the-middle и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптоанализ, Виды уязвимости и защита Информации

Комментарии

Оставить комментарий

Криптоанализ, Виды уязвимости и защита Информации

Термины: Криптоанализ, Виды уязвимости и защита Информации