Лекция

Сразу хочу сказать, что здесь никакой воды про криптосистема с открытым ключом, и только нужная информация. Для того чтобы лучше понимать что такое криптосистема с открытым ключом , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

Криптографическая система с открытым ключом (или асимметричное шифрование,асимметричный шифр) — система шифрования и/или электронной подписи (ЭП), при которой открытый ключ передается по открытому (то есть незащищенному, доступному для наблюдения) каналу и используется для проверки ЭП и для шифрования сообщения. Для генерации ЭП и для расшифровки сообщения используется закрытый ключ . Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL(лежащих в основе HTTPS), в SSH. Также используется в PGP, S/MIME.

Идея криптографии с открытым ключом очень тесно связана с идеей односторонних функций, то есть таких функций  , что по известному

, что по известному  довольно просто найти значение

довольно просто найти значение  , тогда как определение

, тогда как определение  из

из  невозможно за разумный срок.

невозможно за разумный срок.

Но сама односторонняя функция бесполезна в применении: ею можно зашифровать сообщение, но расшифровать нельзя. Поэтому криптография с открытым ключом использует односторонние функции с лазейкой. Лазейка — это некий секрет, который помогает расшифровать. То есть существует такой  , что зная

, что зная  и

и  , можно вычислить

, можно вычислить  . К примеру, если разобрать часы на множество составных частей, то очень сложно собрать вновь работающие часы. Но если есть инструкция по сборке (лазейка), то можно легко решить эту проблему.

. К примеру, если разобрать часы на множество составных частей, то очень сложно собрать вновь работающие часы. Но если есть инструкция по сборке (лазейка), то можно легко решить эту проблему.

Необходимость синхронизации скремблеров привела Джеймса Эллиса к идее криптосистем с открытым ключом, что впоследствии привело к созданию алгоритма шифрования RSA и протокола Диффи-Хеллмана.

Современные системы скремблирования сильно отличаются от оригинальных скремблеров. Это сложные оцифровывающие устройства, совмещенные с устройствами шифрования. В таких системах исходный сигнал преобразуется в цифровую форму, затем данные шифруются и отправляются. Будучи совмещенными с системами асимметричного шифрования, эти «скремблеры» являются более криптостойкими, чем их ранние аналоги. Только такие системы считаются достаточно надежными для работы с важными данными.Скремблер (англ. scramble — шифровать, перемешивать) — программное или аппаратное устройство (алгоритм), выполняющее скремблирование — обратимое преобразование цифрового потока без изменения скорости передачи с целью получения свойств случайной последовательности. После скремблирования появление «1» и «0» в выходной последовательности равновероятны. Скремблирование — обратимый процесс, то есть исходное сообщение можно восстановить, применив обратный алгоритм.

Понять идеи и методы криптографии с открытым ключом помогает следующий пример — хранение паролей в компьютере. Каждый пользователь в сети имеет свой пароль. При входе он указывает имя и вводит секретный пароль. Но если хранить пароль на диске компьютера, то кто-нибудь его может считать (особенно легко это сделать администратору этого компьютера) и получить доступ к секретной информации. Для решения задачи используется односторонняя функция. При создании секретного пароля в компьютере сохраняется не сам пароль, а результат вычисления функции от этого пароля и имени пользователя. Например, пользователь Алиса придумала пароль «Гладиолус». При сохранении этих данных вычисляется результат функции  (АЛИСА_ГЛАДИОЛУС), пусть результатом будет строкаРОМАШКА, которая и будет сохранена в системе. В результате файл паролей примет следующий вид:

(АЛИСА_ГЛАДИОЛУС), пусть результатом будет строкаРОМАШКА, которая и будет сохранена в системе. В результате файл паролей примет следующий вид:

| Имя |  (имя_пароль) (имя_пароль) |

|---|---|

| АЛИСА | РОМАШКА |

| БОБ | НАРЦИСС |

Вход в систему теперь выглядит так:

| Имя: | АЛИСА |

|---|---|

| Пароль: | ГЛАДИОЛУС |

Когда Алиса вводит «секретный» пароль, компьютер проверяет, дает или нет функция, применяемая к АЛИСА_ГЛАДИОЛУС, правильный результат РОМАШКА, хранящийся на диске компьютера. Стоит изменить хотя бы одну букву в имени или в пароле, и результат функции будет совершенно другим. «Секретный» пароль не хранится в компьютере ни в каком виде. Файл паролей может быть теперь просмотрен другими пользователями без потери секретности, так как функция практически необратимая.

В предыдущем примере используется односторонняя функция без лазейки, поскольку не требуется по зашифрованному сообщению получить исходное. В следующем примере рассматривается схема с возможностью восстановить исходное сообщение с помощью «лазейки», то есть труднодоступной информации. Для шифрования текста можно взять большой абонентский справочник, состоящий из нескольких толстых томов (по нему очень легко найти номер любого жителя города, но почти невозможно по известному номеру найти абонента). Для каждой буквы из шифруемого сообщения выбирается имя, начинающееся на ту же букву. Таким образом букве ставится в соответствие номер телефона абонента. Отправляемое сообщение, например «КОРОБКА», будет зашифровано следующим образом:

| Сообщение | Выбранное имя | Криптотекст |

|---|---|---|

| К | Королев | 5643452 |

| О | Орехов | 3572651 |

| Р | Рузаева | 4673956 |

| O | Осипов | 3517289 |

| Б | Батурин | 7755628 |

| К | Кирсанова | 1235267 |

| А | Арсеньева | 8492746 |

Криптотекстом будет являться цепочка номеров, записанных в порядке их выбора в справочнике. Чтобы затруднить расшифровку, следует выбирать случайные имена, начинающиеся на нужную букву. Таким образом исходное сообщение может быть зашифровано множеством различных списков номеров (криптотекстов).

Примеры таких криптотекстов:

| Криптотекст 1 | Криптотекст 2 | Криптотекст 3 |

|---|---|---|

| 1235267 | 5643452 | 1235267 |

| 3572651 | 3517289 | 3517289 |

| 4673956 | 4673956 | 4673956 |

| 3517289 | 3572651 | 3572651 |

| 7755628 | 7755628 | 7755628 |

| 5643452 | 1235267 | 5643452 |

| 8492746 | 8492746 | 8492746 |

Чтобы расшифровать текст, надо иметь справочник, составленный согласно возрастанию номеров. Этот справочник является лазейкой (секрет, который помогает получить начальный текст), известной только легальным пользователям. Не имея на руках копии справочника, криптоаналитик затратит очень много времени на расшифровку.

Пусть  — пространство ключей, а

— пространство ключей, а  и

и  — ключи шифрования и расшифрования соответственно.

— ключи шифрования и расшифрования соответственно.  — функция шифрования для произвольного ключа

— функция шифрования для произвольного ключа

, такая что:

, такая что:

Здесь

, где

, где  — пространство шифротекстов, а

— пространство шифротекстов, а

, где

, где  — пространство сообщений.

— пространство сообщений.

— функция расшифрования, с помощью которой можно найти исходное сообщение

— функция расшифрования, с помощью которой можно найти исходное сообщение  , зная шифротекст

, зная шифротекст  :

:

{ :

:

} — набор шифрования, а {

} — набор шифрования, а { :

:

} — соответствующий набор для расшифрования. Об этом говорит сайт https://intellect.icu . Каждая пара

} — соответствующий набор для расшифрования. Об этом говорит сайт https://intellect.icu . Каждая пара  имеет свойство: зная

имеет свойство: зная  , невозможно решить уравнение

, невозможно решить уравнение  , то есть для данного произвольного шифротекста

, то есть для данного произвольного шифротекста

, невозможно найти сообщение

, невозможно найти сообщение

. Это значит, что по данному

. Это значит, что по данному  невозможно определить соответствующий ключ расшифрования

невозможно определить соответствующий ключ расшифрования  .

.  является односторонней функцией, а

является односторонней функцией, а  —лазейкой.

—лазейкой.

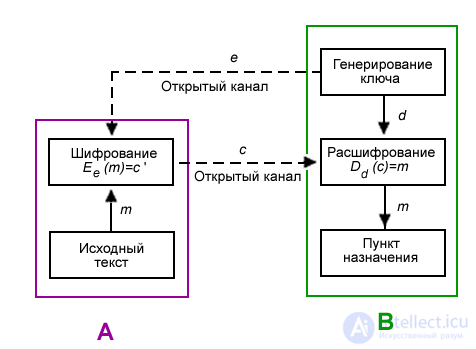

Ниже показана схема передачи информации лицом А лицу В. Они могут быть как физическими лицами, так и организациями и так далее. Но для более легкого восприятия принято участников передачи отождествлять с людьми, чаще всего именуемыми Алиса и Боб. Участника, который стремится перехватить и расшифровать сообщения Алисы и Боба, чаще всего называют Евой.

и шлет ключ шифрования

и шлет ключ шифрования  (открытый ключ) Алисе по открытому каналу, а ключ расшифрования

(открытый ключ) Алисе по открытому каналу, а ключ расшифрования  (закрытый ключ) защищен и секретен (он не должен передаваться по открытому каналу).

(закрытый ключ) защищен и секретен (он не должен передаваться по открытому каналу). Бобу, Алиса применяет функцию шифрования, определенную открытым ключом

Бобу, Алиса применяет функцию шифрования, определенную открытым ключом  :

:  ,

,  — полученный шифротекст.

— полученный шифротекст. , применяя обратное преобразование

, применяя обратное преобразование  , однозначно определенное значением

, однозначно определенное значением  .

.Начало асимметричным шифрам было положено в работе «Новые направления в современной криптографии» Уитфилда Диффи и Мартина Хеллмана, опубликованной в 1976 году. Находясь под влиянием работы Ральфа Меркле (англ. Ralph Merkle) о распространении открытого ключа, они предложили метод получения секретных ключей, используя открытый канал. Этот метод экспоненциального обмена ключей, который стал известен как обмен ключами Диффи — Хеллмана, был первым опубликованным практичным методом для установления разделения секретного ключа между заверенными пользователями канала. В2002 году Хеллман предложил называть данный алгоритм «Диффи — Хеллмана — Меркле», признавая вклад Меркле в изобретение криптографии с открытым ключом. Эта же схема была разработана Малькольмом Вильямсоном в 1970-х, но держалась в секрете до 1997 года. Метод Меркле по распространению открытого ключа был изобретен в 1974 и опубликован в 1978 году, его также называют загадкой Меркле.

В 1977 году учеными Рональдом Ривестом, Ади Шамиром и Леонардом Адлеманом изМассачусетского технологического института был разработан алгоритм шифрования, основанный на проблеме о разложении на множители. Система была названа по первым буквам их фамилий (RSA — Rivest, Shamir, Adleman). Эта же система была изобретена в 1973 году Клиффордом Коксом (англ. Clifford Cocks), работавшим в центре правительственной связи (GCHQ), но эта работа хранилась лишь во внутренних документах центра, поэтому о ее существовании не было известно до 1977 года. RSA стал первым алгоритмом, пригодным и для шифрования, и для цифровой подписи.

Вообще, в основу известных асимметричных криптосистем кладется одна из сложных математических проблем, которая позволяет строить односторонние функции и функции-лазейки. Например, криптосистемы Меркля — Хеллмана и Хора — Ривеста опираются на так называемую задачу об укладке рюкзака.

. Она должна решаться сложно в смысле теории: не должно быть алгоритма, с помощью которого можно было бы перебрать все варианты решения задачи

. Она должна решаться сложно в смысле теории: не должно быть алгоритма, с помощью которого можно было бы перебрать все варианты решения задачи  за полиномиальное время относительно размера задачи. Более правильно сказать: не должно быть известного полиномиального алгоритма, решающего данную задачу — так как ни для одной задачи еще пока не доказано, что для нее подходящего алгоритма нет в принципе.

за полиномиальное время относительно размера задачи. Более правильно сказать: не должно быть известного полиномиального алгоритма, решающего данную задачу — так как ни для одной задачи еще пока не доказано, что для нее подходящего алгоритма нет в принципе. из

из  . Она должна решаться за полиномиальное время и лучше, если за линейное.

. Она должна решаться за полиномиальное время и лучше, если за линейное. , чтобы получить задачу

, чтобы получить задачу  , совершенно не похожую на первоначальную. Задача

, совершенно не похожую на первоначальную. Задача  должна по крайней мере выглядеть как оригинальная труднорешаемая задача

должна по крайней мере выглядеть как оригинальная труднорешаемая задача  .

. открывается с описанием, как она может быть использована в роли ключа зашифрования. Как из

открывается с описанием, как она может быть использована в роли ключа зашифрования. Как из  получить

получить  , держится в секрете как секретная лазейка.

, держится в секрете как секретная лазейка. -задачу, первый использует секретную лазейку и решает

-задачу, первый использует секретную лазейку и решает  -задачу.

-задачу.Пусть есть 3 ключа  ,

,  ,

,  , распределенные так, как показано в таблице.

, распределенные так, как показано в таблице.

| Лицо | Ключ |

|---|---|

| Алиса |  |

| Боб |  |

| Кэрол |  |

| Дэйв |  , ,  |

| Эллен |  , ,  |

| Франк |  , ,  |

Тогда Алиса может зашифровать сообщение ключом  , а Эллен расшифровать ключами

, а Эллен расшифровать ключами  ,

,  , Кэрол — зашифровать ключом

, Кэрол — зашифровать ключом  , а Дэйв расшифровать ключами

, а Дэйв расшифровать ключами  ,

,  . Если Дэйв зашифрует сообщение ключом

. Если Дэйв зашифрует сообщение ключом  , то сообщение сможет прочитать Эллен, если ключом

, то сообщение сможет прочитать Эллен, если ключом  , то его сможет прочитать Франк, если же обоими ключами

, то его сможет прочитать Франк, если же обоими ключами  и

и  , то сообщение прочитает Кэрол. По аналогии действуют и другие участники. Таким образом, если используется одно подмножество ключей для шифрования, то для расшифрования требуются оставшиеся ключи множества. Такую схему можно использовать для n ключей.

, то сообщение прочитает Кэрол. По аналогии действуют и другие участники. Таким образом, если используется одно подмножество ключей для шифрования, то для расшифрования требуются оставшиеся ключи множества. Такую схему можно использовать для n ключей.

| Шифруется ключом | Расшифровывается ключом |

|---|---|

и и  |

|

и и  |

|

и и  |

|

|

, ,  |

|

, ,  |

|

, ,  |

Рассмотрим для начала множество, состоящее из трех агентов: Алисы, Боба и Кэрол. Алисе выдаются ключи  и

и  , Бобу —

, Бобу —  и

и  , Кэрол —

, Кэрол —  и

и  . Теперь, если отправляемое сообщение зашифровано ключом

. Теперь, если отправляемое сообщение зашифровано ключом  , то его сможет прочитать только Алиса, последовательно применяя ключи

, то его сможет прочитать только Алиса, последовательно применяя ключи  и

и  . Если нужно отправить сообщение Бобу, сообщение шифруется ключом

. Если нужно отправить сообщение Бобу, сообщение шифруется ключом  , Кэрол — ключом

, Кэрол — ключом  . Если нужно отправить сообщение и Алисе и Кэрол, то для шифрования используются ключи

. Если нужно отправить сообщение и Алисе и Кэрол, то для шифрования используются ключи  и

и  .

.

Преимущество этой схемы заключается в том, что для ее реализации нужно только одно сообщение и n ключей (в схеме с n агентами). Если передаются индивидуальные сообщения, то есть используются отдельные ключи для каждого агента (всего n ключей) и каждого сообщения, то для передачи сообщений всем различным подмножествам требуется  ключей.

ключей.

Недостатком такой схемы является то, что необходимо также широковещательно передавать подмножество агентов (список имен может быть внушительным), которым нужно передать сообщение. Иначе каждому из них придется перебирать все комбинации ключей в поисках подходящей. Также агентам придется хранить немалый объем информации о ключах.

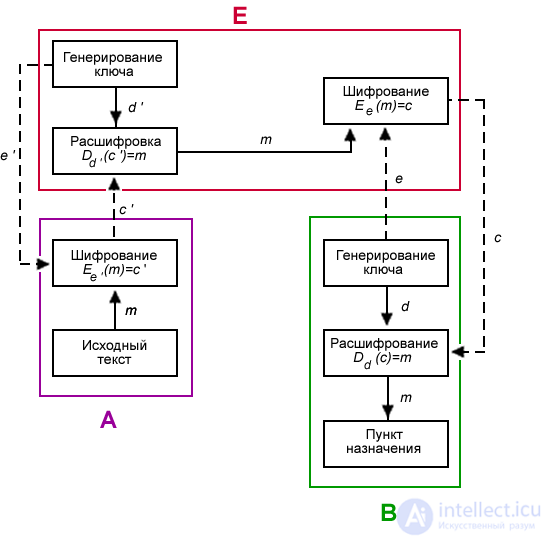

Казалось бы, что криптосистема с открытым ключом — идеальная система, не требующая безопасного канала для передачи ключа шифрования. Это подразумевало бы, что два легальных пользователя могли бы общаться по открытому каналу, не встречаясь, чтобы обменяться ключами. К сожалению, это не так. Рисунок иллюстрирует, как Ева, выполняющая роль активного перехватчика, может захватить систему (расшифровать сообщение, предназначенное Бобу) без взламывания системы шифрования.

В этой модели Ева перехватывает открытый ключ  , посланный Бобом Алисе. Затем создает пару ключей

, посланный Бобом Алисе. Затем создает пару ключей  и

и  , «маскируется» под Боба, посылая Алисе открытый ключ

, «маскируется» под Боба, посылая Алисе открытый ключ  , который, как думает Алиса, открытый ключ, посланный ей Бобом. Ева перехватывает зашифрованные сообщения от Алисы к Бобу, расшифровывает их с помощью секретного ключа

, который, как думает Алиса, открытый ключ, посланный ей Бобом. Ева перехватывает зашифрованные сообщения от Алисы к Бобу, расшифровывает их с помощью секретного ключа  , заново зашифровывает открытым ключом

, заново зашифровывает открытым ключом  Боба и отправляет сообщение Бобу. Таким образом, никто из участников не догадывается, что есть третье лицо, которое может как просто перехватить сообщение

Боба и отправляет сообщение Бобу. Таким образом, никто из участников не догадывается, что есть третье лицо, которое может как просто перехватить сообщение  , так и подменить его на ложное сообщение

, так и подменить его на ложное сообщение  . Это подчеркивает необходимость аутентификации открытых ключей. Для этого обычно используютсертификаты. Распределенное управление ключами в PGP решает возникшую проблему с помощью поручителей.

. Это подчеркивает необходимость аутентификации открытых ключей. Для этого обычно используютсертификаты. Распределенное управление ключами в PGP решает возникшую проблему с помощью поручителей.

Еще одна форма атаки — вычисление закрытого ключа, зная открытый (рисунок ниже). Криптоаналитик знает алгоритм шифрования  , анализируя его, пытается найти

, анализируя его, пытается найти  . Этот процесс упрощается, если криптоаналитик перехватил несколько криптотекстов с, посланных лицом A лицу B.

. Этот процесс упрощается, если криптоаналитик перехватил несколько криптотекстов с, посланных лицом A лицу B.

Большинство криптосистем с открытым ключом основаны на проблеме факторизации больших чисел. К примеру, RSA использует в качестве открытого ключа n произведение двух больших чисел. Сложность взлома такого алгоритма состоит в трудности разложения числа n на множители. Но эту задачу решить реально. И с каждым годом процесс разложения становится все быстрее. Ниже приведены данные разложения на множители с помощью алгоритма «Квадратичное решето».

| Год | Число десятичных разрядов в разложенном числе |

Во сколько раз сложнее разложить на множители 512-битовое число |

|---|---|---|

| 1983 | 71 | > 20 млн |

| 1985 | 80 | > 2 млн |

| 1988 | 90 | 250 тыс. |

| 1989 | 100 | 30 тыс. |

| 1993 | 120 | 500 |

| 1994 | 129 | 100 |

Также задачу разложения потенциально можно решить с помощью Алгоритма Шора при использовании достаточно мощного квантового компьютера.

Для многих методов несимметричного шифрования криптостойкость, полученная в результате криптоанализа, существенно отличается от величин, заявляемых разработчиками алгоритмов на основании теоретических оценок. Поэтому во многих странах вопрос применения алгоритмов шифрования данных находится в поле законодательного регулирования. В частности, в России к использованию в государственных и коммерческих организациях разрешены только те программные средства шифрования данных, которые прошли государственную сертификацию в административных органах, в частности, в ФСБ,ФСТЭК.

Алгоритмы криптосистемы с открытым ключом можно использовать

Преимущества асимметричных шифров перед симметричными:

можно не менять значительное время (при симметричном шифровании необходимо обновлять ключ после каждого факта передачи).

можно не менять значительное время (при симметричном шифровании необходимо обновлять ключ после каждого факта передачи).Недостатки алгоритма несимметричного шифрования в сравнении с симметричным:

| Длина симметричного ключа, бит | Длина ключа RSA, бит |

|---|---|

| 56 | 384 |

| 64 | 512 |

| 80 | 768 |

| 112 | 1792 |

| 128 | 2304 |

А как ты думаешь, при улучшении криптосистема с открытым ключом, будет лучше нам? Надеюсь, что теперь ты понял что такое криптосистема с открытым ключом и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ