Лекция

Привет, Вы узнаете о том , что такое использование межсетевых экранов для защиты локальных сетей, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое использование межсетевых экранов для защиты локальных сетей , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

Одним из самых популярных методов защиты локальной сети от атак извне является использование межсетевого экрана (МСЭ). Межсетевой экран(firewall, брандмауэр) представляет собой программную или программно-аппаратную систему, которая устанавливается на границе охраняемой вычислительной сети и осуществляет фильтрацию сетевого трафика в обе стороны, разрешая или запрещая прохождение определенных пакетов внутрь локальной сети (в периметр безопасности) или из нее в зависимости от выбранной политики безопасности. Однако, только фильтрацией пакетов задачи современных МСЭ не ограничиваются, они выполняют также множество дополнительных действий:

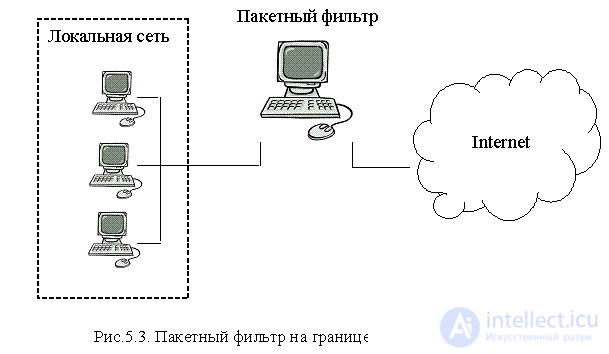

Существуют два основных типа МСЭ: пакетные фильтры и шлюзы приложений. При этом оба типа могут быть реализованы одновременно в одном брандмауэре. Пакетные фильтры(packet filter) представляют собой сетевые маршрутизаторы, которые принимают решение о том, пропускать или блокировать пакет на основании информации в его заголовке (рис.5.3).

Пакетные фильтры работают с информацией в заголовках IP, ICMP, TCP и UDP- пакетов. Правила фильтрации пакетов задаются на основе следующих данных:

При определении правил фильтрации необходимо придерживаться одной из двух стратегий политики безопасности:

1. Разрешить весь трафик, не запрещенный правилами фильтрации.

2. Запретить весь трафик, не разрешенный правилами фильтрации.

С точки зрения безопасности более предпочтительной является вторая стратегия, согласно которой задаются правила, разрешающие прохождение пакетов определенного типа, прохождение остальных пакетов запрещается. Это связано с тем, что, во-первых, количество запрещенных пакетов обычно гораздо больше, чем количество разрешенных, а во-вторых, со временем могут появиться новые службы, для которых при использовании первой стратегии необходимо будет дописывать запрещающие правила (если доступ к ним, конечно, нежелателен), в то время как вторая стратегия запретит доступ к ним автоматически.

Пакетные фильтры классифицируются на фильтры без памяти и фильтры с памятью (динамические). Первые из них фильтруют информацию только исходя из информации в заголовке рассматриваемого пакета. Динамические же пакеты учитывают при фильтрации текущее состояние соединений, формируя таблицы входящих и исходящих пакетов, и принимают решение на основании информации в нескольких взаимосвязанных пакетах.

Кроме того, пакетные фильтры могут реализовывать также множество дополнительных возможностей. Например, перенаправление пакетов, дублирование пакетов, подсчет трафика, ограничение полосы пропускания, запись пакетов в файл протокола и многое другое. Настройка пакетного фильтра требует от администратора значительной квалификации и понимания принципов работы всех протоколов стека TCP/IP от протоколов прикладного уровня до протоколов сетевого уровня.

Большинство современных операционных систем имеют встроенные пакетные фильтры, например ipfw в Unix или Internet Connection Firewall в Windows. Функции пакетного фильтра могут выполнять и аппаратные маршрутизаторы, например, CISCO PIX 515E.

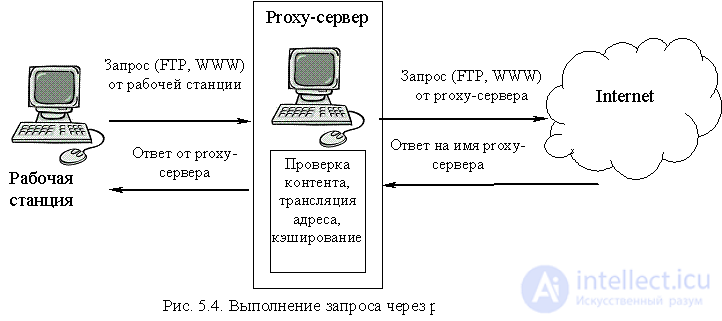

Главным недостатком пакетных фильтров является невозможность осуществления фильтрации пакетов по содержимому информационной части пакетов, то есть по данным, относящимся к пакетам более высокого уровня. Этот недостаток может быть устранен путем использования шлюзов приложений (application gateway, proxy-server). Об этом говорит сайт https://intellect.icu . Proxy-серверы работают на прикладном уровне, обеспечивая работу той или иной сетевой службы. При этом в отличие от пакетных фильтров, которые лишь перенаправляют пакет из одной сети в другую, proxy-серверы принимают запрос от клиента и направляют его во внешнюю сеть от своего имени, разрывая таким образом нормальный сетевой трафик (см. рис.5.4). Поэтому брандмауэр в виде шлюза приложений может быть реализован на компьютере всего с одним сетевым интерфейсом.

Поясним схему на рис.5.4. Клиент формирует запрос на сервер какой-либо службы в Internet (например, запрос на внешний Web-сервер). Запрос поступает на proxy-сервер (конфигурация брандмауэра должна быть такова, чтобы все запросы к какой-либо службе в Internet обязательно поступали на соответствующий proxy-сервер). Приняв запрос от клиента, proxy-сервер проверяет его по заданным правилам фильтрации содержимого пакета и, если запрос не содержит запрещенных параметров, формирует пакет с запросом уже от своего имени (со своим обратным адресом) внешнему серверу. Ответ от внешнего сервера поступает, очевидно, на имя proxy-сервера. Пройдя проверку, аналогичную запросу, ответ может быть принят либо отвергнут. Если ответ принят -ответ направляется на адрес клиента, первоначально сформировавшего запрос.

Фильтрация содержимого может осуществляться по множеству параметров:

Важной функцией современных proxy-серверов является трансляция сетевых адресов (Network Address Translation, NAT), которая подразумевает замену адреса клиента в запросе во внешнюю сеть на собственный адрес (или несколько адресов) proxy-сервера. Это позволяет скрыть от посторонних структуру внутренней сети, список используемых в ней адресов. С другой стороны это позволяет иметь на всю локальную сеть лишь один легальный IP-адрес, который должен быть присвоен proxy-серверу. Рабочие станции внутри сети могут иметь любые IP-адреса, в том числе и те, которые запрещено использовать во внешней сети. NAT может быть организована по статической и динамической схеме. При статической трансляции адрес клиента в локальной сети привязывается к конкретному адресу, который транслируется во внешнюю сеть. Динамическая трансляция предполагает наличие диапазона доступных внешних адресов и при каждом запросе клиента proxy-сервер выделяет один из свободных адресов для представления клиента во внешней сети, по окончании транзакции этот адрес возвращается в список свободных и может быть использован в дальнейшем для передачи запроса другого клиента. Развитием идеи NAT стала трансляция адресов портов (Network Address Port Translation, NAPT), когда один и тот же IP-адрес распределяется при трансляции на несколько пользователей и каждому пользователю сопоставляется в отправляемом во внешнюю сеть пакете уникальная комбинация IP-адреса и номера порта отправителя. Иными словами, различным пользователям сети proxy-сервер сопоставляет один и тот же IP-адрес, но присваивает различные номера портов в исходящих запросах. Это стало возможным за счет того, что порт отправителя зачастую не несет в запросе никакой полезной информации и может быть использован для уникальной идентификации клиента локальной сети для proxy-сервера.

Современные proxy-серверы выполняют обычно еще одну важную функцию – кэширование информации. Информация, пришедшая на proxy-сервер, сохраняется на локальных запоминающих устройствах, и при очередном запросе клиента запрашиваемая им информация сначала ищется в локальной памяти, и только если ее там нет - запрос передается во внешнюю сеть. Это позволяет уменьшить объем трафика, потребляемого из внешней сети, а также уменьшить время доступа к информации для конечного клиента.

Рассмотрим свойства наиболее распространенных proxy-серверов.

Microsoft Proxy Server (версия 2.0) представляет собой брандмауэр с расширяемым набором функций и сервер кэширования информации, обеспечивает поддержку протоколов HTTP и gopher, а также поддержку клиентских приложений (например, Telnet и RealAudio) для компьютеров интрасети, использующих протоколы TCP/IP или IPX/SPX, поддерживает VPN, выполняет функции фильтра пакетов. Работает в среде Windows.

Squid - высокопроизводительный кэширующий proxy-сервер для web-клиентов с поддержкой протоколов FTP, gopher и HTTP, имеющий реализации как под Unix, так и под Windows- платформы.Squid хранит метаданные и особенно часто запрашиваемые объекты в ОЗУ, кэширует DNS-запросы, поддерживает неблокирующие DNS-запросы и реализует негативное кэширование неудачных запросов. Поддерживает протокол ICP (Internet Casing Protocol), позволяющий организовывать нескольким серверам иерархические структуры кэширования.

Помимо перечисленных, на практике могут быть использованы так называемые персональные межсетевые экраны. Они устанавливаются на компьютер пользователя, и все правила безопасности задаются для обмена этого компьютера с внешней сетью. Это позволяет настроить политику безопасности персонально под каждого пользователя непосредственно на его рабочей станции. Примером подобного МСЭ является брандмауэр AtGuard, который включает в себя функции proxy-сервера и локального пакетного фильтра. AtGuard способен блокировать баннеры, файлы cookie, Java -скрипты и апплеты, а также элементы ActiveX. Еще одна особенность AtGuard – способность работать в режиме обучения, когда при каждой попытке подключиться к какому-либо порту запрашивается разрешение на установку соединения, и сделанный пользователем выбор становится правилом для дальнейшей работы программы.

Используемые на практике МСЭ представляют собой интегрированную систему защиты, включающую и пакетный фильтр, и proxy-сервер. Они могут располагаться как на одном, так и на нескольких компьютерах, в связи с чем существует возможность выбора архитектуры используемого МСЭ [8].

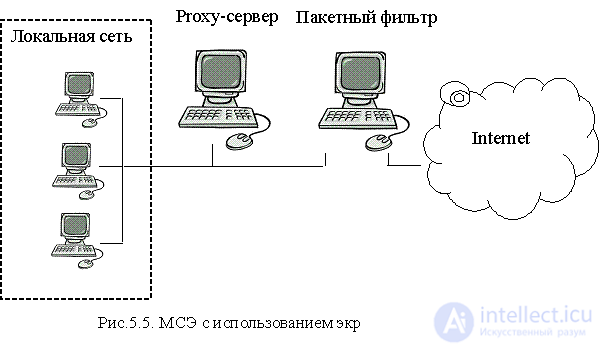

Архитектура с использованием в качестве МСЭ компьютера с двумя сетевыми интерфейсами похожа на схему подключения пакетного фильтра (рис. 5.3), но на МСЭ должна быть отключена возможность маршрутизации пакетов. Это позволяет полностью блокировать трафик во внешнюю сеть на этом компьютере, а все необходимые сервисы должны обеспечиваться proxy-серверами, работающими на двухканальном компьютере. Для обеспечения дополнительной защиты можно поместить маршрутизатор с фильтрацией пакетов между внешней сетью и двухканальным компьютером. Архитектура с экранированным узлом предполагает использование одновременно и пакетного фильтра, и proxy-сервера (рис.5.5).

На границе с внешней сетью устанавливается пакетный фильтр, который должен блокировать потенциально опасные пакеты, чтобы они не достигли прикладного шлюза (proxy-сервера) и локальной сети. Он отвергает или пропускает трафик в соответствии со следующими правилами:

Прикладной шлюз должен обеспечивать функции proxy-сервера для всех потенциально опасных служб и для работы ему достаточно одного сетевого интерфейса. Подобная схема подключения брандмауэра отличается большей гибкостью по сравнению с двухканальным МСЭ, поскольку пакетный фильтр может позволить пропустить запросы к надежным сервисам в обход прикладного шлюза. Этими надежными сервисами могут быть те сервисы, для которых нет proxy-сервера, и которым можно доверять в том смысле, что риск использования этих сервисов считается приемлемым.

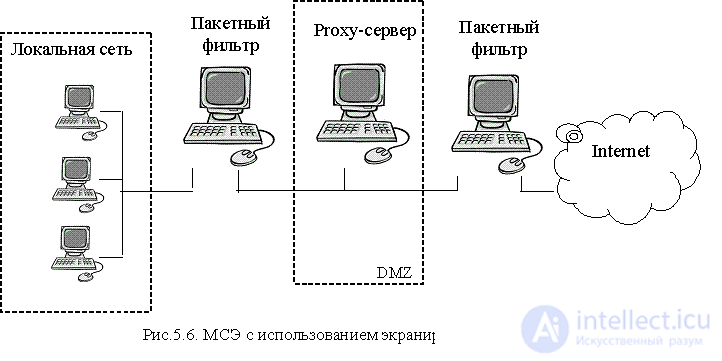

Развитием концепции изолированного узла стала архитектура с изолированной подсетью. Здесь используется два пакетных фильтра (рис.5.6)для организации изолированной подсети, которую еще называют демилитаризованной зоной (DMZ).

Внутри изолированной подсети должен находиться прикладной шлюз, а также могут находиться различные информационные серверы (mail, WWW, FTP), модемные пулы и т.п. Пакетный фильтр, установленный на границе с внешней сетью, должен фильтровать пакеты по следующим правилам:

Внутренний пакетный фильтр управляет трафиком «локальная сеть – демилитаризованная зона» согласно следующим правилам:

Такая схема дает возможность еще более гибко формировать политику безопасности, задавая различные правила фильтрации для двух пакетных фильтров (например, можно разрешить прохождения FTP-пакетов в DMZ из локальной сети для обновления информации на WWW-сервере и запретить доступ по FTP-протоколу к DMZ из внешней сети). Компьютеры, расположенные в демилитаризованной зоне, подвержены большему количеству атак, чем компьютеры локальной сети. Поэтому все компьютеры, находящиеся в DMZ, должны быть максимально укреплены (bastion host, укрепленный компьютер). На них должны быть удалены все неиспользуемые службы, максимально активизированы средства безопасности операционных систем (ужесточаются права доступа к объектам, минимизируется количество зарегистрированных субъектов,ведется строгий аудит).

Очевидно, что можно создать несколько экранированных подсетей, отделенных друг от друга собственным пакетным фильтром с определением правил доступа для каждой из подсетей. Выбор конкретной архитектуры МСЭ зависит от стоящих перед администратором задач, условий функционирования, стоимости того или иного решения.

В заключение, эта статья об использование межсетевых экранов для защиты локальных сетей подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое использование межсетевых экранов для защиты локальных сетей и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ