Лекция

Привет, Вы узнаете о том , что такое электронная цифровая подпись, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое электронная цифровая подпись, виды эцп, эцп, синяя печать, отзыв эцп , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

Еще одной важной услугой безопасности информационных систем становится в последнее время аутентификация информации, которая понимается как установление подлинности и неизменности сообщения, установления и доказуемости авторства сообщения, доказательства факта приема сообщения. Особенно важна эта услуга в сфере финансового и юридического электронного документооборота. Для решения задачи аутентификации информации сегодня используется концепция электронной цифровой подписи (ЭЦП). ЭЦП – это набор методов, которые позволяют перенести свойства рукописной подписи под документом в область электронного документооборота. Реальная подпись обладает следующими свойствами:

Такими же свойствами должна обладать электронная цифровая подпись , для чего в ее основу положены криптографические методы. Рассмотрим вариант реализации электронной цифровой подписи, построенной на алгоритме RSA (рис. 4.1).

В отличие от алгоритма шифрования, отправителем здесь является владелец пары закрытый/открытый ключ. Процедура формирования электронной подписи sign под сообщением схожа с шифрованием документа, но в степень закрытого ключа d по вычету nвозводится не само сообщение или его части, а дайджест сообщения h. Неотъемлемой частью алгоритмов ЭЦП является хэширование информации, на рисунке оно обозначено через H(), и это может быть любой из рассмотренных в главе 2.5 алгоритмов хэширования.

Сообщение m с подписью sign будет однозначно аутентифицировано. Авторство сообщения может быть установлено и доказано по паре ключей (d, e) с использованием сертификации по схеме, описанной в 3.2. Злоумышленник не сможет подменить сообщениеm (точнее,ему будет очень трудно это сделать), поскольку ему необходимо вместо сообщения m подставить другое сообщение m’, удовлетворяющее его и имеющее такое же значение хэш-функции, что и у m, что является на сегодня вычислительно трудной задачей. По этой же причине злоумышленник не сможет применить перехваченную подпись sign для подписи другого документа, поскольку для другого документа будет получено иное значение хэш-функции h,а оно лежит в основе подписи. Таким образом, все необходимые свойства подписи описанным алгоритмом обеспечиваются, что же касается криптостойкости метода ЭЦП, то онаопределяется криптостойкостью используемого асимметричного криптографического метода и функции однонаправленного шифрования. Необходимо отметить также, что само сообщение m передается в открытом виде. Для того, чтобы обеспечить конфиденциальность передаваемой в нем информации, требуется использование дополнительного шифрования по симметричной или асимметричной схеме (при этом шифрование на ключе d конфиденциальности не обеспечит, поскольку сообщение может быть расшифровано открытым ключом e).

Очень популярными являются схемы ЭЦП на основе алгоритма ЭльГемаля, что обусловлено как надлежащей стойкостью алгоритма, так и лучшей по сравнению с RSA скоростью вычислений. В частности, в стандарте национального института стандартов США DSS (Digital Signature Standard) используется алгоритм DSA (Digital Signature Algorithm), который является вариацией алгоритма ЭЦП ЭльГемаля в модификации Шнорра. В алгоритме используются следующие открытые параметры:

Секретным ключом является любое 160-разрядное число x,x < q.

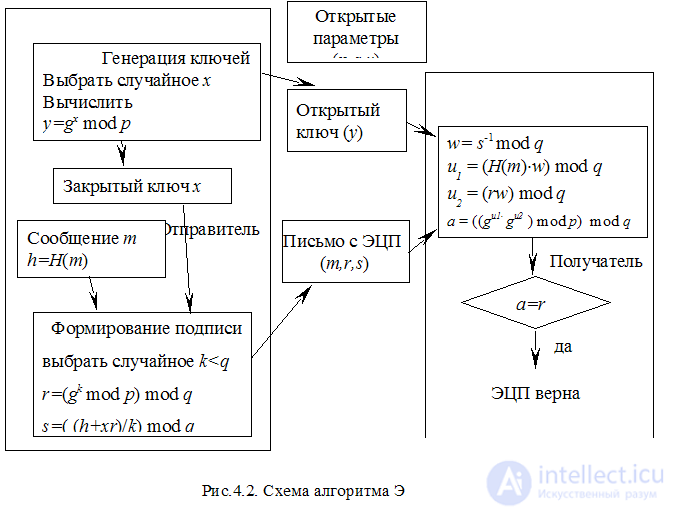

Алгоритм ЭЦП DSA в графической форме представлен на рис.4.2.

Существует множество модификаций схемы ЭльГемаля. Одним из типов модификации стал перенос вычислений в группу, образованную эллиптическими кривыми [14]. Про эллиптические кривые как математический аппарат реализации асимметричных криптоалгоритмов уже шла речь в главе 2.4.2. Рассмотрим свойства эллиптических кривых подробнее.

Для практического применения в криптографии используются эллиптические кривые (ЭК), заданные над полями Галуа. Пусть задано простое число p > 3. Тогда эллиптической кривой E, определенной над простым конечным полем Fp, называется множество пар чисел (x, y),x, y ∈ Fp, которые удовлетворяют тождеству:

y2 = x3 + ax + b mod p,

где a, b ∈ Fp и (4a3 + 27b2) ≠ 0 mod p. Кроме того, к эллиптической кривой добавляется бесконечно удаленная точка I. Таким образом, точки, удовлетворяющие уравнению кривойE, и точка I образуют конечную абелеву группу.

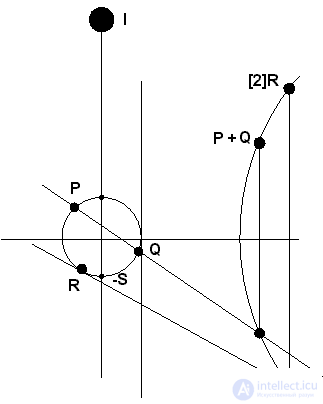

Геометрическое представление эллиптической кривой изображено на рис. 4.3.

Рис. 4.3. График эллиптической кривой

Для точек эллиптической кривой определена операция сложения. Для двух точек, принадлежащих кривой E, P(xp, yp) и Q(xp, yp), точка, являющаяся их суммой, также будет лежать на эллиптической кривой. Координаты точки S = P+Q определяются следующими выражениями:

Точку S можно получить графически путем несложных построений. Для этого на графике проводится прямая через точки P и Q, и точка пересечения этой прямой с ЭК зеркально отображается относительно оси OX (см. рис 4.3).

Если точки P и Q совпадают, то мы получаем точку S = 2*Q. Тогда ее координаты определяются иначе:

Графически удвоение точки можно получить, построив касательную к точке и отразив точку пересечения касательной с эллиптической кривой относительно оси OX (см. точки R и 2R на рис.4.3). Отсюда очевидно, что можно определить операцию умножения некоторой точки эллиптической кривой на целое число, которая позволяет определить точку Q = k*P(точка P, умноженная на целое число k, обращается в точку Q). Скалярное умножение осуществляется посредством нескольких комбинаций сложения и удвоения точек эллиптической кривой. Например, точка 25*P может быть представлена, как 25*P = 2*(2*(2*(2*P)) + 2*(2*(2*P))) + P. С операцией умножения точки ЭК на целое число напрямую связана идея, надежность и криптостойкость эллиптической криптографии. Дело в том, что задача ECDLP (Elliptic Curve Discrete Logarithm Problem - задача дискретного логарифма на эллиптической кривой), суть которой заключается в отыскании целого числа k по известным точкам P и Q = k*P, является трудноразрешимой. Помимо уравнения, важным параметром кривой является базисная (генерирующая) точка G, выбираемая для каждой кривой отдельно. Секретным ключом в соответствии с технологией ЭК является большое случайное число k, а сообщаемым открытым ключом - произведение k на базисную точку G.

На криптостойкость алгоритма существенное влияние оказывает правильный выбор как самой кривой (коэффициентов а, b, p), так и базисной точки G.

Не каждая кривая обеспечивает требуемую криптостойкость, и для некоторых из них задача ECDLP решается довольно эффективно. Поскольку неудачный выбор кривой может повлечь за собой снижение обеспечиваемого уровня безопасности, организации по стандартизации выделяют целые блоки кривых, обладающих необходимой надежностью. Использование стандартизированных кривых рекомендуется и потому, что становится возможной лучшая совместимость между различными реализациями протоколов информационной безопасности.

Выбор базисной точки обусловлен тем соображением, чтобы ее порядок был достаточно большим 2254 < q < 2256. Точка P ∈ E называется точкой порядка q, если qP = I.

На эллиптических кривых построен алгоритм проверки ЭЦП ГОСТ Р 34.10 – 2001, являющийся на сегодня стандартом РФ в области ЭЦП. Схема этого алгоритма приведена на рис. 4.4.

Основным достоинством криптосистем на основе ЭК является то, что они обеспечивают надежность, адекватную классическим криптосистемам (RSA, ЭльГемаль) на существенно меньших по длине ключах, что положительно отражается на времени кодирования и декодирования. Криптосистемы цифровой подписи на основе эллиптических кривых с длиной ключа 160 бит имеют одинаковую стойкость с криптосистемами DSA и Эль-Гамаля с длиной ключа 1024 бита. Ожидается, что в ближайшем будущем данные системы займут доминирующее положение в криптографии с открытым ключом. Однако, это повлечет более серьезные исследования свойств этих криптоалгоритмов, что может привести к появлению новых, более эффективных алгоритмов решения проблемы дискретного логарифма в группе точек эллиптических кривых.

Еще одним подходом к формированию ЭЦП является использование симметричных алгоритмов шифрования. Однако, известные на сегодня алгоритмы этого класса представляют скорее теоретический интерес, поскольку эффективность их реализации по времени или по объему требуемых вычислений очень невысока. Например, предложенная Диффи и Хелманом система ЭЦП на симметричном шифре позволяет подписывать только один бит информации, что на практике потребуетформирования отдельной подписи для каждого бита передаваемого сообщения, причем подпись бита имеет размер ключа блочного шифра, и каждый новый бит требует генерации своего ключа подписи. Поэтому системы подобного класса пока не нашли широкого применения.

Подлинник может быть только один — или на бумажном носителе, или в электронном виде.

В традиционной технологии создания документации бумажный документ признается подлинником, если уполномоченные лица заверили его своими личными рукописными подписями. Данный документ признается подлинником на всей территории РФ без каких либо дополнительных документов (условий), утверждающих его легитимность. Таким образом становится понятным главное требование при переходе к электронному подлиннику документа: необходимо обеспечить его безусловную юридическую значимость на всей государства.

Юридический документ подлинником делает подпись. Очевидно, что для электронного юридического документа подписи также должны быть электронными. За регулирование отношений в области использования электронных цифровых подписей (далее ЭЦП) при совершении юридически значимых действий (в результате которых и возникают юридически значимые документы) отвечает Федеральный закон № 63 «Об электронной подписи» от 06.04.2011 с изм.на 28.06.2014 (далее ФЗ).

Как только лицо ставит свою подпись под документом, сразу возникает ответственность.

Вопросов к легитимности ЭЦП обычно не возникает, когда электронная ПСД успешно прошла экспертизу, по ней выполнена сделака или иной акт. Но проблемы сразу появляются, когда происходит проблемы которые могут нанести одному из участников сделки серьезный материальный ущерб .

В этом случае, при изъятии документов прокуратурой с целью расследования причин, важнейшей задачей является исключение ситуации, когда будет осужден невиновный, т.е.необходимо обеспечить безошибочное установление подлинности автора и отсутствия изменений в полученном электронном документе.

Отсюда становится понятно, что электронную документацию необходимо защитить от любых видов злоумышленных действий, каковыми являются:

Как видно, угроз много и все они могут привести к серьезным последствиям. Об этом говорит сайт https://intellect.icu . Поэтому давайте внимательно рассмотрим, какие виды эцп позволяют обеспечить защиту целостности и подлинности ПСД.

Согласно ст.5 ФЗ типов подписей три:

Технически ЭЦП представляет из себя некую структурированную информацию, которая обычно прикрепляется «снизу» к электронному документу и содержит в себе сведения о том, кто эту подпись поставил.

Простая электронная подпись (ст.9 ФЗ) несет в себе сведения об авторе/отправителе документа, но, что особенно важно для строительной документации, в ней не предусмотрены никакие средства защиты от изменений как самого документа, так и его авторства. Сфера применения данной ЭЦП — системы создания и обмена информацией, представляющей юридически ничтожную ценность. Фактически, любой документ, отправленный по электронной почте или переданный любым другим техническим способом содержит простую электронную подпись, указывающую на авторство документа. Эта подпись может быть прочитана и модифицирована, вместе с документом, кем угодно в процессе доставки.

Чем отличаются усиленные ЭЦП от простой? Наличием средств защиты подлинности документа. Рассмотрим их более внимательно.

Первое, что обращает на себя внимание, отличие усиленной ЭЦП от простой — это наличие у владельца уникального личного номера — «ключа ЭЦП», который владелец обязан хранить в секрете. Наиболее близкий аналог: ключ — это печать владельца, а ЭЦП — оттиск этой печати на документе.

Второй особенностью является то, что информация, находящаяся в ЭЦП, шифруется с помощью специальных «криптографических» программ (которые используют секретный ключ владельца).

Поскольку шифрованию подвергается также информация, связанная с размером файла на момент нанесения ЭЦП, то усиленная подпись позволяет сразу «убить двух зайцев»:

Расшифровать информацию, содержащуюся в ЭЦП, можно с помощью второго уникального личного номера — «ключа проверки ЭЦП». Поскольку осуществить проверку подлинности электронного документа должно иметь право любое лицо, получившее электронный документ, то:

Для обеспечения подлинности и целостности электронной документа важными являются ответы на вопросы: кто создает и выдает пары ключей ? Кто и как обеспечивает хранение и доступ к ключам проверки?

Для этого существуют «удостоверяющие центры».

Чтобы лучше запомнить термин, можно представить, что поскольку ЭЦП является своеобразным электронным «удостоверением» конкретного физического лица (наподобие паспорта или водительских прав), то «удостоверяющий центр» (далее УЦ) — это организация, где выдают такие «удостоверения». Основная задача УЦ — создание и управление (хранение, доступ и учет) реестром сертификатов ключей.

Сертификат — это документ (обычно электронный), в котором указано, что конкретный ключ проверки ЭЦП принадлежит конкретному физическому лицу. Также в сертификате указан срок его действия (т.е. когда владелец сертификата имеет право подписывать электронные документы).

Удостоверяющий центр имеет специальные программные средства (криптографические), обеспечивающие весь комплекс услуг по работе с ЭЦП (см.ст.12 ФЗ).

При проверке подлинности ЭЦП поступившего к получателю документа, специальная программа, встроенная в операционную систему компьютера, обращается на сервер УЦ, получает там соответствующий ключ проверки, расшифровывает информацию, содержащуюся в ЭЦП, сравнивает ее с текущим состоянием документа и выдает заключение о легитимности данного документа.

Для наведения порядка с правилами работы УЦ и обеспечения надежности ЭЦП для юридически значимых документов, в РФ введено понятие «аккредитации» УЦ.

Важным нюансом является требование ФЗ о том, что средства шифрования должны предусматривать такой алгоритм, чтобы по ЭЦП или ключу проверки (т.е.публичной информации) нельзя было воссоздать ключ (т.е.секретную информацию) и использовать его от имени владельца (см.ст.12, п.1, пп.2 ФЗ).

Проблема заключается в том, что в разных странах существуют разные математические алгоритмы шифрования (создания ЭЦП). Криптографические средства создания ЭЦП, например, встроены в Microsoft Windows Server. Однако, для обеспечения надежной защиты ЭЦП от взлома, ФЗ требует применения только тех средств создания ЭЦП, которые соответствуют требованиям Федеральной службы безопасности РФ — см. ст.16,п.3,пп.3; ст.8,п.5 ФЗ. Надежность других средств — не гарантируется (если же Вы все-таки собираетесь использовать иностранные средства создания ЭЦП, то обратите внимание на статью 7 ФЗ).

Таким образом, надежный УЦ, выдающий сертификаты, должен в первую очередь иметь лицензии ФСБ на предоставление услуг, распространение и техобслуживание шифровальных средств. Применение этих средств гарантирует целостность документа, подписанного ЭЦП. Но, что интересно, еще не обеспечивает его подлинность. Причина вот в чем.

Как уже было сказано, при создании сертификата происходит генерация ключа ЭЦП (секретный «закрытый» ключ), по ключу ЭЦП создается ключ проверки ЭЦП (публичный «открытый» ключ). Возможна ситуация, когда два ключа ЭЦП, созданные независимо в разных УЦ, будут иметь один и тот же номер, хотя будут принадлежать разным физическим лицам. То есть окажутся неуникальными, что противоречит самому принципу безошибочной идентификации подписанта по его ЭЦП. Как обеспечить уникальность ключа ЭЦП в пределах РФ ? Государство поступило следующим образом.

Решением Правительства РФ определен уполномоченный орган — Министерство связи и коммуникаций РФ (см. Постановление Правительства РФ № 976 от 28.11.2011). При выдаче удостоверяющему центру свидетельства об аккредитации, Минкомсвязи предоставляет УЦ уникальный (отличный от других УЦ) в пределах РФ диапазон номеров для выдачи сертификатов. Поэтому каждый «квалифицированный» сертификат, выданный в любом из аккредитованных Минкомсвязи УЦ, уникален в пределах России.

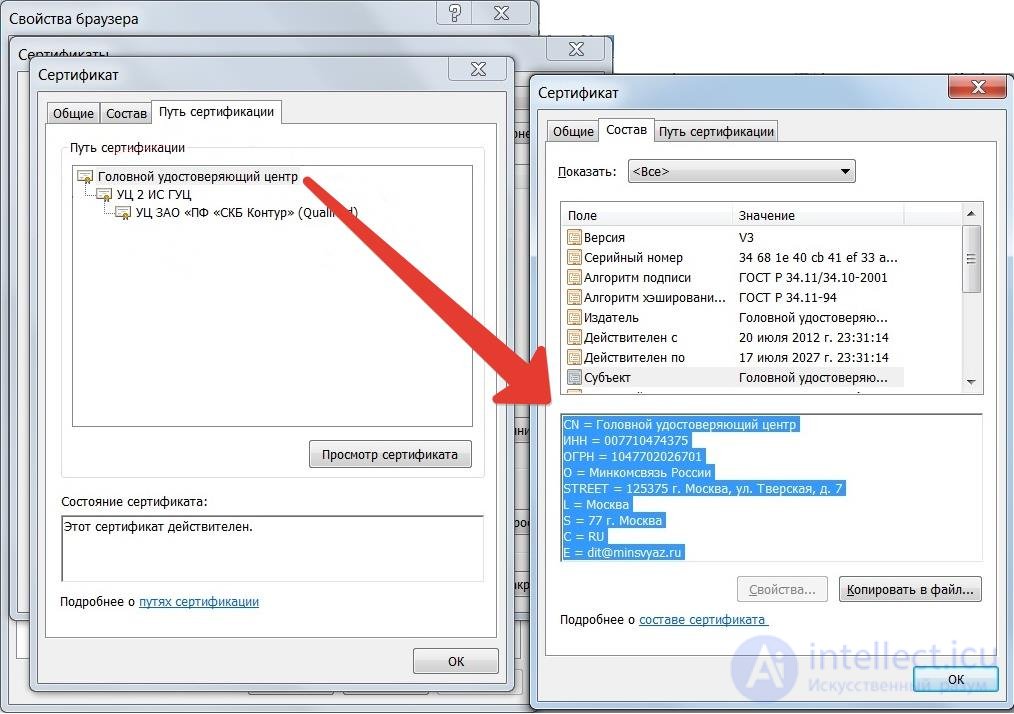

Как можно понять, что перед вами «квалифицированный» сертификат Минкомсвязи? Посмотреть его свойства в браузере. Минкомсвязи, являясь «головным удостоверяющим центром», создает начальный «корневой» сертификат, который передает в аккредитованный УЦ (см.ст.13, п.4,5 ФЗ). Т.е. цепочка выдачи сертификатов начинается с него — см. рис. ниже.

Рис.1. Пример корневого сертификата Минкомсвязи

Что происходит, когда аккредитованный УЦ прекращает свою деятельность ? Он обязан передать реестр выданных им сертификатов в головной УЦ (по цепочке — см.ст.15, п.4 ФЗ). Таким образом, ваш сертификат не потеряется и вашу подпись всегда можно проверить.

А как обстоят дела в УЦ, не вошедших в число аккредитованных Минкомсвязи ? Здесь правила и контроль за выдачей и управлением сертификатами осуществляется не органами государственной власти, а системными администраторами УЦ. В этом случае важные правила работы УЦ, как то: выбор средств шифрования, контроль уникальности ключей, управление реестром сертификатов, права доступа к реестру, защита от злоумышленных действий и т.д. определяются, в лучшем случае, внутрифирменными инструкциями, т.е. единых, общефедеральных «правил игры» для них нет. Поэтому, с точки зрения государства, все сертификаты неаккредитованных УЦ — фактически самодельные. Поэтому ЭЦП, созданная с помощью такого сертификата, и называется «неквалифицированная».

Разница между неквалифицированной (НЭП) и квалифицированной (КЭП) электронными подписями становится хорошо заметна при сравнении пп.1 и 2 ст.6 ФЗ.

НЭП, созданная в корпоративном УЦ организации, является уникальной в пределах организациии может использоваться для подписания ПСД внутри организации. Но проблемы начинаются при обмене документацией с другими юрлицами — без дополнительных условий такая ПСД нелегитимна, поэтому нужен договор с каждым участником обмена о признании документации с такой ЭЦП (см. ст. 6 п.2 ФЗ). Таким образом, НЭП является «условно юридически значимой ЭЦП» — внутри организации нужен приказ директора о вводе в действие, а за пределами организации — соглашение с каждым участником обмена электронной ПСД.

В каких случаях может быть привлекательна НЭП ? Дело в том, что за создание КЭП надо платить деньги в аккредитованный УЦ. НЭП же может выдавать системный администратор, создавший УЦ на корпоративном сервере, т.е. выполнять всю ту же работу за зарплату. Но такая схема может быть эффективна, пожалуй, в крупных вертикально-интегрированных компаниях, когда заказчики, проектировщики и подрядчики находятся под одной «крышей», следовательно, ПСД практически не выходит за пределы компании, двигаясь по внутрикорпоративным каналам.

КЭП, созданная в аккредитованном УЦ (который работает по правилам, определенным государством и им же контролируемым), признается законной государственными органами на всей территории РФ (см. ст. 6 п.1 ФЗ), т.е. является «безусловно юридически значимой ЭЦП». Следовательно, такая подпись является наиболее приемлемой для подписания электронных чертежей в большинстве проектных организаций РФ.

ПСД принадлежит не физическому лицу, а юридическому лицу — организации, ее выпускающей: договор на выполнение проектных работ заключает юрлицо, свидетельство о допуске СРО получает юрлицо и т.д. Поэтому проектировщик, подписывая чертеж, ставит подпись как сотрудник организации.

Соответственно «ЭЦП юрлица» содержит сведения не только Ф.И.О. подписанта, но и его должность в организации, уполномочившей его (давшей право) подписывать этот чертеж (сравните ст.14, п.2 и п.3 ФЗ). В этом случае, если сотрудник увольняется, то он не может унести с собой ключ ЭЦП и использовать его — с увольнением из организации, созданная с помощью этого ключа ЭЦП становится нелегитимной, а сам сертификат должен быть аннулирован (досрочно прекращен).

Примерный перечень документов, которые необходимо предоставить в УЦ, чтобы оформить ЭЦП юрлица, выглядит так:

Правила оформления чертежей в соответствии с ГОСТом требуют указывать от проектировщика какую роль он выполнял при подписании чертежа: «выполнил», «проверил», «согласовал», «нормоконтроль» и т.п.

Поскольку ЭЦП подписантов прикрепляются последовательно к концу файла чертежа и не привязаны к конкретным ячейкам основного штампа чертежа, то важно чтобы роль при подписании была прописана в самой ЭЦП. Особенно это важно в двух ситуациях:

Поскольку, как было показано, ролей у одного сотрудника может быть несколько, то создавать отдельный сертификат КЭП под каждую роль — неудобно для работы и излишне затратно. Это означает, что инструментарий PDM-системы должен предусматривать добавление дополнительного поля в структуру ЭЦП при создании ЭЦП. В значение этого поля заносится роль подписанта на данном чертеже — «выполнил», «проверил» и т.п. В этом случае, достаточно иметь один и тот же сертификат КЭП.

Сертификат квалифицированной ЭЦП выдается сроком на 1 год. С чем это связано?

Дело в том, что любой шифр можно «взломать». Вопрос только в том, сколько на это потребуется времени. Используемый на сегодняшний день алгоритм шифрования ГОСТ Р 34.10-2012 в КЭП позволяет подобрать секретный ключ подписи, используя сверхбыстрые компьютеры, примерно за 1 год и 3 месяца. Следовательно, если срок действия сертификата — 1 год, то злоумышленник просто не успеет взломать ЭЦП вашего ключа.

Если бумажный документ требует не только подписи ответственного лица, но и скрепление ее «синей» печатью организации, то для электронного документа достаточно только электронной подписи (см.ст.6, п.3 ФЗ). Очевидно, что такая подпись должна быть ЭЦП юрлица (см.п.2.9).

Несколько слов о синей печати «В производство», которая применяется для комплектов бумажных чертежей, передаваемых подрядчикам.

В бумажной технологии создания ПСД подлинник хранится у Проектировщика и не может быть передан Подрядчику. Ксерокопирование подписанных чертежей не помогает, поскольку бумажная копия с бумажного подлинника сама по себе не является юридически значимым документом, а значит подрядчик строить по ксерокопии не будет. Выход с «размножением подлинников» был найден с помощью простановки на каждой ксерокопии бумажного чертежа синей печати «В производство».

В случае электронных подлинников ПСД, очевидно, что копии файлов, передаваемые подрядчику, идентичны оригиналам, следовательно, имеют легитимные ЭЦП. Таким образом, поскольку подрядчику передаются подлинники документации, то необходимость в электронных аналогах печати «В производство» — отпадает.

Электронная цифровая подпись представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Сегодня существует несколько стандартов ЭЦП, например — российский ГОСТ Р 34.10-2012. «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Технически ключ ЭЦП выглядит как последовательность нулей и единиц, длинной 1 килобайт или больше. С развитием технологий размер ключа (количество нулей и единиц) будет только расти. Т.е. электронная подпись не является факсимиле в виде растровой картинки на экране компьютера. Это действительно последовательность нулей и единиц. Когда говорят длина ключа 56 байт, 128 байт, 1 килобайт, это означает сколько нулей и единиц в ЭЦП.

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления усиленной ЭЦП, что обеспечивает и ее целостность. Каждая усиленная ЭЦП содержит следующую информацию:

Таким образом, видно, что структура ЭЦП не является полностью зашифрованной, поэтому поля ЭЦП можно прочитать. Зашифрованная часть находится в конце ЭЦП.

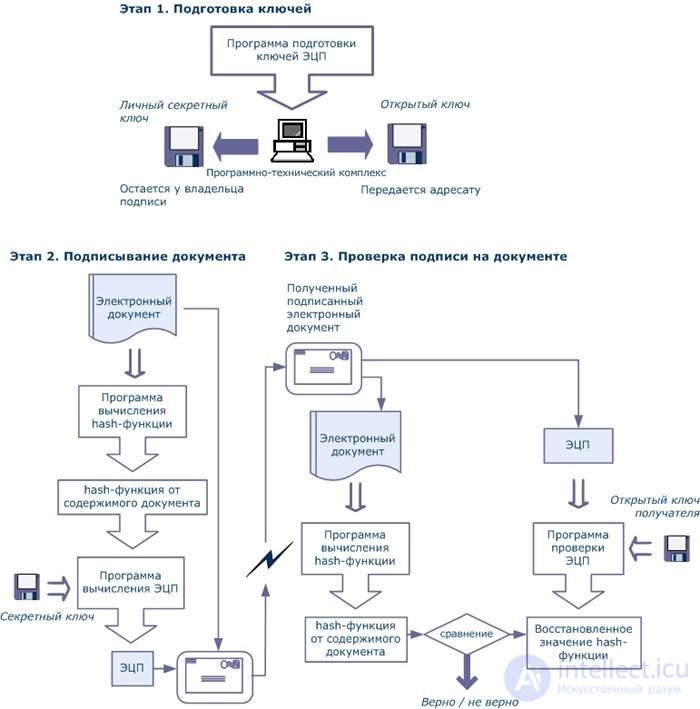

В процедуре создания подписи владельцем документа используется секретный ключ (ключ ЭЦП), в процедуре проверки подписи — открытый ключ (ключ проверки ЭЦП).

1. Перед шифрованием вычисляется сжатый образ документа (дайджест) с помощью хэш-функции.

Хэш-функция служит для сжатия исходного подписываемого документа М в дайджест m — относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь документ М в целом. Иначе говоря, хэш-функция принимает в качестве аргумента документ М произвольной длины и возвращает хэш-значение (хэш) фиксированной длины.

Рис.2. Работа хэш-функции

Важнейшим требованием к хэш-функции является скорость обработки ею документа.

Известные алгоритмы хэширования:

2. Далее владелец, с помощью криптографической программы, шифрует дайджест m своим секретным ключом (причем в дайджест уже попали и все поля структуры ЭЦП, размещенные выше). Получаемое при этом число представляет собой собственно цифровую подпись (зашифрованную часть ЭЦП) для данного документа М.

Рис. 3. Схема создания ЭЦП на документе

При проверке ЭЦП получатель документа М расшифровывает принятый дайджест m открытым ключом из сертификата владельца документа. Затем получатель вычисляет с помощью хэш-функции дайджест m’ принятого документа М и сравнивает его с расшифрованным. Если m и m’ совпадают, то цифровая подпись является подлинной. В противном случае: либо подпись подделана, либо изменено содержание документа.

Рис. 4. Схема проверки подлинности ЭЦП

Для идентификации отправляющего лица электронную отчетность в налоговые органы из стороннего приложения используется электронная цифровая подпись. ЭЦП накладывается на отправляемые электронные документы и служит для принимающего органа аналогом вашей рукописной подписи. Стороннее приложение должно поддерживать ключи ЭЦП следующих Аккредитованных центров сертификации ключей (АЦСК).

Электронный документ (отчет, декларация) формируется при помощи специальной онлайн-формы. На подготовленный документ накладывается ЭЦП, все содержимое документа шифруется и отправляется средствами телекоммуникационной связи на шлюз контролирующего органа. Сам документ и все ответные квитанции помещаются в личный кабинет, откуда их можно расшифровать и просмотреть.

Для всех криптопреобразований (наложение ЭЦП, шифрование и расшифровка документов) стоонний сервис должен использовать специальное локальное хранилище в браузере, которое запускается автоматически, или java-апплет, который запускается как отдельное приложение, работающее на любой операционной системе (Windows, Mac OS, Linux). Локальное хранилище и апплет запускаются и выполняются локально на вашем компьютере, поэтому закрытые ключи ЭЦП никогда не должны передаваться по сети и никогда не сохраняются на любом другом стороннем сервере.

Потеря или кража электронной подписи (ЭП) — редкая, но неприятная для владельца подписи ситуация. Чтобы минимизировать ущерб, нужно быстро заметить пропажу и отозвать сертификат. Как выявить пропажу, что делать дальше и каких последствий опасаться — рассказываем в статье.

Потеря и кража ЭП (или ЭЦП) очевидна, если из вашего офиса вынесли сейф, в котором лежал токен с подписью, носитель пропал из ящика тумбочки или вы думаете, что потеряли электронную подпись.

Сложнее заметить пропажу подписи, если закрытый ключ вашей подписи скопировали с компьютера.

О такой «краже» вы узнаете после того, как преступники воспользуются вашей подписью: вам придет счет на оплату кредита, который вы не оформляли, или налоговая сообщит о недостоверной отчетности, которую вы не сдавали.

Пока в некоторых странах нет единого реестра электронных подписей, с помощью которого можно было бы отследить все сертификаты, оформленные на вас. Но есть несколько способов узнать, используют ли злоумышленники вашу ЭП:

Главное — если подозреваете, что электронная подпись скомпрометирована, электронный ключ утерян или им кто-то завладел без вашего ведома, отзовите сертификат подписи в удостоверяющем центре и примите меры, описанные ниже.

Напишите в УЦ заявление (или свяжитесь иным ранее оговоренным способом) на отзыв сертификата ЭП, как только поймете, что ваша электронная подпись была использована третьими лицами без вашего согласия. Чем раньше вы аннулируете сертификат, тем меньше незаконных операций от вашего имени они проведут.

Это шаг для тех, от чьего имени незаконно подали налоговую декларацию, зарегистрировали компанию или совершили другое действие в налоговой.

Если за вас сдали отчетность, как можно скорее посетите ближайшую налоговую инспекцию и подайте заявление в произвольной форме о недостоверности сведений.

Если на вас зарегистрировали компанию, то нужно посетить налоговую инспекцию, в которой на учете стоит фиктивная организация. Узнать, в какую именно, можно в выписке из ЕГРЮЛ для россиия или на сайте Министерства Юстиций Украины. Подайте заявление в произвольной форме о том, что не регистрировали юрлицо.

Если действия посторонних с вашей электронной подписью причинили ущерб, то подайте заявление в полицию по месту своего жительства или по месту нахождения налоговой инспекции, в которой зарегистрировали фиктивное юрлицо. К заявлению приложите копии документов из УЦ. Если в полиции откажутся возбуждать дело, то можно обратиться в прокуратуру и Минкомсвязь.

Возможно от вашего имени успеют провести незаконную сделку или подписать значимые документы. Тогда вы можете обратиться в суд и аннулировать договор или признать документы недействительными. Так, в октябре 2019 года суд признал недействительным договор купли-продажи квартиры, которую мошенники украли у москвича с помощью электронной подписи. Разбирательство заняло около полугода.

Если вы потеряли ЭЦП или ее у вас украли, как можно скорее отзовите сертификат. Тогда посторонние люди не смогут им воспользоваться. Для этого напишите заявление на отзыв сертификата и передайте его в удостоверяющий центр, выпустивший сертификат.

Бланк для заявления вам выдадут в офисе УЦ, на нем нужно будет поставить свою рукописную подпись и печать компании. Также бланк можно заранее получить по электронной почте. Для этого позвоните в техподдержку УЦ .

Заполненное заявление нужно принести в один из офисов УЦ лично. В офисе вас попросят предъявить паспорт, чтобы подтвердить личность. Если не можете приехать в УЦ сами, то закажите выезд курьера к себе — представитель УЦ приедет к вам, чтобы удостоверить личность перед отзывом сертификата.

Сертификат будет отозван в течение 12 часов с момента, как УЦ примет ваше заявление. Проверить это можно на сайте удостоверяющего центра — там будет опубликован список отозванных сертификатов. Списки обновляются каждые 12 часов.

Если сомневаетесь, как лучше отозвать сертификат, позвоните в техподдержку вашего УЦ.

Большинство УЦ без проблем отзывают подпись по заявлению владельца. Но если УЦ откажется прекращать действие сертификата, необходимо обратиться в Минкомсвязь или суд. Когда в суде будет доказано, что законный владелец потерял ключ электронной подписи или просто им не владеет, УЦ будет обязан аннулировать сертификат.

Злоумышленники редко используют электронными подписями физлиц, поскольку риск быть пойманным очень высок, а суммы махинаций сравнительно небольшие. Однако с такой подписью они могут открыть фиктивные фирмы или ФОП или ИП, оформить кредит и подписать любые документы вместо владельца.

Раньше мошенники также могли украсть квартиру с помощью ЭП в некоторых странах, однако теперь (для России)это невозможно. С 12 августа 2019 года электронная продажа квартир, которыми владеют физлица, запрещена по умолчанию. Чтобы провести сделку онлайн, собственник должен сначала передать свое согласие в Росреестр — лично или по почте. Нет согласия на электронные сделки — нет возможности украсть недвижимость с помощью подписи.

Для юридических лиц последствия кражи электронной подписи более серьезные. Чаще всего мошенникам интересны ЭП руководителя, бухгалтера или сотрудника с генеральной доверенностью — с ними можно провести махинации на большие суммы:

Чтобы минимизировать эти риски или полностью избежать их, нужно отзывать сертификат ЭП, как только стало известно о краже или утере электронного ключа.

Помните, что действия мошенников с ЭП можно аннулировать. Суды часто встают на сторону потерпевших и признают недействительным договор, подписанный украденной электронной подписью. Также благодаря тому, что мошенник «засветился» в УЦ при получении незаконной ЭП, полиция с высокой вероятностью найдет его и поможет возместить ущерб.

Электронная цифровая подпись – это эффективное средство защиты информации от модификации, которое переносит свойства реальной подписи под документом в область электронного документооборота. В основу ЭЦП положены такие криптографические методы, как асимметричное шифрование и хэш-функции. Подделать квалифицированную ЭЦП намного сложнее, чем рукописную подпись. Однако, после создания электронных подлинников документов, возникает проблема каналов гарантированной передачи и хранения документации.

В заключение, эта статья об электронная цифровая подпись подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое электронная цифровая подпись, виды эцп, эцп, синяя печать, отзыв эцп и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Ответы на вопросы для самопроверки пишите в комментариях, мы проверим, или же задавайте свой вопрос по данной теме.

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ