Лекция

Привет, Вы узнаете о том , что такое стеганография, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое стеганография, стегоанализ , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

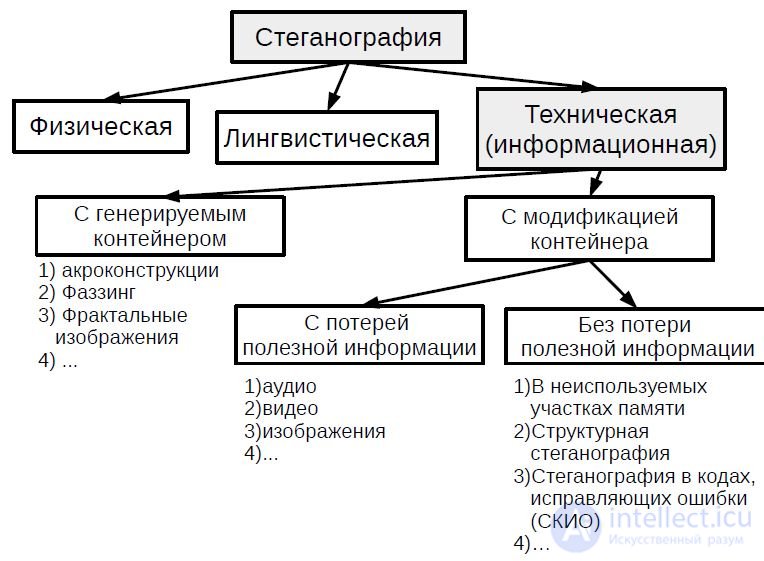

стеганография — это наука о скрытой передаче информации путем сохранения в тайне самого факта передачи. Главная задача сделать так, чтобы человек не подозревал, что внутри передаваемой информации, не представляющей внешне абсолютно никакой ценности, содержится скрытая ценная информация. Тем самым стеганография позволяет передавать секретную информацию через открытые каналы, скрывая сам факт ее передачи. Криптография защищает сообщение, делая его бесполезным в случае перехвата, а стеганография стремится сделать саму передачу сообщения скрытой. Криптография и стеганография могут применяться вместе: тогда сообщение сначала шифруется, а потом скрытно передается. Если применять криптографию без стеганографии, то остается риск, что наблюдатель, перехвативший сообщение, силой заставит отправителя или получателя его расшифровать.

Хитрость шифрования и стеганографии заключается в том, что они могут быть использованы в сочетании друг с другом для создания более надежной защиты данных. Например, конфиденциальная информация может быть зашифрована с использованием шифрования, а затем скрыта с помощью стеганографии в изображении или аудио-файле. Это позволяет создать множественные уровни защиты для данных и обеспечить их безопасность на более высоком уровне.

Еще одна хитрость заключается в использовании различных методов стеганографии в зависимости от контекста передачи данных. Например, если данные передаются через Интернет, лучше всего использовать методы стеганографии, которые работают с изображениями или видео. Но если данные передаются через локальную сеть, то можно использовать другие методы стеганографии, например, скрытие информации в метаданных файлов.

Также можно использовать различные алгоритмы шифрования и стеганографии для разных типов данных. Например, для текстовых документов можно использовать алгоритмы шифрования, основанные на замене символов, а для изображений - алгоритмы стеганографии, основанные на изменении цветовых каналов.

Важно понимать, что хитрость шифрования и стеганографии заключается не только в выборе правильных методов, но и в правильной настройке и использовании этих методов. Неправильно настроенное шифрование или стеганография может привести к утечке конфиденциальной информации, поэтому необходимо следить за безопасностью данных и принимать все необходимые меры для защиты их от несанкционированного доступа. Тогда в результате стегананализа возможо выявление факта использования цифровой стеганографии.

Стеганография сегодня

● Big Data – очень, очень много данных

● Огромное количество протоколов передачи и хранения данных, файловых систем, операционных систем

● Интернет

● Интернет – IoT

● Интернет – большое количество участников, каналов передачи данных

Все вышеперечисленное создает хорошее подспорье для стеганографии.

Три цели информационного сокрытия

● Скрытая передачи или хранения данных (СПД) – только это стеганография («скрытопись») в строгом смысле

● Водяные знаки (ВЗ, «digital watermarking»)

– определенные метки, одинаковые для каждой копии

● Цифоровые отпечатки (ЦО, «stego fingerprinting») – определенные метки, различные для каждой копии.

ЦО vs ВЗ

● Необходимо различать ЦО и ВЗ! Хотя бы по причине атаки сговором. ВЗ может быть стеганографией: стеганографический ВЗ (СВЗ), ЦО – нет.

● Атака сговором. Беруться n копий контейнера и из них создается одна копия – побитовая XOR каждой из них.

Замечание 1. Термин «информационное сокрытие» не устоялся в рускоязычной литературе и часто ЦО, ВЗ так же называют «стеганографией»

Замечание 2. Есть термин «ЦВЗ» ( цифровой водяной знак). Это то ЦО, то ВЗ. Иногда и то и другое одновременно в одной статье ;)

Практическое применение

1. Незаметная передача информации (СПД)

2. Скрытое хранение информации (СПД)

3. Недекларированное хранения информации (СПД)

4. Защита исключительного права (ЦО)

5. Защита авторского права (ВЗ)

6. Защита подлинности документов (ВЗ)

7. Индивидуальный отпечаток в СЭДО (ЦО)

8. Водяной знак в DLP системах (ВЗ)

9. Скрытая передача управляющего сигнала (СПД)

10. Стеганографические botnet-сети (СПД)

11. Неотчуждаемость информации (ВЗ)

12. Подтверждение достоверности переданной информации(ЦО)

13. Funkspiel («Радиоигра») (СПД)

14. Стеганографическое отслеживание (СПД)

15. Стеганографическое отвлечение

Стегоанализ или Стеганоанализ — раздел стеганографии; наука о выявлении факта передачи скрытой информации в анализируемом сообщении. В некоторых случаях под стегоанализом понимают также извлечение скрытой информации из содержащего ее сообщения и (если это необходимо) дальнейшую ее дешифровку. Последнее определение следует употреблять с соответствующей оговоркой.

Нарушитель (аналитик) стремится взломать стеганографическую систему, то есть обнаружить факт передачи сообщения, извлечь сообщение и либо модифицировать сообщение, либо запретить пересылку сообщения . Обычно аналитики проводят несколько этапов взлома системы :

При этом система считается взломанной, если аналитику удалось доказать хотя бы наличие скрытого сообщения.

В ходе первых двух этапов аналитики обычно могут проводить такие мероприятия :

Выделяют несколько видов нарушителей :

Некоторые атаки на стеганосистемы аналогичны криптографическим атакам :

Но существуют и атаки, не имеющие прямых аналогов в криптографии :

Существуют и специфичные атаки на системы цифровых водяных знаков :

Бритье головы

Атака на основании известного заполненного контейнера против древней системы передачи сообщений на коже головы раба. На голову раба наносили татуировку-сообщение и ждали, пока волосы снова отрастут. Затем отправляли раба получателю сообщению. Атака системы примитивна — побрить раба снова и прочитать сообщение .

Проявление

Атака на основании известного заполненного контейнера против системы передачи сообщения письмом, написанным симпатическими чернилами. Во время Второй мировой войны аналитики водили смоченными проявителями щетками по письму и читали проявленные сообщения. Также использовалось просвечивание ультрафиолетовым или инфракрасным излучением .

Субъективная атака

Атака на основании известного заполненного контейнера. Алгоритм прост: аналитик исследует контейнер без помощи специальных средств, пытаясь «на глаз» определить, содержит ли тот стего. То есть, если контейнер является изображением, то смотрит на него, если аудиозапись, то слушает. Несмотря на то, что подобная атака эффективна только против почти не защищенных стеганографических систем, атака широко распространена на начальном этапе вскрытия системы .

Атака на основании известного заполненного методом LSB контейнера. Андреас Фитцман и Андреас Вестфелд заметили , что если встраиваемое сообщение имеет равномерное распределение и частоты появления цвета

до встраивания были связаны соотношением

, то частоты

после встраивания связаны с частотами до встраивания таким соотношением:

То есть внедрение равномерно сообщения уменьшает разницу между частотами распределения соседних цветов, имеющих различие в наименьшем бите. Об этом говорит сайт https://intellect.icu . Также замечено, что в процессе внедрения методом LSB сумма распределения частот соседних пар остается неизменной. На этих фактах строится метод анализа с помощью критерия Хи-квадрат:

Обычно проводят серию измерений вероятности для фрагментов изображения, чтобы по скачку вероятности также измерить и длину предполагаемого сообщения.

В случае, когда контейнер не является изображением с индексацией цветов, а является JPEG-изображением, вместо индексов цвета для анализа используют коэффициенты дискретного косинусного преобразования) .

Атака на основании известного заполненного контейнера на систему встраивания стего в изображение методом LSB. Regular-Singular анализ предложен в 2001 году коллективом исследователей из Бингемтонского университета .

Метод основывается на разделении изображения на связанные группы по

пикселей. Для каждой группы определяется значение функции регулярности или гладкости

. Чаще всего функция регулярности — сумма перепадов соседних пикселей в группе .

Вводится функция флиппинга — функция такая, что

. При данном анализе используют три функции флиппинга :

Внутри группы можно применять различные функции флиппинга для разных пикселей, поэтому записывают маску —

-мерный вектор в пространстве {−1,0,1}

, указывающий, какому пикселю в группе соответствует какой флиппинг:

Все полученные группы делят на три вида :

Далее подсчитывают количество регулярных групп, количество

сингулярных групп для маски M и аналогичные величины

,

для инвертированной маски {-M}. Статистическая гипотеза исследователей, подтвержденная исследованием выборки из реальных фотографий, состоит в том, что инвертирование маски почти не меняет количества регулярных и сингулярных групп для пустого контейнера :

,

В то же время исследователи заметили, что внесение случайных искажений в данное соотношение нарушает данное соотношение так, что случайные искажения уменьшают разницу между и

с увеличением длины внедряемого сообщения. На этом факте строится метод RS-анализа :

Метод придуман Сьюви Лью и Хани Фаридом в 2002 году в ответ на усовершенствование алгоритмов встраивания сообщений. Они предложили использовать известный в машинном обучении метод опорных векторов. В качестве вектора признаков в методе используется вектор, вычисляемый на основе статистических закономерностей распределения групп пикселей изображения: математическое ожидание, дисперсия, среднеквадратичное отклонение и т. д.

Замечено , что файлы, содержащие скрытые сообщения, могут быть сжаты с помощью алгоритмов сжатия хуже, чем не содержащие сообщений. На этом замечании основана группа атак с помощью методов сжатия. Одной из этих атак является метод анализа аудиофайлов формата WAVE.

Алгоритм анализа в предположении, что известны файл (пустой контейнер), алгоритм внедрения стегосообщения и алгоритм сжатия данных:

Пороговые значения в зависимости от содержания аудиофайла и используемого архиватора определены экспериментально и лежат в интервале от 0,05 % до 0,2 % .

Атака основана на том же факте, что и атака на аудиофайлы с помощью алгоритмов сжатия. Пусть есть три текста: ,

и

, причем

и

содержат скрытые сообщения. Если записать

в конец каждого из текстов

и

, сжать получившиеся тексты архиватором и измерить размеры, которые в полученных архивах занимает текст

, то окажется, что в архиве, полученном из текстов

и

занимает меньше места. Это можно интерпретировать как признак наличия стегосообщения в контейнере

.

Алгоритм:

Атака основана на тех же фактах, что и прочие атаки на основе алгоритмов сжатия, но использует особенности формата исполняемых файлов PE и конкретного алгоритма внедрения сообщения, для обнаружения которого применяется анализ.

Алгоритм:

В качестве одного из примеров анализа видеофайлов можно привести статистический анализ, подобный гистограммному анализу изображений. Стегоаналитик в данном случае проверяет статистические свойства сигнала и сравнивает их с ожидаемыми: например, для младших бит сигналов распределение похоже на шумовое. Для сравнения хорошо подходит критерий Хи-квадрат .

Для уничтожения сообщения можно использовать различные преобразования :

Анализ данных, представленных в статье про стеганография, подтверждает эффективность применения современных технологий для обеспечения инновационного развития и улучшения качества жизни в различных сферах. Надеюсь, что теперь ты понял что такое стеганография, стегоанализ и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ