Лекция

Привет, Вы узнаете о том , что такое политика безопасности на межсетевом экране, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое политика безопасности на межсетевом экране , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

Рассмотрим пример реализации межсетевого экрана. Предположим, что существует некоторая организация, имеющая собственную локальную сеть, подключенную к глобальной сети Интернет. Будем считать, что провайдер выделил нашей организации один статический IP адрес 195.209.133.1. Внутри локальной сети администратор может использовать любой из диапазонов адресов, предназначенных для применения в частных сетях: 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/16. Для примера возьмем диапазон 10.0.0.0/8. Доступ в глобальную сеть Интернет будет осуществляться через компьютер, имеющий два сетевых интерфейса, один из которых подключен к глобальной сети Интернет и имеет IP адрес 195.209.133.1, а второй подключен к локальной сети организации и имеет IP адрес 10.0.0.1. Далее будем обозначать этот компьютер символом S. Также допустим, что у нашей организации существуют официальный WEB-сервер www.myorg.ru и почтовый сервер, обслуживающий домен myorg.ru. Данные сервера, а также основной DNS-сервер для зоны myorg.ru будут установлены на компьютере S. Вспомогательный DNS-сервер для зоны myorg.ru поддерживается провайдером. Кроме того, предположим, что на компьютере S также установлены локальный FTP-сервер и proxy-сервер, обеспечивающий доступ в сеть Интернет для остальных компьютеров, принадлежащих нашей организации. Также предположим, что в нашей организации существуют два компьютера рекламного отдела, далее R1 и R2, два компьютера отдела продаж P1 и P2, компьютер директора D, компьютер заместителя директора Z, два компьютера бухгалтерии B1 и B2, компьютер отдела кадров O и демонстрационный компьютер W. Для всех компьютеров организации необходимо обеспечить доступ к почтовому серверу, к локальному FTP-серверу, а также к WWW-серверу организации. Исключением является компьютер W, для которого необходимо обеспечить доступ только к WWW-серверу. Кроме того, для компьютеров R1, R2, P1, P2, Z и D необходимо обеспечить доступ к глобальной сети Интернет через proxy-сервер.

Для выполнения всех предъявленных выше требований, а также для обеспечения безопасности и исключения несанкционированного доступа целесообразно на компьютере S установить пакетный фильтр. Рассмотрим примерную таблицу правил для нашего случая. Назначим IP адреса для компьютеров нашей организации: R1 – 10.0.0.16, R2 – 10.0.0.17, P1 – 10.0.0.20, P2 – 10.0.0.21, D – 10.0.0.24, Z – 10.0.0.25, B1 – 10.0.0.32, B2 – 10.0.0.33, O – 10.0.0.36, W – 10.0.0.38. Такое неравномерное распределение адресов было выбрано для обеспечения возможности использования диапазонов IP адресов для компьютеров разных отделов. Например, компьютеры рекламного отдела принадлежат диапазону 10.0.0.16/30. А компьютеры рекламного отдела, отдела продаж, заместителя директора и директора - диапазону 10.0.0.16/28. Подобная группировка значительно упрощает администрирование и сокращает количество правил для пакетного фильтра. Кроме того, в данном примере оставлены диапазоны IP адресов для дальнейшего расширения организации. Например, если в дальнейшем появятся компьютеры R3 и P3, то им можно будет назначить IP адреса 10.0.0.18 и 10.0.0.22 соответственно. При этом изменения в правилах пакетного фильтра и других конфигурационных файлах будут минимальными. Вся сеть нашей организации в бесклассовой модели адресации будет представлена как 10.0.0.0/26. Широковещательным адресом для нашей локальной сети будет адрес 10.0.0.63. В общем случае при использовании диапазонов частных адресов администратор может использовать любую маску подсети, доступную для выбранного диапазона. Например, в нашем случае можно было бы использовать сеть 10.0.0.0/24 с широковещательным адресом 10.0.0.255. Об этом говорит сайт https://intellect.icu . Схема описанной выше локальной сети приведена на рис.5.7. Данная схема реализует архитектуру двухканального компьютера.

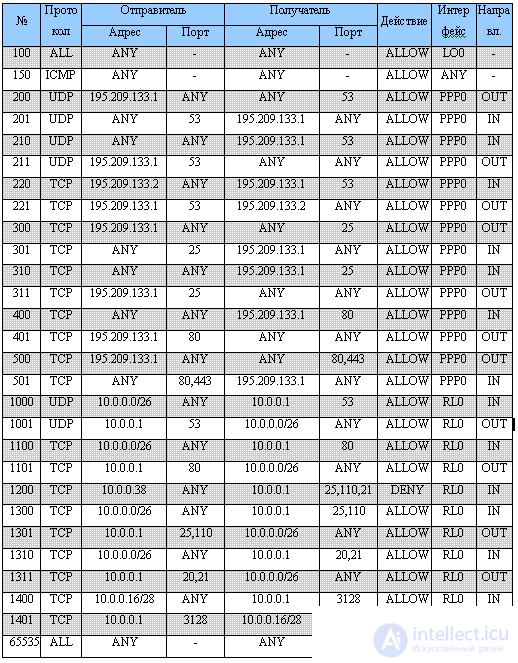

В соответствии со всеми приведенными выше требованиями и учитывая назначенные IP адреса, получаем набор правил для пакетного фильтра компьютера S, приведенный в таблице 5.1. Будем считать, что proxy-сервер работает на TCP порту 3128. Данный proxy-сервер обеспечивает доступ к WWW-серверам глобальной сети Интернет, работающим на TCP порту 80 по протоколу http, и к WWW-серверам, работающим на TCP порту 443 по протоколу HTTPS. Кроме того, будем считать, что вспомогательный DNS-сервер поддерживается провайдером и имеет адрес 195.209.133.2. Компьютер S подключен к локальной сети через сетевой адаптер, а связь с провайдером осуществляется с помощью модема. Далее будем обозначать эти сетевые интерфейсы в нотации операционных систем семейства UNIX, т.е. RL0и PPP0 соответственно. Приведенная ниже таблица содержит следующие поля: № - номер правила, «протокол» - протокол стека протоколов TCP/IP (ALL для любого протокола, работающего поверх IP), «Отправитель.Адрес» - IP адрес либо диапазон адресов отправителя IP дейтаграммы, «Отправитель.Порт» - TCP или UDP порт отправителя TCP сегмента или UDP дейтаграммы, «Получатель.Адрес» - IP адрес либо диапазон адресов получателя IP дейтаграммы, «Получатель.Порт» - TCP или UDP порт получателя TCP сегмента или UDP дейтаграммы, «Действие» - действие, которое необходимо выполнить, если пакет удовлетворяет правилу (возможные варианты: allow – пропустить пакет, deny – отклонить пакет), «Интерфейс» - сетевой интерфейс, через который отправляется или принимается пакет, «Направление» - направление пакета (IN пакет приходит через данный интерфейс, OUT – пакет отправляется через данный интерфейс).

Таблица 5.1

Правила пакетного фильтра компьютера S.

Рассмотрим приведенные выше правила более подробно. Номера правил выбраны произвольно, однако следует отметить, что правила с меньшими номерами обрабатываются раньше. Порядок обработки правил очень важен. По умолчанию в большинстве пакетных фильтров, если пакет удовлетворяет условию правила, то выполняется действие, указанное в правиле, и следующие правила не проверяются. В данном примере правила с нечетными номерами являются «обратными» и обеспечивают прохождение пакетов, которые являются ответами на правила с предыдущим номером. В некоторых пакетных фильтрах данные правила добавляются автоматически, либо существуют специальные опции для автоматической генерации подобных правил. Примером может служить использование динамических правил и опций check-state и keep-state в пакетном фильтре ipfw операционных систем семейства Unix.

Правило 100 обеспечивает прохождение всех IP-дейтаграмм через локальный интерфейс. Данный интерфейс обычно имеет адрес 127.0.0.1 и существует на каждом хосте и шлюзе IP-сети. Он необходим для внутренней работы стека TCP/IP и называется также локальной «заглушкой» или локальной «петлей». Под это правило также попадают все IP-пакеты, имеющие в качестве адресов отправителя и получателя любой из локальных адресов данного компьютера. Для нашего случая это адреса 127.0.0.1, 10.0.0.1 и 195.209.133.1. Другими словами, данное правило разрешает весь «внутренний» трафик компьютера S. Правило 150 обеспечивает работу межсетевого протокола управляющих сообщений ICMP. Данный протокол необходим для корректной работы таких утилит, как ping и traceroute, а также для работы с сообщениями о недоступности хоста, сети и порта, контроля за перегрузкой сети и т.д. Иногда целесообразно запретить некоторые из этих сообщений, например, сообщение с типом 5 – сообщение о переадресации. Правила 200 и 201 разрешают нашему DNS-серверу запросы к другим DNS-серверам и необходимы для корректной работы нашего кэширующего DNS-сервера. Правила 210 и 211 разрешают запросы других DNS-серверов к нашему основному DNS-серверу. Правила 220 и 221 разрешают зонную пересылку между вспомогательным DNS-сервером провайдера, обслуживающим зону myorg.ru, и нашим основным DNS-сервером. Правила 300 и 301 разрешают нашему SMTP-серверу отправлять почту на другие сервера. Правила 310 и 311 разрешают другим SMTP-серверам присылать почту нашему серверу. Правила 400 и 401 обеспечивают доступ к WWW-серверу организации из сети Интернет. Правила 500 и 501 обеспечивают доступ proxy-сервера к WEB- и HTTPS-серверам глобальной сети Интернет. Далее идут правила для компьютеров локальной сети. Правила 1000 и 1001 обеспечивают доступ всех компьютеров локальной сети к DNS-серверу. Правила 1100 и 1101 обеспечивают доступ всех компьютеров локальной сети к WWW-серверу организации. Правило 1200 следует отметить особо. Это правило запрещает компьютеру W доступ к почтовым серверам SMTP и POP3, а также к FTP-серверу. Следующие правила 1300, 1310 будут разрешать доступ к этим серверам для всех компьютеров локальной сети, к которым конечно относится и компьютер W. Однако, поскольку правило 1200 будет обработано первым, то в случае совпадения остальные правила обработаны не будут и доступ к почтовым и FTP серверам организации для компьютера W будет запрещен. Отметим также, что для этого правила нет «обратного». Поскольку будет запрещен первый же TCP-сегмент с флагом SYN отправленный компьютером W, который инициирует установку TCP-соединения. Соответственно TCP модуль компьютера S даже не будет знать о желании компьютера W установить соединение на порты 21,25,110 и поэтому не будет генерировать никаких ответных пакетов. Правила 1300 и 1301 разрешают доступ к SMTP- и POP3-серверу для всех компьютеров локальной сети. Правила 1310 и 1311 обеспечивают работу всех компьютеров локальной сети с локальным FTP-сервером. В данном случае разрешается только активный режим работы FTP-сервера. Порт 20 не был запрещен в правиле 1200, поскольку он используется только при установке соединения данных. А данное соединение не может быть установлено без предварительной установки соединения команд на порту 21. Правила 1400 и 1401 разрешают доступ к proxy-серверу для компьютеров R1,R2,P1,P2,Z и D.В общем случае эти правила разрешают доступ к proxy-серверу для компьютеров из диапазона 10.0.0.16 – 10.0.0.31. И, наконец, правило 65535 запрещает прохождение всех остальных IP-пакетов.

Таким образом, используя данную таблицу правил для пакетного фильтра, мы обеспечили выполнение всех поставленных требований. Кроме того, исключили возможность каких-либо атак или несанкционированного доступа к компьютеру S как из сети Интернет, так и из локальной сети. Рассмотренная выше таблица правил содержит только базовый набор правил. Реальные таблицы могут содержать гораздо больше правил и быть намного сложнее. В данном примере был использован принцип «запрещено все, что не разрешено».

Межсетевые экраны являются мощными средствами обеспечения безопасности работы локальной сети при ее подключении к внешней сети, обеспечивающими защиту от нежелательных вторжений извне по всем протоколам модели OSI. Использование МСЭ является неотъемлемой частью при обеспечении безопасности и корректной работы локальной сети, подключенной к сети Интернет. Правильная настройка МСЭ позволяет избежать множества проблем и существенно упростить решение остальных задач при администрировании сети.

Современные информационные системы функционируют в условиях постоянных угроз, исходящих из сети Интернет. Для защиты от этих угроз существует множество средств на различных уровнях. Для обеспечения конфиденциальности ицелостностипередаваемой по глобальной сети информации можно использовать защищенные сетевые протоколы, которые используют криптографические методы. Для предотвращениявторжения извне, защиты от атак типа DoS необходимо использовать межсетевые экраны, основная задача которых – фильтрация входящего и исходящего сетевого трафика в зависимости от принятой политики безопасности.

В заключение, эта статья об политика безопасности на межсетевом экране подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое политика безопасности на межсетевом экране и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ