Привет, Вы узнаете о том , что такое аудит в системе unix linux, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое

аудит в системе unix linux , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

Подсистема аудита в операционных системах семейства UNIX позволяет эффективно отслеживать действия пользователей в системе. В большинстве операционных систем семейства Unix используется централизованная система регистрации системных сообщенийSyslog. Данная система позволяет администратору вести полный контроль за сообщениями как самой системы и системных процессов, так и прикладных процессов. Она обладает очень большой гибкостью и позволяет сортировать сообщения как по источникам, так и по степени важности и направлять их в различные пункты назначения: в журнальные файлы, на терминалы пользователей и даже на другие машины в сети. Таким образом, администратор может организовать централизованную процедуру регистрации системных сообщений во всей сети.

Система Syslog состоит из трех компонентов:

- демона syslogd, который осуществляет регистрацию событий;

- библиотечных функций openlog(),syslog(),closelog(), которые передают сообщения демону syslogd;

- команды logger, которая принимает сообщения от интерпретатора команд.

Демон syslogd запускается во время начальной загрузки системы и работает непрерывно. Процессы и демоны взаимодействуют с этим демоном через библиотечные функции syslog, openlog, closelog, которые описаны в /usr/include/sys/syslog.h. Файл/etc/syslog.conf является конфигурационным файлом демона syslogd. Для того чтобы демон перечитал файл конфигурации, ему необходимо послать сигнал HUP.

Сам файл конфигурации состоит из строк вида

селектор действие

Пустые строки и строки, начинающиеся с символа ‘#’, игнорируются. Допускается наличие нескольких символов табуляции между селектором и действием, однако использование пробелов в качестве разделителей не допускается. Это может приводить к скрытым ошибкам при использовании различных редакторов, поэтому администратор должен быть очень внимательным при редактировании данного файла.

Формат селектора следующий:

средство.уровень

где средство указывает источник сообщений, а уровень определяет уровень серьезности сообщения. И имена средств, и уровни имеют стандартный набор значений,администратор не может использовать произвольные значения для них. Допускается также использование символов ‘*’ и none в качестве значений средства и уровня. Эти символы обозначают «все»и «ничего» соответственно. Допускается указание нескольких селекторов, разделенных символом ';' или ',' в одной строке. Например

средство1.уровень1;средство2.*;*.уровень3 действие

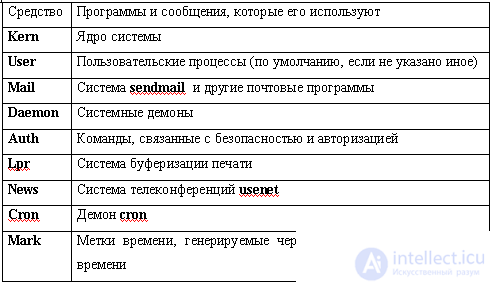

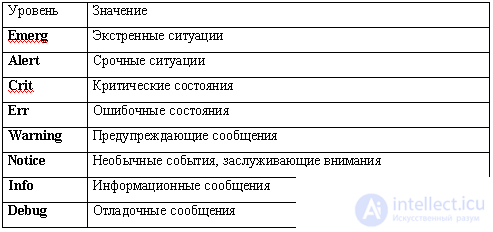

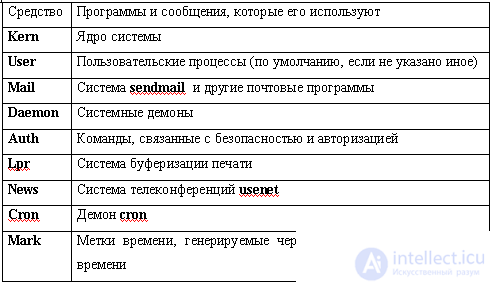

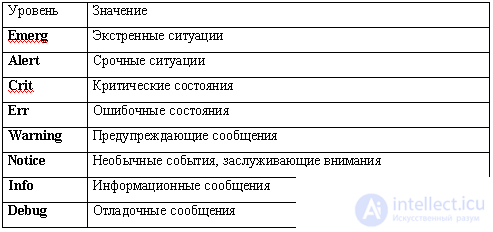

В этом случае селекторы объединяются по схеме «ИЛИ», т.е. действие будет выполнено для сообщения, соответствующего любому из селекторов. Базовый набор средств и уровней приведен в таблицах 6.1 и 6.2 соответственно [13].

Таблица 6.1

Средства системы syslog.

Таблица 6.2

Уровни серьезности сообщенй системы syslog

Уровень сообщения определяет его важность. В таблице 6.2 уровни приведены в порядке убывания важности. По умолчанию в файле syslog.conf указывается минимальная важность, которую должно иметь сообщение, чтобы быть зарегистрированным. Другими словами, если указано

mail.warning действие1

то «действие1» будет выполнено для всех сообщений от почтовой подсистемы с уровнями warning, а также с уровнями err,crit,alert и emerg. В BSD системах допускается также дополнительные возможности указания уровня. Например, mail.>=warning – аналогично использованию mail.warning; mail.=warning – для регистрации сообщений только уровня warning; mail.<=warning - для регистрации сообщений уровня warning и ниже; mail.<warning< b=""> - для регистрации сообщений ниже уровня warning; mail.>warning - для регистрации сообщений вышеу ровня warning.

Действие определяет, что нужно делать с сообщением. Об этом говорит сайт https://intellect.icu . Возможны следующие варианты: имя_файла – записать сообщение в указанный файл (необходимо использовать абсолютный путь к файлу); @имя_машины – переслать сообщение демону syslogd на машину с указанным именем; @ip_адрес – переслать сообщение демону syslogd на машину с указанным IP адресом; пользователь1, пользователь2– вывести сообщение на терминалы указанных пользователей; * - вывести сообщение на терминалы всех пользователей.

По умолчанию демон syslogd работает на 514 UDP порту, можно использовать флаг ss при запуске демона, для запрета работы по сети. Кроме того, в BSD системах допускается регистрация сообщений от прикладных процессов, которые не соответствуют ни одному стандартному средству. Для этого используется следующий синтаксис.

!myprog>

*.error /var/log/myprog_error.log

*.* /var/log/myprog.log

В этом случае после строчки !myprog в качестве средства подразумевается процесс myprog, вплоть до следующей строчки со знаком ‘!’.

Следует также особо отметить, что демон syslogd не создает файлы, указанные в поле «действие», и для его корректной работы файлы должны уже существовать. Для создания файлов можно использовать команду touch или использовать специальную утилиту newsyslog, которая будет рассмотрена далее. Администратор должен быть особенно осторожным при задании прав доступа для журнальных файлов, поскольку в этих файлах может оказаться некоторая важная информация и даже в некоторых случаях пароли пользователей.

В процессе работы системы объем журнальных файлов может значительно увеличиться. Работать с большими файлами не очень удобно, кроме того, если не предпринимать никаких действий, эти файлы могут заполнить все свободное пространство на жестком диске. Кроме того, администратору вряд ли будет полезна информация с очень большим сроком давности. Поэтому периодически необходимо архивировать старые журнальные файлы. В большинстве систем для этого применяется утилита newsyslog. Данная утилита использует принцип ротации журнальных файлов. Это означает, что хранится несколько заархивированных версий файлов, и при необходимости текущий журнальный файл архивируется, все версии переименовываются, а самая старая версия удаляется. По умолчанию утилита newsyslog запускается демоном cron каждый час и проверяет необходимость архивации тех или иных файлов. Файл/etc/newsyslog.conf является файлом конфигурации этой утилиты. Использование утилиты newsyslog позволяет администратору очень гибко и эффективно настроить процедуру архивации журнальных файлов. Кроме того, утилитаnewsyslog после архивации файла создает пустой файл с указанными правами доступа, что облегчает использование системы syslog.

Файл newsyslog.conf состоит из текстовых строк, содержащих следующие поля:logfilename – имя журнального файла, owner.group – имя пользователя и группа, которые будут использованы в качестве владельцев для нового журнального файла; mode – режим доступа для нового журнального файла; count – количество архивных копий файла, которые необходимо хранить; size – выполнять архивацию и ротацию журнального файла, заданного в поле logfilename, если его размер превысил указанное количество килобайт; time - выполнять архивацию и ротацию журнального файла, если с момента последней архивации прошло указанное количество часов; ZB – поле флагов, если присутствует флаг Z, то файлы должны архивироваться при ротации, если присутствует флаг B, то файл считается двоичным и newsyslog не будет добавлять в этот файл никакой своей информации (по умолчанию newsyslog добавляет в новый созданный файл текстовую строку); в последних двух полях задается файл, в котором хранится идентификатор процесса и номер сигнала. Если эти поля не пустые, то после создания нового файла указанный сигнал будет послан указанному процессу. Таким образом процесс будет проинформирован о замене журнального файла. Обычно заполняется либо поле size, либо поле time, символ '*’ в этих полях обозначают любое значение. Если заполнены оба поля, то архивация будет произведена при выполнении хотя бы одного из двух условий.

Таким образом, можно сделать вывод, что в операционных системах семейства Unix система аудита реализована очень эффективно и позволяет администратору организовать централизованную политику учета сообщений для всей сети с возможностью своевременного архивирования журнальных файлов.

Настройка syslog.conf

syslog.conf

По умолчанию, /etc/syslog.conf настроен таким образом, что очень много сообщений выводится прямо на консоль. Возможно это не то, что вы хотите. Здесь описан способ как это изменить.

syslogd

syslog - это функция, используемая многими программами для записи сообщений в системный регистратор сообщений (syslogd). Демон syslogd читает и выводит сообщения на системную консоль, в регистрационные файлы (log файлы), на другие машины и пользователям в соответствии со своим конфигурационным файлом (/etc/syslog.conf).

syslog.conf

Первая вещь, которую вам надо знать о syslog.conf - это то, что он требует символы табуляции, а не пробелы! Поэтому, если после редактирования этого файла вы вдруг начинаете получать ошибки, то скорее всего вместо символов табуляции вы вставили пробелы. Имейте ввиду, что редактор ее вставляет пробелы, даже если вы нажимаете клавишу табуляции, в то время как vi в этом грехе не замечен.

Это syslog.conf по умолчанию, поставляемый с FreeBSD 3.1:

# $Id: syslog.conf,v 1.9 1998/10/14 21:59:55 nate Exp $

#

# Spaces are NOT valid field separators in this file.

# Consult the syslog.conf(5) manpage.

*.err;kern.debug;auth.notice;mail.crit /dev/console

*.notice;kern.debug;lpr.info;mail.crit;news.err /var/log/messages

mail.info /var/log/maillog

lpr.info /var/log/lpd-errs

cron.* /var/cron/log

*.err root

*.notice;news.err root

*.alert root

*.emerg *

# uncomment these if you're running inn

# news.crit /var/log/news/news.crit

# news.err /var/log/news/news.err

# news.notice /var/log/news/news.notice

!startslip

*.* /var/log/slip.log

!ppp

*.* /var/log/ppp.log

А это syslog.conf, который я сделал для друга:

*.*;mail.none;cron.none;kern.none;local0.none;

ftp.none;auth.none;authpriv.none /var/log/messages

mail.* /var/log/maillog

cron.* /var/cron/log

kern.* /var/log/kernel.log

auth.*;authpriv.* /var/log/auth.log

# uncomment these if you're running inn

# news.crit /var/log/news/news.crit

# news.err /var/log/news/news.err

# news.notice /var/log/news/news.notice

local0.* /var/log/tcpd.log

local0.info;local0.debug /var/log/firewall.log

local0.err /var/log/firewall.err

ftp.* /var/log/ftp.log

!startslip

*.* /var/log/slip.log

!ppp

*.* /var/log/ppp.log

!popper

*.* /var/log/popper.log

man syslog.conf

Что вам действительно нужно прочитать, так это man syslog.conf.

Какие изменения

Первая вещь, на которую вы должны обратить внимание - то, что я удалил /dev/console из файла. Т. е. сообщения больше не будут появляться на консоли. Также вы видите, что некоторые сообщения перенапралены в другие места.

После изменений

После всех выполненных изменений в /etc/syslog.conf, не забудьте сообщить об этом syslogd. Эта команда заставит syslogd перечитать свой конфигурационный файл.

killall -HUP syslogd

|

В заключение, эта статья об аудит в системе unix linux подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое аудит в системе unix linux

и для чего все это нужно, а если не понял, или есть замечания,

то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории

Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ