Лекция

Здесь рассмотрим важнейшие правила которые нужно использовать при подключении к чужому АПИ ( Third party API), про то как создавть правильно свое АПИ (принимающее) будет другая статья на нашем ресурсе.

Подключение чужого API - это процесс взаимодействия с внешними сервисами или данными, предоставляемыми другими компаниями или разработчиками. Вот основные правила и шаги, которые следует учитывать при подключении чужого API:

Получение доступа:

Ознакомьтесь с документацией:

Устанавливайте правильные правила:

Безопасность:

Обработка ошибок:

Мониторинг и отладка:

Авторизация:

Соблюдение законодательства:

Обновления и поддержка:

Тестирование:

Соблюдение этих правил поможет вам успешно подключить и использовать чужое API в вашем приложении или проекте.

Токен. используемый для авторизации на чужом апи может использоваться как на бекэнде так и на фронтэнде. на бекэнде канал передачи данных и данные в том числе и токе полностью скрыт от внешнего мира, поэтому дополнительных мер защиты часто не требует, кроме проверки подлинности отправителя и данных для принимаемых Callback данных.(например веб-хуков)

Когда речь идет о правильном безопасном способе реализации frontend-авторизации с использованием токенов, одним из важных аспектов является обеспечение надежности и защиты токенов. Для этого можно рассмотреть механизмы, которые гарантируют, что ваш токен невозможно будет использовать на другом ресурсе без вашего разрешения.

Для этой цели можно использовать дополнительные меры защиты, такие как проверка Реферер (HTTP Referer), IP-адреса отправителя или даже использование дополнительного зашифрованного ключа. Вот как это можно описать красиво:

"Чтобы обеспечить максимальную безопасность и защиту пользовательских токенов при фронтенд-авторизации, мы применяем дополнительные меры проверки. Наша система не только проверяет валидность токена, но также анализирует ряд дополнительных параметров, включая:

HTTP Referer: Мы требуем, чтобы токен использовался только на страницах, которые имеют соответствующий Referer, связанный с нашими официальными доменами. Это гарантирует, что токен не будет передан на сторонние ресурсы без нашего разрешения.

IP-адрес отправителя: Мы также анализируем IP-адрес отправителя запроса. Если он не соответствует доверенным IP-адресам, которые мы указали, запрос будет отклонен. Это предотвращает несанкционированный доступ даже при наличии допустимого токена.

Дополнительный зашифрованный ключ: Для дополнительного уровня безопасности мы можем использовать зашифрованный ключ вместе с токеном. Этот ключ должен быть расшифрован на сервере, и если он не соответствует ожидаемому значению, запрос будет отвергнут.

Эти меры дополнительной проверки гарантируют, что наши токены остаются в безопасности и не могут быть злоупотреблены на сторонних ресурсах. Мы уделяем большое внимание безопасности, чтобы защитить конфиденциальность и данные наших пользователей.

так как нельзя гарантировать полную работу чуждого АПИ на 100%, то нужно быть заранее готовым к тому что на чужом АПИ будут ошибки. их необходимо учесть еще на стадии разработки вашего приложения которое подключается к чуждому АПИ и при тестировании. ошибки могут быть трех уровней. первый уровень- чужое АПИ возвращает заранее объявленный способ ответа (HTTP заголовок и тело ответа), второй уровень ошибок к которому вы должны быть готовы - это чужое АПИ возвращает абсолютно нестандартное тело ответа или HTTP заголовка. при этом ваше приложение все равно должно приять ответ и при этом не прекратить работу- например при возникновении исключительных ситуаций в Javascript и без их перехвата может прерваться выполнение работы и полностью перестать работать все фичи на вашем сейчас. и третий уровень чужое АПИ или дает ответ с большим тайм аутом или вообще не предоставляет ответа- решается так же перехватом исключения, установлением таймаута и использования параметров по умолчанию с обязательным логированием и уведомлением DevOps или системных администраторов или службы безопасности.

Эффективное управление ошибками может существенно повысить надежность и стабильность вашего приложения.

Вот как вы обязаны выполнять потенциальную обработку ошибок на разных уровнях:

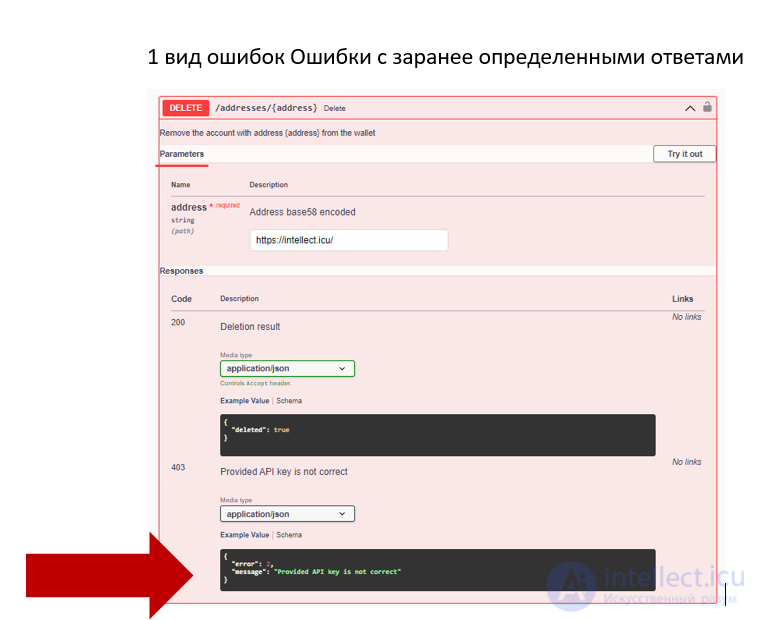

ошибки первого вида (Уровень 1) - Ошибки с заранее определенными ответами:

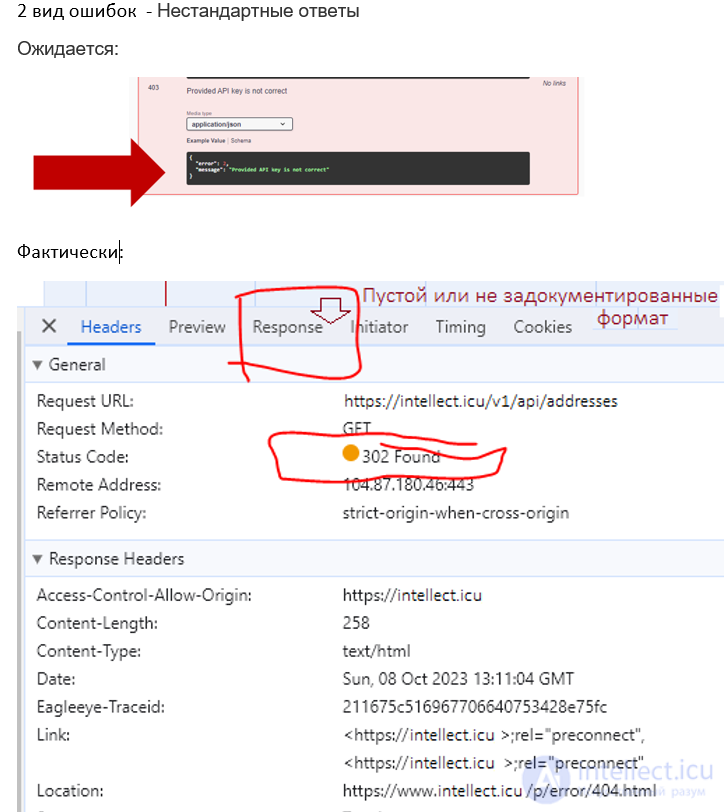

ошибки второго вида (Уровень 2) - Нестандартные ответы:

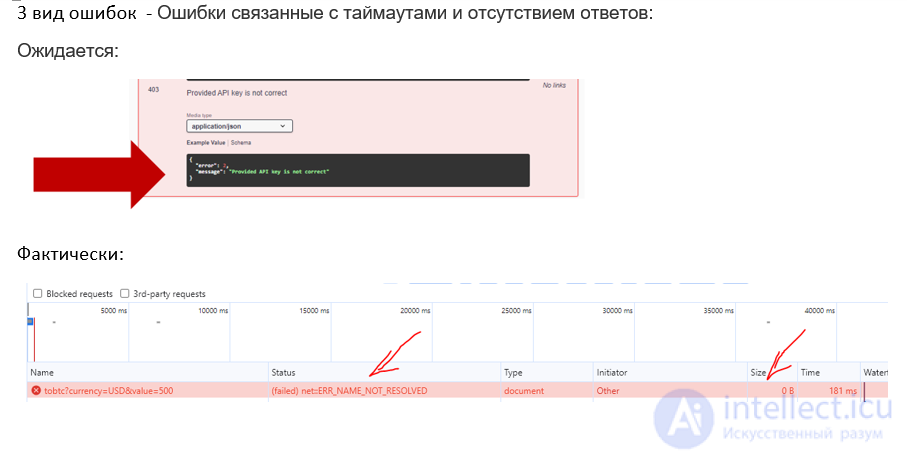

ошибки третьего вида ( Уровень 3) - Ошибки связанные с таймаутами и отсутствием ответов:

Логирование и уведомления:

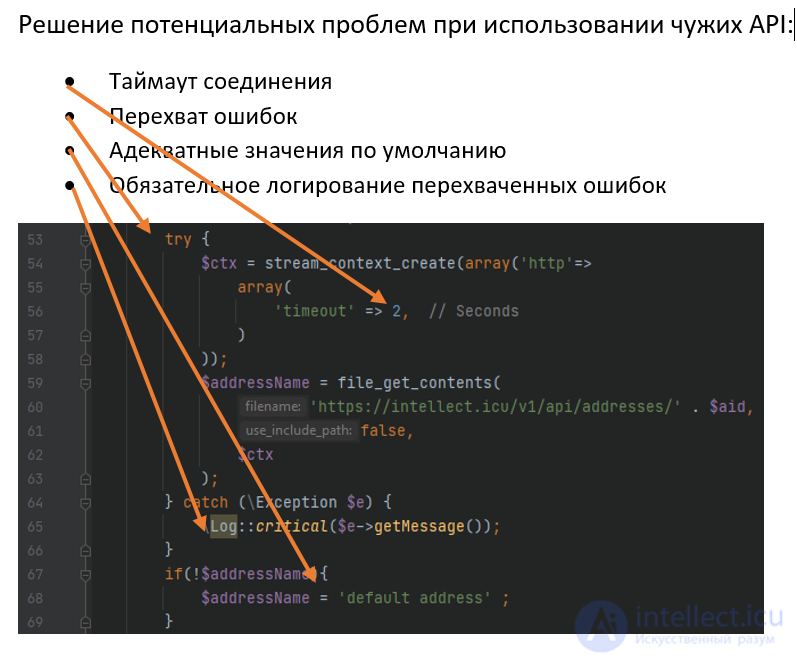

Таким образом необходимо использовать для решения потенциальных проблем при использовании сторонних АПИ:

try {

$ctx = stream_context_create(array('http'=>

array(

'timeout' => 2, // Seconds

)

));

$addressName = file_get_contents(

'https://intellect.icu/v1/api/addresses/' . $aid,

false,

$ctx

);

} catch (\Exception $e) {

\Log::critical($e->getMessage());

}

if(!$addressName){

$addressName = 'default address' ;

}

Важно также иметь хорошо структурированный и легко читаемый код, чтобы обеспечить более простую отладку и обработку ошибок. Обработка ошибок - это неотъемлемая часть разработки, и понимание возможных проблем и способов их решения на разных уровнях поможет создать надежное и стабильное приложение.

Комментарии

Оставить комментарий

Разработка программного обеспечения и информационных систем

Термины: Разработка программного обеспечения и информационных систем