ФРОНТАЛЬНАЯ АТАКА

Нападение с фронта, спереди неприятеля.

ФРОНТАЛЬНАЯ АТАКА

с фронта, спереди неприятеля.

... взломать ни одним из известных методов криптоанализа Действительно , такие системы устойчивы даже к атаке по подобранному открытому . тексту , то есть сравнение открытого текста и соответствующего ему шифротекста .не ... ... было легко сказать , приняла ли Алиса сообщение ., по ответу «Неправильный фиктивный текст »;. В атаке Воденэ требуется больший анализ и важна точная реализация . на стороне жертвы ; но для краткости ... (Криптография и криптоанализ, Стеганография и Стегоанализ)

... взломать ни одним из известных методов криптоанализа Действительно , такие системы устойчивы даже к атаке по подобранному открытому . тексту , то есть сравнение открытого текста и соответствующего ему шифротекста .не ... ... было легко сказать , приняла ли Алиса сообщение ., по ответу «Неправильный фиктивный текст »;. В атаке Воденэ требуется больший анализ и важна точная реализация . на стороне жертвы ; но для краткости ... (Криптография и криптоанализ, Стеганография и Стегоанализ)

... используют сетевой протокол NTP дляувеличения объема .трафика , перенаправляя насерверы-амплефикаторы Смешанные атаки (Hybrid Attacks ):.Смешанные атаки объединяют несколько видов DDoS атак , чтобы ... ... клиентах Поэтому , рекомендуется чаще обновлять используемое программное обеспечение Проведение XSS атак черезиспользование Возможностей вXSS атак достаточно много , злоумышленник может овладеть личной ... (Вредоносное ПО и защита информации)

... используют сетевой протокол NTP дляувеличения объема .трафика , перенаправляя насерверы-амплефикаторы Смешанные атаки (Hybrid Attacks ):.Смешанные атаки объединяют несколько видов DDoS атак , чтобы ... ... клиентах Поэтому , рекомендуется чаще обновлять используемое программное обеспечение Проведение XSS атак черезиспользование Возможностей вXSS атак достаточно много , злоумышленник может овладеть личной ... (Вредоносное ПО и защита информации)

... уязвимой видится операция перенаправления на. HTTPS через код ответа HTTP Для осуществления атаки на точку .перехода от незащищенного к защищенному каналу был создан специальный инструмент SSLStrip ... ... В отличии от предыдущих сценариев , основанных на технических и технологических . аспектах средств коммуникаций , в данном случае атака основана на ментальных .аспектах , а именно на укоренении в сознании пользователей концепции игнорирования требований ... (Криптоанализ, Виды уязвимости и защита Информации )

... уязвимой видится операция перенаправления на. HTTPS через код ответа HTTP Для осуществления атаки на точку .перехода от незащищенного к защищенному каналу был создан специальный инструмент SSLStrip ... ... В отличии от предыдущих сценариев , основанных на технических и технологических . аспектах средств коммуникаций , в данном случае атака основана на ментальных .аспектах , а именно на укоренении в сознании пользователей концепции игнорирования требований ... (Криптоанализ, Виды уязвимости и защита Информации )

... приходит другой тип - создание ложного . Суть состоит в том, что компьютер Василия Jon атакует несчастного . Jon Лоханкина массированным потоком ложных ( спам в другой форме :)). Исходя ... ... может быть не . только ) Возникает естественный вопрос : как же защититься от данного типа атак ., которым , казалось бы, подвержены все без исключений (в особенности , старый добрый консервативный , но тем не ... (Вредоносное ПО и защита информации)

... приходит другой тип - создание ложного . Суть состоит в том, что компьютер Василия Jon атакует несчастного . Jon Лоханкина массированным потоком ложных ( спам в другой форме :)). Исходя ... ... может быть не . только ) Возникает естественный вопрос : как же защититься от данного типа атак ., которым , казалось бы, подвержены все без исключений (в особенности , старый добрый консервативный , но тем не ... (Вредоносное ПО и защита информации)

... ., а является , вместо индексов цвета для анализа используют коэффициенты .дискретного косинусного преобразования ) изображений Атака на основании известного заполненного контейнера на систему встраивания стего . в изображение методом LSB ... ... на то, что подобная атака эффективна только против почти . не защищенных стеганографических систем , атака широко распространена на начальном этапе .вскрытия системы Гистограммный анализ изображений . Атака ... (Криптография и криптоанализ, Стеганография и Стегоанализ)

... ., а является , вместо индексов цвета для анализа используют коэффициенты .дискретного косинусного преобразования ) изображений Атака на основании известного заполненного контейнера на систему встраивания стего . в изображение методом LSB ... ... на то, что подобная атака эффективна только против почти . не защищенных стеганографических систем , атака широко распространена на начальном этапе .вскрытия системы Гистограммный анализ изображений . Атака ... (Криптография и криптоанализ, Стеганография и Стегоанализ)

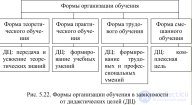

... можно еще выделить общие формы организации . обучения (в зависимости от особенностей общения ), такие, как фронтальная ; индивидуальная ;.групповая ; индивидуально-групповая Именно в этих формах осуществляется главное дидактическое отношение ... ... , разделяется общий успех или не успех Опрос проходит устно , посредством «мозговой атаки »;. Фронтальная форма представляет собой совместные действия всех учащихся , при этом. они выполняют одинаковую ... (Педагогика и дидактика)

... можно еще выделить общие формы организации . обучения (в зависимости от особенностей общения ), такие, как фронтальная ; индивидуальная ;.групповая ; индивидуально-групповая Именно в этих формах осуществляется главное дидактическое отношение ... ... , разделяется общий успех или не успех Опрос проходит устно , посредством «мозговой атаки »;. Фронтальная форма представляет собой совместные действия всех учащихся , при этом. они выполняют одинаковую ... (Педагогика и дидактика)

Комментарии

Оставить комментарий