Привет, Вы узнаете о том , что такое опасности для веб-ресурсов, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое

опасности для веб-ресурсов, dos , ddos , xss , настоятельно рекомендую прочитать все из категории Вредоносное ПО и защита информации.

Хакерской атакой называют дорогие попытки взлома систем безопасности.

Цели хакерских атак.

- Дестабилизация удаленной системы, приведения ее в нерабочее состояние путем DOS и DDOS-атак.

- Получение контроля над отдаленной системой или с целью внедрения определенного кода, или с целью получения с сайта любых конфиденциальных данных (баз данных, номеров кредиток, адресов электронных ящиков и т.п.).

Основные типы хакерских атак.

- DoS - (Denial of Service - отказ в обслуживании) - атака, имеющая целью заставить сервер не отвечать на запросы. Такой вид атаки не предусматривает получения некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своем коде могут вызвать исключительные ситуации, и при отключении сервисов способны выполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

- DDoS - (Distributed Denial of Service) - имеет ту же цель что и DoS, но проводятся не с одного компьютера, а с нескольких компьютеров в сети. В DDoS-атаках используется или возникновения ошибок, приводящих к отказу сервиса или срабатывания защиты, приводит к блокированию работы сервиса, а в результате и к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый осуществляет DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

- Метод инъекции или XSS - данный вид атаки основан на том, чтобы в работающую систему воплотить посторонний код, или обеспечит неправомерный доступ к закрытой информации, либо вообще дестабилизирует систему.

- Перехват пакетов. Поскольку чаще всего данные, в частности, логины и пароли, передаваемые по сети в незашифрованном виде, то при соответствующим образом установленном и настроенном программном обеспечении, называется снифера, хакер может получить очень много информации: кто, откуда и куда, а также данные передавал.

- Атака с помощью вредоносного программного обеспечения. На компьютер пользователя с использованием различных методов (в том числе и социальной инженерии и дыр в программном обеспечении), засылается или вирус, или троян, и уже в зависимости от степени его вредности или передаются (выходят) любые данные, или вообще перехватывается контроль над системой.

- Мейлбомбинг (рассылка спама) - старейший тип атаки, когда на почтовый сервер отправляется большое количество писем, в результате чего он не может обработать всю эту лавину и попросту падает. Было разработано много программ для осуществления спам-атаки, и даже неискушенный спамер мог заспамиты ящик недруга. При этом в программы часто был вшит возможности анонимизации IP-адреса отправителя и генерации тем сообщений, поэтому избавиться от такого спама обычными средствами было довольно трудно. Но и сейчас спам приходит на почту в достаточно больших количествах, вопреки антиспам-фильтрам и другого программного обеспечения.

- Сетевая разведка. При проведении атаки хакер может получить полный доступ к системе, узнать о ее составе и установлено программное обеспечение, но при этом никаких действий деструктивного характера он не выполняет. Поэтому, атака и называется разведкой.

- Социальная инженерия основана на жадности, некомпетентности пользователей, а также желании хакеров показать собственную значимость. Злоумышленники могут под самыми разными предлогами, вытирая в доверие, вытащить из пользователя те или иные данные, в частности, логин и пароль. При этом пользователь сам сообщает им эти сведения.

XSS атака

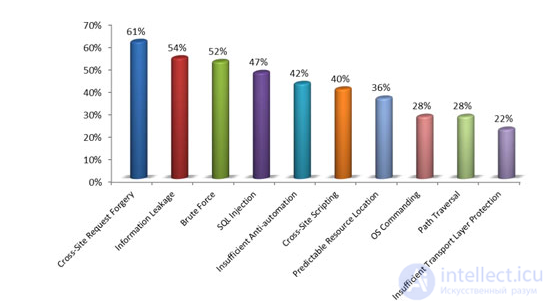

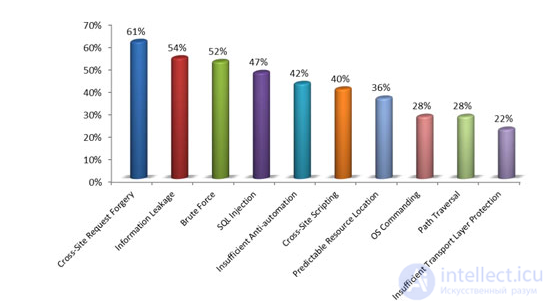

XSS атака является одним из самых любимых видов атак у хакеров. Аббревиатура XSS расшифровывается как Cross Site Scripting, или «межсайтовый скриптинг». Первую букву С заменили на Х поскольку аббревиатура CSS уже занята, обозначает «Каскадные таблицы стилей» и применяется в веб-программировании.

XSS атака - это атака на уязвимость, которая существует на сервере, позволяет внедрить в сгенерированную сервером HTML-страницу какой-то произвольный код, в котором может быть вообще все что угодно и передавать этот код как значение переменной, фильтрация по которой не работает, то есть сервер не проверяет данную переменную на наличие в ней запрещенных знаков -, <,>, ",". Значение этой переменной передается от сгенерированной HTML-страницы на сервер в скрипт путем отправки запроса.

А дальше начинается самое интересное для хакера. Об этом говорит сайт https://intellect.icu . РНР-скрипт в ответ на данный запрос генерирует HTML-страницу, в которой отображаются значения нужных хакеру переменных, и отправляет данную страницу на браузер хакера.

То есть, говоря проще, XSS атака - это атака с помощью уязвимостей на сервере на компьютеры клиентов.

XSS атака чаще всего используется для кражи Cookies. В них хранится информация о сессии пребывания пользователя на сайтах, и нужно хакерам для перехвата управления личными данными пользователя на сайте в пределах, пока сессия не будет закрыта сервером, на котором размещен сайт. В Cookies сохраняется зашифрованный пароль, под которым пользователь входит на данный сайт. При наличии необходимых утилит хакеры расшифровывают данный пароль и получают постоянный и ничем неограниченный доступ к аккаунтам пользователя на разных ресурсах.

Другие возможности XSS атак:

- При открывании страницы открывается большое количество ненужных окон.

- Переадресация на другой сайт (например, на сайт конкурента).

- Загрузка на компьютер пользователя скрипта с произвольным кодом (даже вредного) путем внедрения ссылки на исполняемый скрипт со стороннего сервера.

- Кража личной информации с компьютера пользователя, например Cookies, информации о посещенных сайтах, версии браузера и операционной системы, установленной на компьютере пользователя, IP-адреса компьютера пользователя.

- XSS атака может быть проведена не только через сайт, но и через уязвимости в браузере или других клиентах. Поэтому, рекомендуется чаще обновлять используемое программное обеспечение.

- Проведение XSS атак через использование SQL-кода.

Возможностей в XSS атак достаточно много, злоумышленник может овладеть личной информации, а это очень неприятно. К тому же XSS атака наносит ущерба исключительно клиентским машинам, оставляя сервер в полностью рабочем состоянии, и в администрации различных серверов время мало стимулов устанавливать защиту от этого вида атак.

Различают XSS атаки двух видов: активные и пассивные. При первом виде атаки вредоносный скрипт хранится на сервере и начинает свою деятельность при загрузке страницы сайта в браузере клиента. При втором виде атак скрипт не хранится на сервере и вредное действие начинает выполняться только в случае определенного действия пользователя, например, при нажатии на сформировано ссылки.

Советы программистам и администраторам по предотвращению проведения XSS атак.

- Запретить включения непосредственно параметров $ _GET, $ _POST, $ _COOKIE в сгенерированную HTML-страницу. Рекомендуется использовать альтернативные функции и параметры.

- Запретить загрузки произвольных файлов на сервер, чтобы избежать загрузки вредоносных скриптов. В частности, рекомендуется запретить загрузку на сервер файлов различных типов скриптов и HTML-страниц.

- Все загруженные файлы хранить в базе данных, а не в файловой системе. Структуры данных не нарушает (даже наоборот), а проблем может быть значительно меньше.

- При расширении функциональности сайта, возрастает вероятность проведения XSS атак, поэтому расширение следует проводить с осторожностью и регулярным тестированием.

DoS и DDoS атаки

DoS-атака (атака типа «отказ в обслуживании», Denial of Service) - атака на вычислительную систему с целью довести ее до отказа. Создание таких условий, при которых легальные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднен. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации программное обеспечение выдает какую-то критическую информацию - например, версию, часть программного кода и т.д.). Но, как правило, это мера экономического или иного давления: не работает ресурс, приносящий доход, высокие счета от провайдера и дорогостоящие мероприятия по защите от атаки.

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаку (Distributed Denial of Service, распределенная атака типа «отказ в обслуживании»). В некоторых случаях к фактической DDoS-атаки приводит непреднамеренное действие, например, размещение на популярном Интернет-ресурсе ссылки на сайт, который размещен на малопродуктивном сервере (слешдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и, следовательно, отказ в обслуживании части из них.

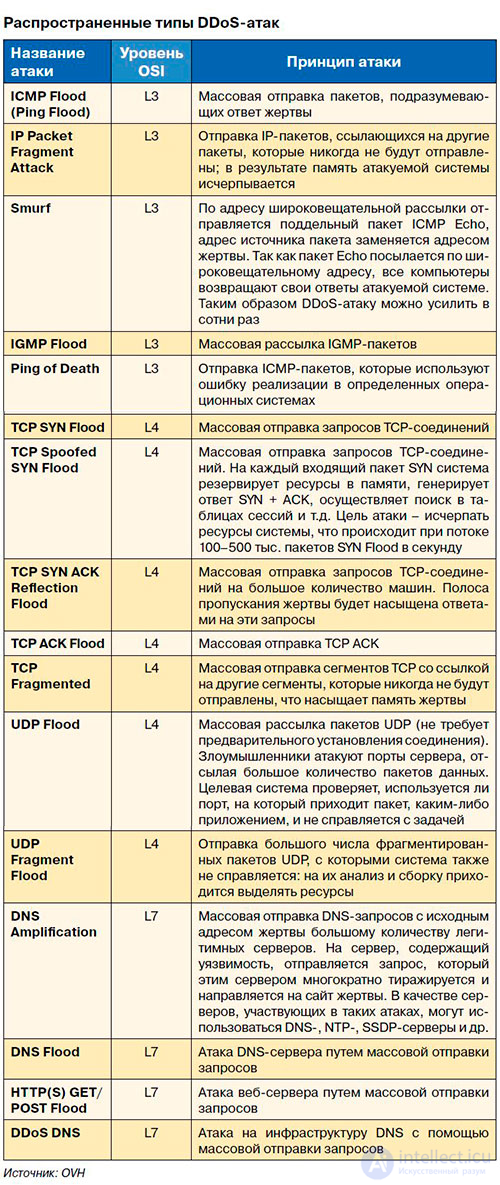

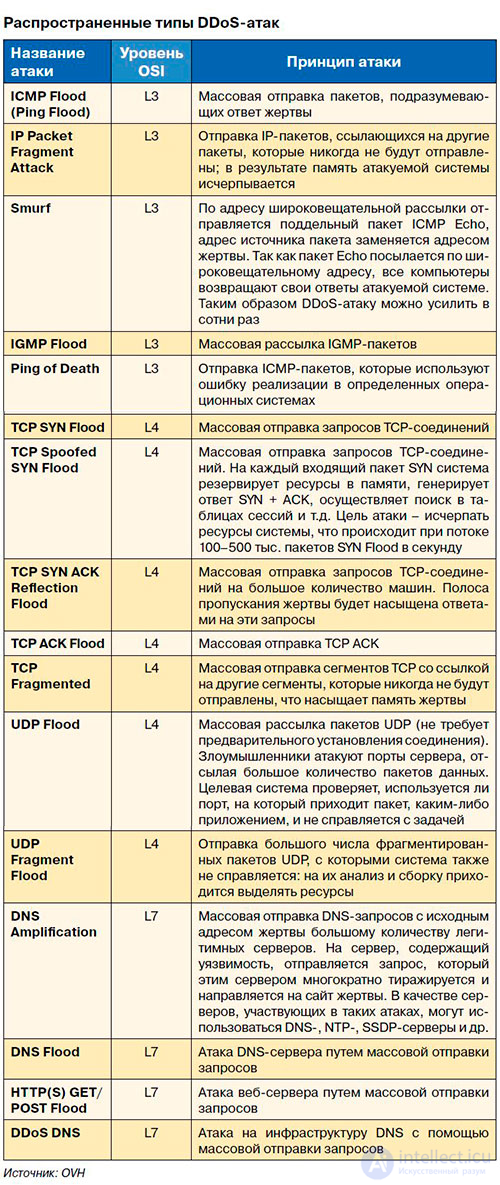

Виды DDoS атак

DDoS атаки (Distributed Denial of Service) могут проявляться в различных формах и иметь различные характеристики в зависимости от методов и инструментов, используемых злоумышленниками. Ниже приведены основные виды DDoS атак:

-

Атака на уровне приложения (Application Layer DDoS):

- HTTP Flood: Злоумышленники генерируют большое количество HTTP-запросов на веб-сервер, перегружая его ресурсы и делая его недоступным для легитимных пользователей.

- Slowloris: Злоумышленник посылает небольшие и медленные HTTP-запросы, чтобы максимально занять доступные соединения и израсходовать ресурсы веб-сервера.

-

Атака на сетевом уровне (Network Layer DDoS):

- SYN Flood: Злоумышленники отправляют множество SYN-запросов на целевой сервер, но не завершают установление соединения, исчерпывая доступные ресурсы.

- UDP Flood: Злоумышленники посылают множество UDP-пакетов на целевой сервер, что может вызвать его перегрузку и снижение производительности.

-

Атака на транспортном уровне (Transport Layer DDoS):

- ICMP Flood: Злоумышленники генерируют большой объем ICMP-пакетов (ping-запросы), что может привести к перегрузке сети и серверов.

- TCP ACK Flood: Злоумышленники посылают множество фальшивых ACK-пакетов на целевой сервер, заставляя его выполнять дополнительные проверки.

-

Амплификационные атаки (Amplification Attacks):

- DNS Amplification: Злоумышленники отправляют фальшивые DNS-запросы с поддельным источником на серверы с открытыми резольверами, которые отвечают на эти запросы и увеличивают объем трафика на целевой сервер.

- NTP Amplification: Злоумышленники используют сетевой протокол NTP для увеличения объема трафика, перенаправляя NTP-запросы на серверы-амплефикаторы.

-

Смешанные атаки (Hybrid Attacks):

- Смешанные атаки объединяют несколько видов DDoS атак, чтобы создать более сложные и усовершенствованные формы атаки.

Это только некоторые из основных видов DDoS атак. Важно отметить, что DDoS атаки постоянно эволюционируют, и злоумышленники постоянно придумывают новые методы и техники для обхода существующих защитных механизмов. Поэтому необходимо применять комплексный подход к защите от DDoS атак, используя различные средства митигации и обновляя защиту регулярно.

Причины DDoS атак

- Ошибка в программном коде, что приводит к обращению к неиспользованных фрагментов адресного пространства, выполнения недопустимой инструкции или другой необрабатываемой исключительной ситуации, когда происходит аварийное завершение программы-сервера - серверной программы. Классическим примером является обращение по нулевой (англ. Null) адресу.

- Недостаточная проверка данных пользователя, что приводит к бесконечному или длительного цикла или повышенного длительного потребления процессорных ресурсов (до исчерпания процессорных ресурсов) или выделение большого объема оперативной памяти (до исчерпания доступной памяти).

- Флуд (Flood, «переполнения») - атака, связанная с большим количеством обычно бессмысленных или сформированных в неправильном формате запросов к компьютерной системе или сетевого оборудования, имеющего целью отказ в работе системы из-за исчерпания системных ресурсов - процессора, памяти или каналов связи.

- Атака второго рода - атака, которая стремится вызвать ложное срабатывание системы защиты и таким образом привести к недоступности ресурса.

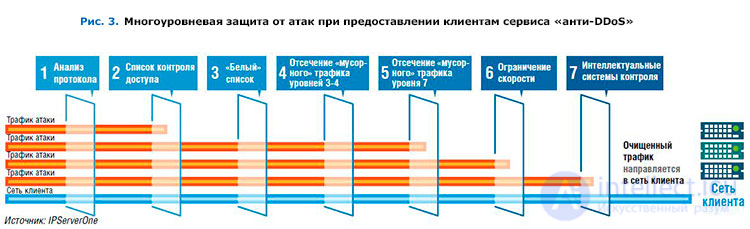

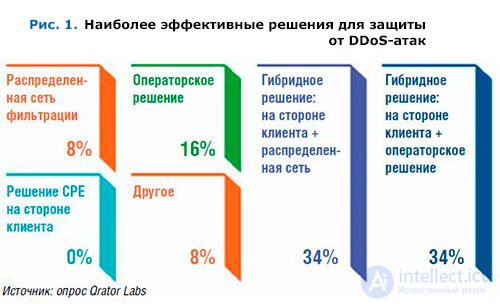

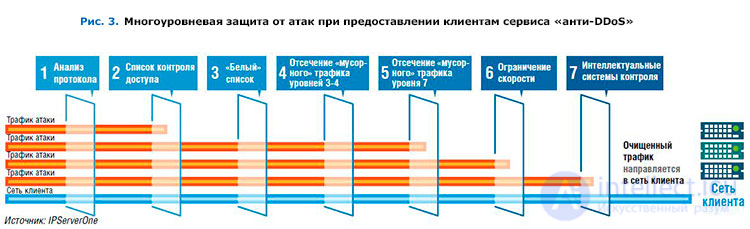

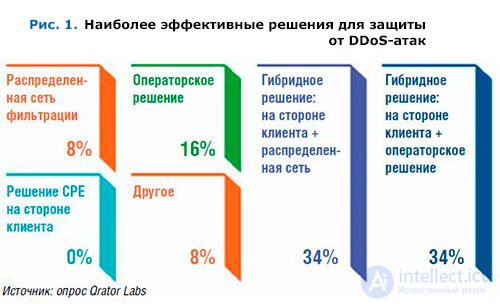

Защита от DDoS атак

- Предотвращение. Профилактика причин, побуждающих людей организовывать и принимать DoS-атаки. (Очень часто кибератаки вообще последствиями личных обид, политических, религиозных и других различий, провоцирующего поведения жертвы и т.д.)

- Фильтрация и блекхолинг. Блокировка трафика, исходящего от атакующих машин. Эффективность этих методов снижается по мере приближения к объекту атаки и повышается по мере приближения к атакующей машине.

- Обратная DDOS. Перескерування трафика, используется для атаки на атакующего.

- Устранение уязвимостей. Не работает против флуд-атак, для которых «уязвимостью» является исчерпание системных ресурсов.

- Наращивание ресурсов. Абсолютной защиты естественно не дает, но является хорошим фоном для применения других видов защиты от DoS-атак.

- Распределение. Построение распределенных и дублирующих систем, которые не прекращают обслуживать пользователей, даже если некоторые их элементы станут недоступны из-за DoS-атаки.

- Уклонение. Отвод непосредственной цели атаки (доменного имени или IP-адреса) подальше от других ресурсов, которые также часто подвергаются воздействию вместе с непосредственной целью атаки.

- Активные меры. Влияние на источники, организатора или центр управления атакой, как техногенными, так и организационно-правовыми средствами.

- Использование оборудования для отображения DoS-атак. Например DefensePro® (Radware), Периметр (МФИ Софт), Arbor Peakflow® и от других производителей.

- Приобретение сервиса по защите от DoS-атак. Актуально в случае превышения флудом пропускной способности сетевого канала.

Вау!! 😲 Ты еще не читал? Это зря!

В заключение, эта статья об опасности для веб-ресурсов подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое опасности для веб-ресурсов, dos , ddos , xss

и для чего все это нужно, а если не понял, или есть замечания,

то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории

Вредоносное ПО и защита информации

Комментарии

Оставить комментарий

Информационная безопасность, Вредоносное ПО и защита информации

Термины: Информационная безопасность, Вредоносное ПО и защита информации