Лекция

Привет, Вы узнаете о том , что такое способы блокировки интернета, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое способы блокировки интернета, блокировка интернета, цензура интернета, способы обхода блокировок, побочные проблемы блокировки интернета , настоятельно рекомендую прочитать все из категории Вредоносное ПО и защита информации.

Интернет-цензура (блокировка) (англ. «Internet Censorship») — контроль и пресечение публикации или доступа к информации в сети Интернет. Своим появлением интернет-цензура обязана отсутствию каких-либо национальных границ в сети Интернет. Общую проблематику интернет-цензуры можно определить следующим образом: информация, перечащая законам государства (режиму действующего правительства) и заблокированная на внутренних ресурсах, может быть опубликована на веб-серверах в других странах.

Есть несколько мотивов или причин для фильтрации Интернета: политика и власть, социальные нормы и мораль, а также соображения безопасности. Защита существующих экономических интересов является дополнительным побудительным мотивом для фильтрации Интернета. Кроме того, сетевые инструменты и приложения, которые позволяют обмениваться информацией, связанной с этими мотивами, сами подвергаются фильтрации и блокированию. И хотя от страны к стране существуют значительные различия, блокировка веб-сайтов на местном языке примерно в два раза выше, чем у веб-сайтов, доступных только на английском или других международных языках

Поскольку Интернет не находится под единоличным управлением какого-либо государства, его ресурсы распределены между множеством коммерческих организаций, комплексная Интернет-цензура достаточно сложна, но вполне осуществима. Она осуществляется совокупным использованием следующих мер:

Цензура в Интернете подразумевает под собой не только блокировку или закрытие каких-либо веб-ресурсов, но и осуществление анализа трафика, организацию лже-оппозиционных веб-ресурсов и применение карательных мер к авторам публикаций или владельцам веб-серверов.

По информации из отчета общественной организации «Репортеры без границ», за 2008 год было закрыто или заблокировано 1740 веб-сайтов, 105 блогеров пострадали за публикацию материалов в сети Интернет, из них 1 — убит, 59 — арестованы, 45 — подверглись физическому нападению .

Кроме случаев тотального контроля над стыком национальных сетей с мировыми в некоторых странах, таких как Китай, Северная Корея, Иран и др., технически трудно усилиями одного государства преодолеть распределенную структуру Интернета. Введение одних мер ведет к порождению новых путей обхода ограничений. Чаще всего применение цензуры в Интернете более затратно, чем ее преодоление. Но огромные ресурсы государств во многих случаях позволяют ее осуществлять.

«Я не вижу никакой опасности для мира в целом, если кто-то будет пытаться ограничить свободное распространение информации через Сеть. Контролировать интернет невозможно, — считает Билл Гейтс. — Рано или поздно свобода снова победит» .

В России например используют так называемые ТСПУ (Технические средства противодействия угрозам), те самые «Черные ящики» от РКН (Роскомнадзора). Ставить их предполагается в местах помеченных красным, т.е. на выходе BRAS. BRAS это та железка, где собственно проходит и обрабатывается абонентская сессия. Большинство абонентов получают тут «серый» IP-адрес. Такой адрес не маршрутизируется в Сети, он обязательно должен быть странслирован на сервере NAT (Network Address Translation) в «белый» IP-адрес. Т.о. атаковать «серые» адреса из Интернета затруднительно (не будем вдаваться в технические детали, те кому интересно спросят или погуглят), куда как проще атаковать «белые» адреса серверов NAT или даже пограничных маршрутизаторов.

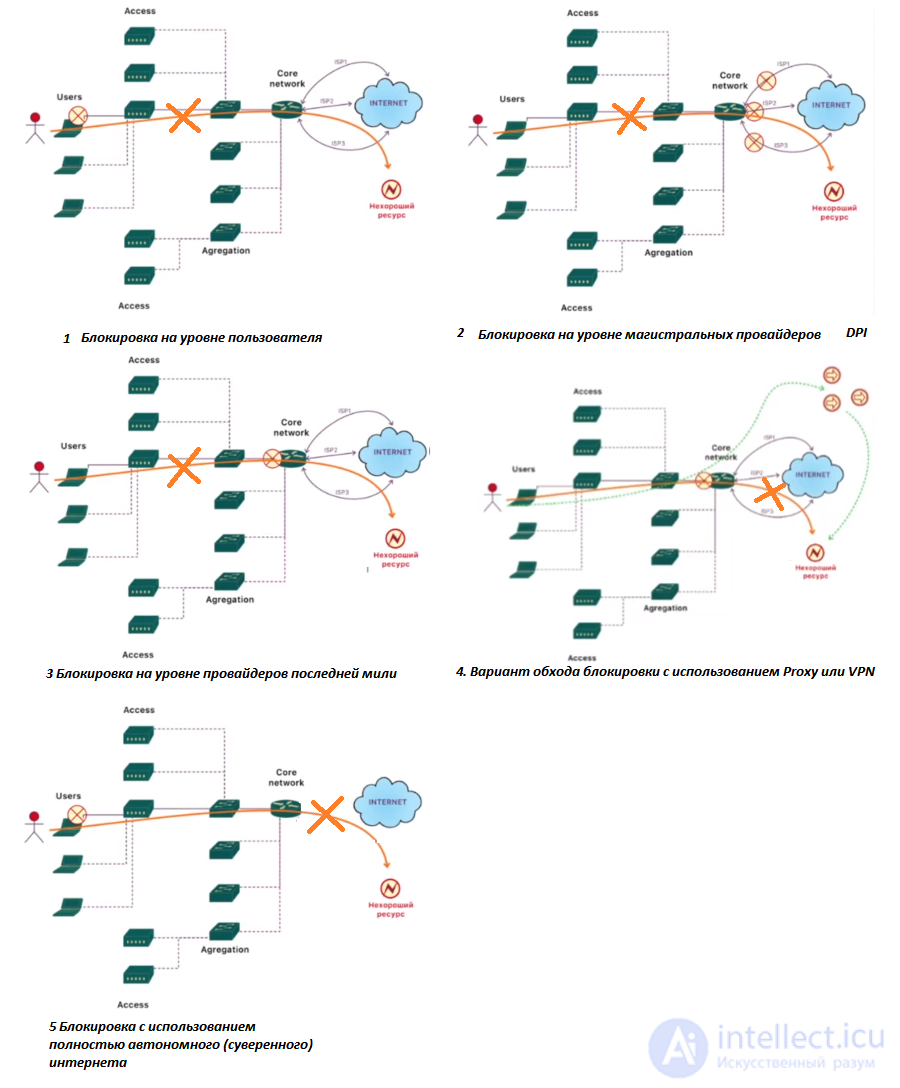

Существуют следующие способы блокировки интернет ресурсов и трафика

1. Блокировка на уровне пользователя (использование антивирусов, черных списков ип , специального DNS)

Группа индийских ученых опубликовала обзор современных методов интернет-блокировок, вводимых государственными органами, на примере собственной страны. Они изучили механизмы, которые применяют интернет-провайдеры для ограничения доступа к запрещенной информации, оценили их точность и возможности по обходу таких блоков. Мы представляем вашему вниманию главные тезисы этой работы.

В последние годы исследователи из разных стран провели множество исследований методов блокировок, которые применяют в считающихся «несвободными» странах – например, в Китае или Иране. Однако даже демократические государства, вроде Индии, в последние годы развернули масштабную инфраструктуру для осуществления цензуры в интернете.

В ходе исследования ученые составили список из 1200 потенциально заблокированных в стране сайтов. Данные собирали из открытых источников, вроде Citizen Lab или Herdict. Затем, был организован доступ в интернет с помощью девяти наиболее популярных интернет-провайдеров.

Для определения факта цензуры и блокировки сайта изначально использовался инструмент OONI.

Изначально исследователи собирались использовать популярный инструмент обнаружения цензуры под названием OONI. Однако уже в ходе эксперимента выяснилось, что он дает много ложных срабатываний – ручная проверка полученных результатов выявляла много неточностей.

Низкое качество определения цензуры может быть связано с устаревшими механизмами работы OONI. Так при обнаружении фильтрации DNS инструмент сравнивает IP-адресс заданного хоста, возвращаемый Google DNS (он считается неподцензурным), с IP-адресом, назначенным сайту интернет-провайдером.

Если адреса не совпадают, то OONI сигнализирует о наличии блокировки. Однако в реалиях современного интернета разные IP-адреса ни о чем не говорят и, например, могут быть свидетельством использования CDN-сетей.

Таким образом, исследователям пришлось написать собственные скрипты для выявления блокировок. Ниже – обзор популярных способов блокировки контента в интернете и анализ их эффективности в современных условиях.

Анализ показал, что во всех случаях блокировок различного типа, они осуществляются с помощью внедренных сетевых элементов. Исследователи назвали их middleboxes – они перехватывают пользовательский трафик, анализируют его, и в случае, если обнаруживают попытку соединения с запрещенным сайтом, встраивают в трафик специальные пакеты.

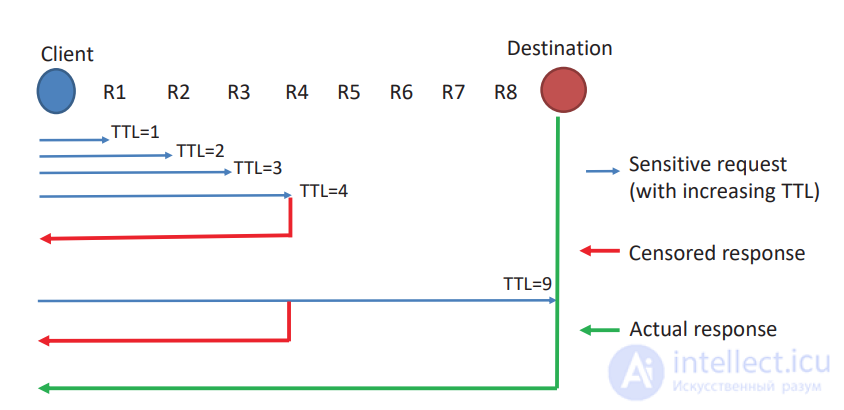

Для обнаружения middleboxes исследователи разработали собственный метод Iterative Network Tracing (INT), который использует принципы утилиты traceroute. Его суть сводится к отправке веб-запросов к заблокированным сайтом с увеличением значений TTL в IP-заголовках.

Механизм middlebox для перехвата данных

Процесс разрешения DNS – это главный шаг на пути к получению доступа к любому веб-сайту. Введенный пользователем URL сначала разрешается в связанный IP-адрес. При использовании блокировки DNS цензоры всегда вмешиваются именно на этом шаге – подконтрольный резолвер возвращает пользователю неверный IP-адрес, в итоге сайт просто не открывается (DNS poisoning).

Еще один способ блокировки – использование инъекций DNS – в этом случаей middlebox между клиентом и резолвером перехватывает DNS-запрос и отправляет собственный ответ, содержащий некорректный IP-адрес.

Для выявления блокировок DNS со стороны интернет-провайдеров, исследователи использовали TOR с выходными нодами в странах без цензуры – если с помощью него сайт открывается, а с помощью простого подключения через провайдера – нет, то имеет место факт блокировки.

После выявления сайтов, заблокированных по DNS, исследователи определяли способ блокировки.

Метод итеративной сетевой трассировки: клиент отправляет специальные запросы (DNS/HTTP GET), содержащий заблокированный сайт и постоянно увеличивающееся TTL

Блокировки с помощью фильтрации по заголовкам пакетов считаются популярным способом интернет-цензуры. В интернете можно найти немало исследований, авторы которых пытаются выявить именно такой способ блокировки сайтов.

В реальности же проблема в том, что такой способ легко перепутать с обычными системными сбоями, приводящими к затруднениям в работе сети и снижению ее пропускной способности. В отличие от блокировок по HTTP, при фильтрации TCP/IP пользователь не получает никаких оповещений о том, что нужный ему сайт заблокирован – он просто не открывается. Провести валидацию и отделить случаи блокировок от обычных сбоев и ошибок в работе сети очень трудно.

Тем не менее, исследователи попытались это сделать. Для этого использовалась процедура хендшейка. handshake-пакеты туннелировались через Tor с выходными нодами в странах без цензуры. В случае сайтов, с которыми удалось установить соединение с помощью Tor, процедура хендшейка осуществлялась еще пять раз подряд с задержкой в примерно две секунды. Если каждая из попыток оказывалась неудачной, с высокой долей вероятности речь шла о преднамеренной фильтрации.

В итоге для всех протестированных интернет-провайдеров такой метод блокировки не был обнаружен.

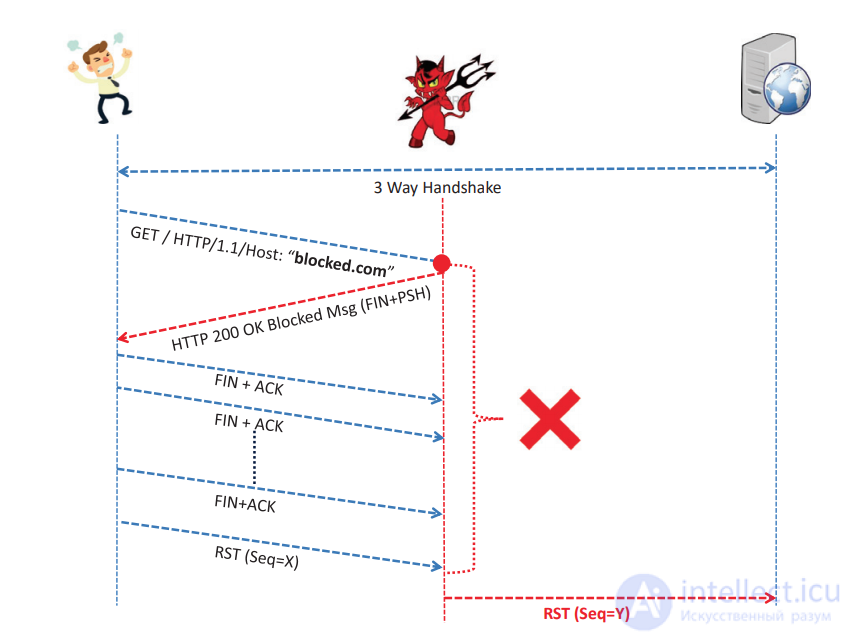

Зато в случае пяти из девяти провайдеров была обнаружена фильтрация HTTP. Этот метод подразумевает анализ содержимого HTTP-пакетов. Осуществить его можно с помощью тех самых промежуточных сетевых элементов (middleboxes).

Для выявления HTTP-фильтрации исследователи создали Tor-контуры, оканчивающиеся в странах без интернет цензуры. Затем они сравнивали контент, полученный в ответ на запросы к заблокированным сайтам, совершенные внутри страны и с помощью Tor.

Одной из первых задач было выявление момента, в котором происходит блокировка. К примеру, в случае некоторых провайдеров, после отправки запроса HTTP GET, в ответ приходил ответ HTTP 200 OK с установленным битом TCP FIN с уведомлением о блокировке — именно он заставляет браузер клиента прервать соединение с целевым сайтом. Однако после этого также приходил и пакет от сайта. В таких случаях было непонятно, что стало триггером блокировки – запрос клиента, или ответ сайта.

Выяснить это удалось с помощью простой манипуляции: в заголовке пакета HTTP в GET-запросе поле Host заменяли на HOST. Этого оказывалось достаточно, для того, чтобы заблокированный сайт начал открываться. Это доказывает, что цензоры проверяют лишь запросы клиента, а не ответы сервера.

Сначала кратко обсудим, как происходит блокировка, чтобы понимать полную картину.

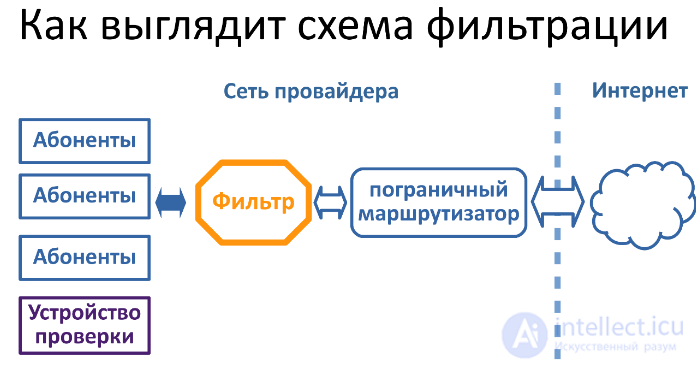

Важно понимать, что трафик фильтруется каждым провайдером. То есть не где-то на трансграничных маршрутизаторах или государственным фильтром, а каждый провайдер ставит себе фильтр между интернетом и абонентами в каждой своей подсети. На схеме выше устройство проверки рядом с абонентами, потому что оно изображает из себя абонента — это важно.

Провайдеры могут покупать фильтрованный трафик у вышестоящего провайдера. Но тут есть проблема — покупая трафик у вышестоящего провайдера, провайдер-покупатель не может определить техническая проблема или блокировка. Он не имеет никакого инструмента, потому что получает уже порезанный трафик, и это не очень хорошо сказывается на его бизнесе.

Либо можно использовать:

Там нет никакого рокетсайнс, и основные проблемы совсем не в том, чтобы написать программу.

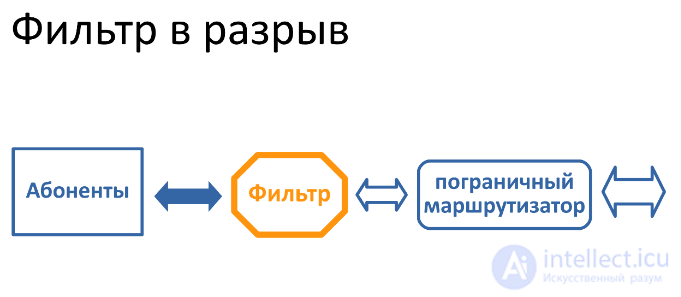

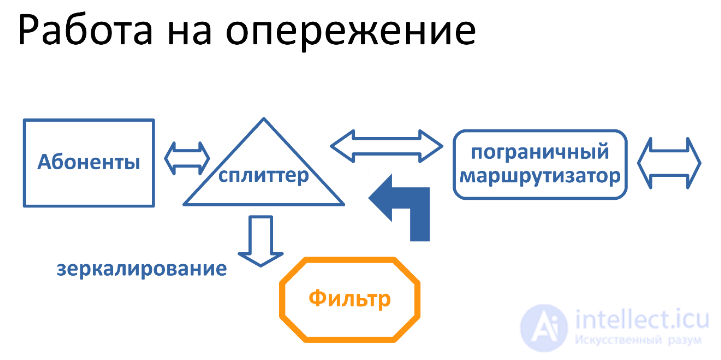

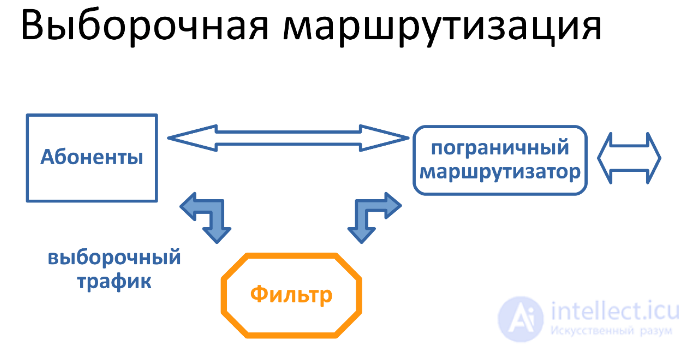

Есть следующие варианты реализации.

Например, у вас есть небольшой канал в 100 Гбит, вы поставили фильтр в разрыв.

Некоторые зеркалируют трафик, но с зеркалированием трафика проблема в том, что работает это как бы на опережение. То есть фильтр пытается ответить быстрее нормального ответа, соответственно, если фильтр начал тормозить, — штрафы (напомню, 50-100 тысяч рублей).

Выборочная маршрутизация — когда трафик на IP-адреса, среди которых может быть что-то из «выгрузки», проходит через отдельный фильтр.

К сожалению, точных цифр нет, но судя по косвенным признакам и тестам, это сейчас самый распространенный способ фильтрации трафика.

Выборочная маршрутизация может дополняться тем, что наборы IP-адресов для фильтрации агрегируются в большую сторону. То есть блокируется не просто несколько адресов, а вся сразу сеть /24 попадает на фильтр. Плюс у крупных провайдеров, например, в МТС, есть специальные службы безопасности, которые специально ищут блоки IP c риском, которые тоже попадают в фильтрацию.

Также выборочную маршрутизацию можно комбинировать с фильтрацией DNS-запросов.

«Ревизор» стоит за фильтром и полностью прикидывается абонентом. Но сам прибор ничего не делает, он получает задачи и отдает ответы в некий центр управления, т.е. это такой удаленный shell внутрь сети провайдера. Действует он очень похоже действует на RIPE Atlas.

Центр управления автоматизированной системы — это настоящий highload-сервис, потому что у нас 4 тысячи операторов связи, у них не по одной сети, а коробочка должна стоять в каждой сети. То есть не у каждого провайдера, а в каждой сети каждого провайдера. Соответственно, у центра управления есть определенные проблемы.

Проблемы проверки:

Методика отключения интернета схематично выглядит следующим образом. В каждой стране есть каналы, что выходят во внешний мир. В Беларуси первоначально точка обмена трафиком контролировалась «Белтелекомом», это оператор, полностью прозрачный для государства. Затем появился национальный центр обмена трафиком (НЦОТ), который выступает как специальная служба для контроля над интернетом. Именно НЦОТ закупил программно-аппаратные комплексы для анализа передаваемых пакетов, то есть перехвата трафика и определения его типов. Используя DPI, можно регулировать доступ к тем или иным сервисам.

В Беларуси для интернета бутылочным горлышком становится точка обмена трафиком. Все внешние каналы не только контролируются государством, но они также изначально ограничены по своей пропускной способности. Это намеренное действие, чтобы была возможность контролировать трафик, плюс никто из независимых игроков не допускается к созданию таких точек обмена трафиком. Опережая ваши вопросы, скажу, что в России подход к построению сети принципиально иной, это максимальное число точек обмена трафиком, множество каналов, и белорусский сценарий в нашей стране крайне маловероятен. Также не было ни одного примера отключения интернета со стороны государства из-за тех или иных действий. Во время массовых митингов неработающий интернет был таковым из-за нагрузок, но не желания его отключить со стороны властей. Мы видим принципиально разные подходы государств.

Так как от интернета сегодня зависит жизнь не только экономики, но и государства как такового, в Беларуси отключение не было тотальным. Сеть продолжала работать для ограниченного числа клиентов – правоохранительных органов, государственных чиновников, важных предприятий. НЦОТ отключил от сети всех остальных, причем это сделали для всех использующих протокол IPv6, также шел контроль передаваемой информации. Как следствие, использование VPN-клиентов, которые не добавили в список блокировки, позволяло обойти установленные ограничения.

Формально можно говорить о том, что не было физического отключения сети, просто интернет для большинства сильно ограничили в правах. И поэтому технические средства позволяли обойти эти ограничения, пробиться наружу.

Можно увидить как упал трафик YouTube для всей Беларуси. Он не сократился до нуля, то есть были те, кто пробивался к сервису, но их было значительно меньше, чем обычно.

Источник: transparencyreport.google.com

Примерно такая же ситуация была по всем остальным сервисам, исключений как таковых не было. И тут важно понимать одно правило, которое неизменно действует везде и всегда.

При умышленных блокировках интернета в первую очередь страдает связность сети, передать большие объемы данных почти невозможно. Как следствие, для пользователей под блокировками происходит деградация сетей и их возможностей. Например, передать видео в высоком разрешении будет сложно, загрузка будет постоянно обрываться. Те, кто блокирует интернет, зачастую используют анализ пакетов и обрывают сессии, в которых передается заметный объем данных, он устанавливается произвольно. Но сообщения в мессенджерах, почте и тому подобные коммуникации невозможно заблокировать. Слишком небольшой объем данных передается.

Только тотальное отключение сети может привести к тому, что она не будет работать, но это крайняя мера, на которую почти никто и никогда не идет. Интернет нужен всем, поэтому рассчитывайте, что он будет, так или иначе, работать. Вопрос, как пробиться наружу и обойти блокировки.

Для преодоления цензуры в Интернете пользователи используют возможность доступа к заблокированным ресурсам через другие разрешенные ресурсы. Такими ресурсами являются: веб-прокси, прокси-сервер, анонимные сети, веб-сервисы перевода содержимого веб-страниц по указанию адреса страницы (например: Google Translate).

Программное обеспечение, устанавливаемое на веб-сервере, которое при помощи веб-интерфейса позволяет получать доступ к введенным адресам веб-страниц. Загрузка указанных веб-адресов производится от лица веб-сервера, тем самым обеспечивая анонимность доступа для пользователей Интернета. Использование веб-прокси не требует каких-либо изменений в настройках сетевых подключений, что позволяет его использовать в локальных сетях, где доступ в Интернет обеспечивается через ограничения прокси-сервера. Однако практически все прокси и веб-прокси-серверы ведут журналы доступа посетителей, что не гарантирует анонимности.

Прокси-сервер позволяет предоставлять доступ IP-адресов одной подсети к другой, используя IP-переадресацию. Прокси-сервер в большинстве случаев — программное обеспечение, работающее по одному из следующих протоколов: HTTP, HTTPS, Socks 4/5 и др.. Это программное обеспечение работает как интерфейс на одном из локальных портов, тем самым обеспечивая доступ к собственной системе переадресации для пользователей локальной сети. Прокси-сервер не всегда обеспечивает анонимность и может быть недоступен из других локальных сетей.

Типы прокси-серверов:

Прокси-сервер может быть публичным и приватным. Публичный прокси-сервер доступен всем пользователям подсети прокси-сервера без процесса аутентификации, а приватный прокси-сервер доступен только определенным пользователям, чаще всего для заданных MAC-адресов или после прохождения авторизации с помощью логина и пароля.

Почти все популярные страницы оказываются сохраненными в Архиве интернета. Добавив к URL https://web.archive.org/web/*/ слева, можно посмотреть сохраненные версии.

Анонимная сеть — компьютерная сеть, созданная для обеспечения анонимности в сети Интернет, использующая структуру и технологии глобальной сети. Многоуровневое шифрование и распределенный характер анонимных сетей, устраняя единую точку отказа и единый вектор атак, позволяют сделать перехват трафика или даже взлом части узлов сети не фатальным событием. Как правило, для подключения к анонимным сетям необходимо установить на компьютере пользователя специальное программное обеспечение, но в некоторых случаях (Psiphon, Veiled) этого не требуется. Наиболее распространенными примерами таких сетей являются одноранговые Freenet и I2P (Invisible Internet Project), а также гибридная TOR (The Onion Router). Главными недостатками анонимных сетей являются увеличение времени отклика, снижение скорости и возрастание объемов сетевого трафика.

Современные онлайн-переводчики, такие как Google Translate, позволяют переводить содержимое веб-страниц по указанному веб-адресу. Так как указываемый веб-адрес для перевода загружается на веб-сервер переводчика, пользователь может получить содержимое заблокированной внутри его сети веб-страницы. Для использования этого метода необходим доступ к страницам онлайн-переводчика. Ограничением является невозможность авторизации на удаленном веб-сервере. Данный метод подходит только для получения заблокированной текстовой информации.

Еще одним способом получения заблокированной текстовой информации являются RSS-агрегаторы. Почти все основные СМИ транслируют RSS-ленты новостей, которые могут быть загружены в онлайновый RSS-агрегатор (см. Список RSS-агрегаторов). Так как веб-агрегатор загружает указанные ленты новостей к себе на сервер перед тем, как их отобразить пользователю, для получения заблокированных СМИ необходимо иметь доступ к этому веб-агрегатору и знать сетевой адрес новостной ленты.

Одним из старейших способов получения содержимого веб-страниц является интернет-шлюзы — «интернет на почту». Для получения содержимого какой-либо заблокированной страницы необходимо отправить ее веб-адрес на адрес электронной почты такого шлюза. В ответ на указанный обратный адрес придет письмо, содержащее указанную веб-страницу. Для использования данного сервиса необходим лишь доступ к электронной почте. Примеры таких служб: Web4W3, ERC Web-to-Email и www4mail.

Еще одним известным способом тайной электронной переписки является использование анонимных ремейлеров.

По сообщению электронного издания Reuters, правительство США тестирует и планирует внедрять технологию «Feed Over Email» (FOE), которая будет использоваться для доставки веб-контента через электронную почту в страны, где применяется «жесткая» интернет-цензура. К таким странам были отнесены: Китай, Иран, Мьянма, Таджикистан, Узбекистан и Вьетнам[11].

В основе метода является построение туннеля (обычно шифрованного) между двумя сетями, двумя компьютерами или компьютером и сетью. Туннелирование обычно происходит на 2-4 уровнях TCP/IP. Туннелирование на третьем или втором уровне обычно называют VPN, на 4-м — «проброс портов» (обычно осуществляется с использованием SSH).

VPN (Virtual Private Network — виртуальная частная сеть) — это логическая сеть, которая создается поверх какой-либо другой сети, включая Интернет. VPN обеспечивает защищенный туннель, который устанавливается между компьютером пользователя и специальным сервером. При работе с VPN весь трафик передается в виде зашифрованных GRE-пакетов как от пользователя к серверу, так и обратно. Сервер выступает в роли прозрачного прокси для всех интернет-протоколов. Таким образом, на смену IP-адреса, выданного провайдером, придет адрес используемого VPN-сервиса. VPN выгодно отличается от других способов достижения анонимности наличием полного шифрования от клиента до сервера, ведь при использовании прокси-серверов или SOCKS пользователь не застрахован от перехвата пакетов по пути от своего провайдера до сервера, которому доверена анонимность, поскольку запросы, E-Mail и сообщения Instant messaging идут в незашифрованном виде и все его действия могут быть занесены в логи локальной сети или провайдера. Недостатками VPN являются задержка на первом хопе, равная задержке между компьютером пользователя и VPN-сервером, а также понижение скорости за счет инкапсуляции и избыточного кодирования. Кроме того, алгоритм шифрования VPN может потребовать апгрейда ОС, многие из которых поддерживают по умолчанию лишь 40- и 56-битное шифрование, которое не может считаться надежным. Примерами анонимных VPN-сервисов могут служить IPREDator[en] (англ.), Anonymizer[en] (англ.), LogMeIn (англ.), Relakks, CyberGhost, FastestVPN, Ivacy, PureVPN, а также Hamachi[12], Hotspot Shield и специальные решения OpenVPN.

В настоящее время данный метод неприменим в сетях некоторых Интернет-провайдеров. В частности, в связи с исчерпанием пространства глобально маршрутизируемых адресов IPv4 компания МГТС 7 декабря 2012 года переместила часть абонентов за NAT, не пропускающий пакеты протокола GRE, что не позволяет подключиться к VPN-сервисам на основе этого протокола[13]. Впрочем, бывает VPN over SSL, как пример SSTP[en]. Поддерживается в windows vista SP1 и выше, Linux’ом и рядом оборудования, в частности Mikrotik-ом. wiki.mikrotik.com. Дата обращения: 19 июля 2020..

Передаваемые данные меняются настолько, чтобы блокирующие устройства DPI или фильтрующий прокси не препятствовали обмену данными с сервером.

Подключение к провайдерам, дающим IPv6-адрес, либо использование технологии 6to4 также может помочь, так как технологии фильтрации в основном рассчитаны на IPv4.

Существует методы, которые позволяют обойти цензуру. Они различаются по таким показателям, как

Цензоры могут блокировать определенные доменные имена, используя перехват DNS или фильтрацию URL. Поэтому сайты иногда могут доступны по альтернативным ссылкам, которые не могут быть заблокированы.

Некоторые веб-сайты могут предлагать один и тот же контент на нескольких страницах или на нескольких доменных именах. Например, русская Википедия доступна по адресу https://ru.wikipedia.org/ , а мобильная версия — по адресу https://ru.m.wikipedia.org/.

Также иногда возможно получить доступ к сайту напрямую через его IP-адрес . Использование альтернативных DNS-серверов может помочь обойти блокировку на основе DNS.

Цензоры могут блокировать определенные IP-адреса. В зависимости от того, как реализована фильтрация, может быть возможно использовать тот же IP-адрес другим способом.[13] Например, следующие URL-адреса ведут на одну и ту же страницу (хотя не все браузеры их распознают): http://208.80.152.2 (десятичный адрес с точками), http://3494942722 (десятичный адрес), http: //0320.0120.0230.02 (восьмеричный с точками), http: // 0xd0509802 (шестнадцатеричный) и http: //0xd0.0x50.0x98.0x2 (шестнадцатеричный с точками).

Кэшированные страницы. Некоторые поисковые системы хранят копии ранее проиндексированных веб-страниц в кэше. Они часто хранятся поисковиком и не могут быть заблокированы. Например, Google разрешает извлечение

продолжение следует...

Часть 1 Способы блокировки и цензуры интернета государствами и способы обхода, побочные проблемы

Часть 2 Использование инструментов обхода - Способы блокировки и цензуры интернета государствами

Исследование, описанное в статье про способы блокировки интернета, подчеркивает ее значимость в современном мире. Надеюсь, что теперь ты понял что такое способы блокировки интернета, блокировка интернета, цензура интернета, способы обхода блокировок, побочные проблемы блокировки интернета и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Вредоносное ПО и защита информации

Ответы на вопросы для самопроверки пишите в комментариях, мы проверим, или же задавайте свой вопрос по данной теме.

Комментарии

Оставить комментарий

Информационная безопасность, Вредоносное ПО и защита информации

Термины: Информационная безопасность, Вредоносное ПО и защита информации