Лекция

Привет, Вы узнаете о том , что такое аутентификация, Разберем основные их виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое аутентификация, парольная аутентификация , настоятельно рекомендую прочитать все из категории Криптография и криптоанализ, Стеганография и Стегоанализ.

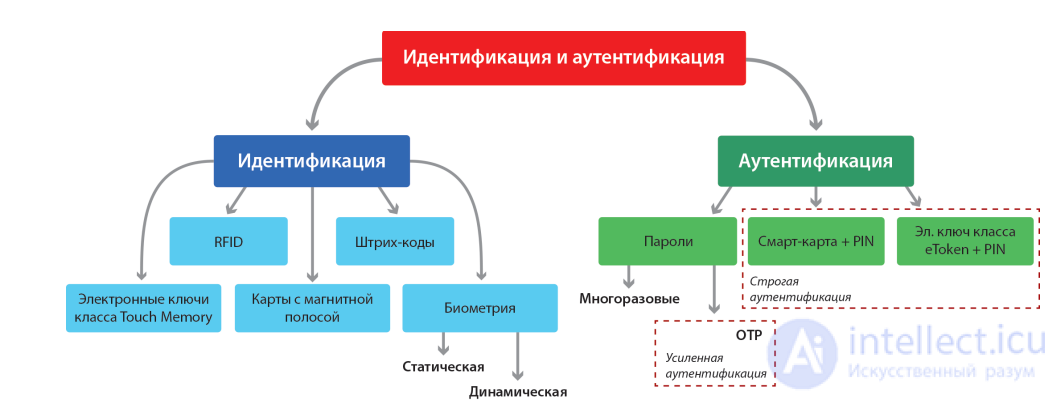

аутентификация – метод доказательства пользователем того, что он действительно является тем, за кого себя выдает. Процедуру аутентификации необходимо отличать от идентификации, которая подразумевает только предъявление пользователем своего имени - идентификатора. В аутентификации участвуют две стороны – одна сторона (клиент) доказывает свою аутентичность, другая (сервер аутентификации) – принимает доказательства и выносит решение. В качестве доказательства аутентичности могут выступать:

- нечто, что аутентифицируемый знает (пароль, ключ и т.п.);

- нечто, чем аутентифицируемый владеет (электронная магнитная карта);

- нечто, что является его частью (биометрические параметры).

Рисунок Классификация средств ИА с точки зрения применяемых технологий

Простота реализации и логическая ясность принципов функционирования делают системы парольной аутентификации самыми популярными. И хотя существует множество угроз данной схеме авторизации (подбор пароля, анализ трафика, повторное воспроизведение запроса на аутентификацию), она используется в большинстве информационных систем, а задачи защиты от перечисленных угроз решаются обычно комплексом мер, одно из центральных мест в которых занимает криптографическая защита.

В настоящее время используются два основных метода аутентификации пользователей:

- с однонаправленной передачей информации от клиента к серверу аутентификации;

- технология «запрос-ответ»

Однонаправленная схема предполагает передачу от клиента серверу своего идентификатора и пароля, которые проверяются сервером по имеющейся у него базе данных, и по результатам сравнения принимается решение о личности клиента. Чтобы противодействовать пассивному перехвату пароля при передаче по сети, применяется хэширование пароля. Схема однонаправленной аутентификации представлена на рис.3.1.

Рис.3.1. Схема однонаправленной аутентификации

Перехватив запрос при передаче его по сети, злоумышленник не сможет воспользоваться им для получения пароля пользователя для последующей аутентификации от имени пользователя с идентификатором id, поскольку пароль передается в захэшированном виде q’, а обратить операцию хэширования невозможно.

Приведенная на рис.3.1 схема неспособна противостоять атаке несанкционированного воспроизведения, когда злоумышленник, перехватив сетевой трафик сеанса аутентификационной связи легального пользователя, позднее в точности воспроизводит его, и таким образом получает доступ к ресурсам. Для противостояния атаке подобного рода в запрос вносятся временные метки, либо некоторые одноразовые числа, которые по договоренности сторон могут быть использованы только однажды. Схема аутентификации с одноразовыми числами представлена на рис.3.2. Дополнительный параметр t в этой схеме является либо случайным числом, генерируемым для каждого запроса на аутентификацию, либо одноразовым числом из набора, заранее оговоренного обеими сторонами. При использовании этой схемы злоумышленник не сможет повторно воспроизвести ранее сохраненный им запрос на аутентификацию легального пользователя, поскольку в нем использовано значение t, которое считается уже использованным, и сервер отвергнет повторный запрос.

Рис.3.2. Схема аутентификации c защитой от несанкционированного воспроизведения

Очевидным требованием к подобной системе аутентификация является наличие на стороне сервера базы данных, в которой бы сохранялись уже использованные значения t. Об этом говорит сайт https://intellect.icu . Если в качестве t используется временная метка, то на систему аутентификации накладываются дополнительные требования по временной синхронизации вычислительных средств клиента и сервера. Развитием подобных схем аутентификации стала схема «запрос-ответ». В этой схеме в ответ на запрос клиента на аутентификацию сервер высылает ему некоторое случайное или псевдослучайное число (challenge), клиент должен выполнить некоторое криптографическое действие (блочное шифрование, хэширование) над объединением парольной фразы и присланным сервером числом. Результат этого действия высылается серверу, который, выполнив аналогичные действия с challenge и хранящимся у него паролем клиента, сравнивает результат с присланным пользователем значением и принимает решение об аутентификации. Схема аутентификации «запрос-ответ» приведена на рис.3.3. Схема «запрос-ответ» также защищает от несанкционированного воспроизведения, поскольку для каждого сеанса аутентификации сервер генерирует уникальный challenge.

Рис.3.3. Схема аутентификации c защитой от несанкционированного воспроизведения

Говоря о парольной аутентификации, необходимо сказать несколько слов о качестве применяемых парольных фраз. Для того чтобы система аутентификации была защищена от атак типа угадывания или перебора паролей, необходимо, чтобы длина пароля и его семантическая наполненность максимально противостояли такого рода атакам. Типовые ошибки при выборе пароля:

Исходя из этого перечня, идеальным можно было бы назвать пароль длиной в несколько десятков символов, представляющий собой нечитаемую фразу с как можно большим набором используемых символов. Однако, практическое использование такого пароля сопряжено с другими проблемами, так как пользователь будет не в состоянии его запомнить, он будет вынужден хранить его в открытом виде на бумажном или магнитном носителе, что является предпосылкой хищения пароля.

Как еще одну угрозу парольной аутентификации можно назвать применяемые злоумышленниками методы социальной инженерии, когда для раскрытия пароля используются методы социальной коммуникации (например, звонок от имени системного администратора с просьбой назвать свой пароль).

Для практического применения рассмотренных принципов и алгоритмов парольной аутентификации в настоящее время разработано множество протоколов аутентификации. Рассмотрим самые популярные.

Протокол аутентификации PAP (Password Authentification Protocol) - наиболее простой протокол проверки подлинности для подключений по протоколу PPP. Имя пользователя и пароль запрашиваются удаленным сервером доступа и возвращаются клиентом удаленного доступа в обычном текстовом формате.

Протокол аутентификации CHAP (Challenge Handshake Authentification Protocol) использует схему проверки подлинности типа "запрос-ответ" для подключений по протоколу PPP. Описан в спецификации RFC 1994, использует необратимое шифрование по промышленному стандарту MD5 для хеширования ответа на запрос, выданный сервером удаленного доступа. Может использоваться также для периодического подтверждения подлинности субъекта в рамках уже установленного соединения.

Протокол аутентификации EAP (Extensible Authentication Protocol)- расширение протокола PPP, обеспечивающее проверку подлинности удаленных пользователей при помощи специальных устройств. Предусмотрена поддержка набора схем проверки подлинности. Эти схемы включают генераторы кода доступа, удаленное подключение, протокол Kerberos V5, одноразовые пароли, проверку подлинности на основе открытых ключей с использованием смарт-карт, сертификаты и другое. EAP работает с удаленными клиентами, а также с клиентами PPTP и L2TP.

Протокол Kerberos представляет собой набор методов идентификации и проверки истинности партнеров по обмену информацией (рабочих станций, пользователей или серверов) в открытой (незащищенной) сети. Протокол предполагает взаимодействие двух участников А и В посредством сервера, которому они оба доверяют и имеют с ним секретные долговременные ключи.

Базовый протокол Kerberos предполагает взаимодействие следующих участников: клиента А, проверяющей стороны В и доверенного сервера Т (сервер аутентификации Kerberos). В начале работы А и В не имеют общего секрета в виде ключа шифрования, в то время как Т имеет общий секрет с каждым из них в виде базы данных клиентов и их секретных ключей. Протокол Kerberos решает следующие задачи: проверку подлинности клиента А (возможна также взаимная аутентификация), обмен временным сеансовым ключом шифрования.

Рис.3.4. Схема общего протокола Kerberos

Работа протокола происходит следующим образом. А запрашивает у Т необходимые данные, называемые удостоверением и позволяющие В проверить подлинность А. Т выступает здесь в роли центра распространения ключей (key distribution center, KDC) и передает А зашифрованный его секретным ключом сеансовый ключ и билет (ticket), зашифрованный ключом В. Этот билет, который впоследствии А передает В, содержит сеансовый ключ и данные об А, что позволяет В осуществить проверку подлинности А. Для предотвращения атаки несанкционированного воспроизведения А передает вместе с билетом сообщение (аутентификатор), содержащее отметку о текущем времени и зашифрованное сеансовым ключом. Работа базового протокола Kerberos поясняется схемой на рис. 3.4., в котором приняты следующие обозначения:

Е – симметричный алгоритм шифрования (DES);

NA –текущее время, устанавливаемое А;

ТА – временная метка согласно локальным часам А;

k – сеансовый ключ взаимодействия А и В, генерируемый Т;

L – срок действия сеансового ключа;

КAТ, КBТ – секретные ключи шифрования А-Т и В-Т;

ticket- билет, например ticketB=EKBT(k,A,L);

auth – аутентификатор, например, аутентификатор А Ek(A,TA).

Пользователь А посылает серверу T данные для получения сеансового ключа с В в сообщении (1). Сервер T генерирует сеансовый ключ k, определяет время его жизни L , шифрует их на ключе KАT , а также формирует билет ticketB, используя секретный ключ KBT и передает эту информацию пользователю в сообщении (2). Пользователь А, получив сообщение (2), расшифровывает его первую часть своим ключом KАT , извлекает сеансовый ключ и с его помощью формирует аутентификатор auth, который вместе с билетом передает B в сообщении (3). В получает сообщение (3), расшифровывает билет при помощи KBT , получает k и расшифровывает аутентификатор. При этом B должен проверить чтобы:

а) совпали значения идентификатора А в билете и аутентификаторе;

б) была правильной временная метка TA в аутентификаторе;

в) текущее время В находилось в интервале времени жизни L, указанного в билете.

Если все проверки пройдены, то В объявляет, что А успешно прошел процесс аутентификации, и высылает A зашифрованное на сеансовом ключе значение TA. в сообщении (4). Полученное от В значение ТА пользователь сравнивает с посланным в аутентификаторе. Если они совпадают – пользователь А может в свою очередь аутентифицировать В.

В полной версии протокола Kerberos в отличие от базовой используеюся серверы двух уровней. Первый сервер называется сервером аутентификации. Он формирует билеты большого срока действия, которые называются билеты на получение билетов (ticket granting ticker, TGT). Второй тип серверов (серверы выдачи билетов) по получении TGT генерируют билеты другого типа – билеты на ресурс (resource ticket ,RT), которые непосредственно используются для аутентификации. Использование такой схемы позволяет существенно разгрузить сервер аутентификации при наличии множества пользователей в системе, но при этом сохранить централизованный принцип управления процедурой аутентификации.

В операционной системе Microsoft Windows 2000 аутентификация пользователей производится с помощью протокола Kerberos версии 5, дополненного расширениями, связанными с инфраструктурой открытых ключей. Первоначальная проверка пользователя производится в рамках процесса Winlogon, которая обеспечивает единую регистрацию пользователей в системе. Центр распределения ключей Kerberos интегрирован с другими службами безопасности Windows 2000, установленными на контроллере домена.

В заключение, эта статья об аутентификация подчеркивает важность того что вы тут, расширяете ваше сознание, знания, навыки и умения. Надеюсь, что теперь ты понял что такое аутентификация, парольная аутентификация и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ

Комментарии

Оставить комментарий

Криптография и криптоанализ, Стеганография и Стегоанализ

Термины: Криптография и криптоанализ, Стеганография и Стегоанализ