Практика

Стандартный метод аутентификации пользователя на сервере Unix (будь то Linux или FreeBSD) при доступе через SSH - это использование логина и пароля локального пользователя удаленной машины. Однако существует еще как минимум один метод - это использование связки открытого и закрытого ключей плюс кодовая фраза.

В этой заметке мы рассмотрим использование данного метода совместно с самой распространенной утилитой для работы по SSH: PuTTY.

Такой метод несколько менее удобен - ведь для доступа будет необходим файл ключа на компьютере, с которого выполняется подключение. Однако он и более безопасный - теперь недостаточно знать логин пользователя, нужно так-же еще иметь ключ-файл и знать кодовую фразу этого ключ-файла.

Скачиваем

Для генерации ключей нам понадобится утилита PuTTYgen. Скачать можно с сайте PuTTY:

1) После скачивания запускаем ее.

2) Убеждаемся, что выбор типа ключа стоит на "SSH-2 RSA"

3) Нажимаем "Generate"

4) Двигаем мышью до тех пор, пока не заполнится прогресс-бар.

5) В поле "Key comment" напишите описание ключа, которое будет отображаться во время аутентификации (например, "Myuser Key").

6) В поле "Key passphrase" вводим кодовую фразу (она будет запрашиваться у Вас при подключении), а в поле "Confirm passphrase" введите подтверждение этой фразы (ее же заново).

7) Теперь жмем на "Save public key" и "Save private key" - сохраняем, соответственно, публичный и закрытый ключи.

Для примера - пусть публичный (открытый) ключ мы назвали "public.key", а закрытый - "private.ppk".

8) Теперь копируем файл "public.key" (публичный, открытый ключ) на сервер, к которому Вы будете подключаться. Для этого можно воспользоваться утилитой WinSCP.

9) Теперь отрываем терминал сервер (пока обычным методом) и выполняем следующую команду:

Где вместо "/path/to/public.key" укажите полный путь к залитому файлу public.key, а вместо "/home/myuser/" укажите путь к домашней директории пользователя, для которого выполняется создание ключа.

Подключаемся

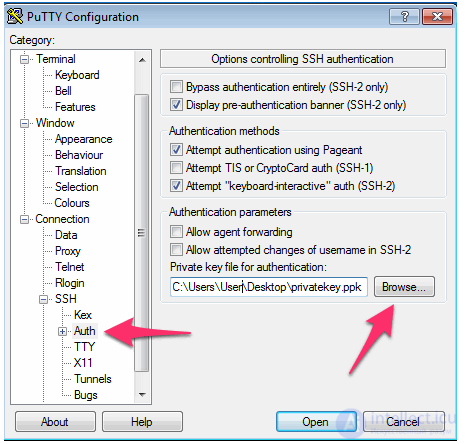

Открываем PuTTY, в левой части переходим:

Connections -> SSH -> Auth

Находим строку "Private key file for authentication" и нажимаем на "Browse". Находим наш файл "private.ppk" и указываем его.

Теперь в основной вкладке, как обычно, указываем IP адрес нашего сервера и подклчюаемся. Нас спросят логин (как обычно) и, т.к. мы подкатили ключ-файл - кодовую фразу для этого ключа.

После того, как Вы верно введете эту кодовую фразу - демон SSH Вас пропустит на сервер.

Сохраняем настройки

Но ведь неудобно каждый раз лезть в настройки Auth и указывать ключ-файл. Выйти из положения можно сохранив настройки в основной вкладке.

Например, введите IP адрес сервера, укажите во вкладке Auth ключ-файл и, вернувшись обратно на основную вкладку введите название конфигурации (например, "MyServer1") и нажмите на "Save".

Комментарии

Оставить комментарий

Компьютерные сети

Термины: Компьютерные сети