1. Сов. переходный смотрите недовёрстывать

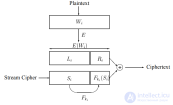

... . хранилищ данных Данные пользователей хранятся на удаленных ресурсах , которые могут быть недоверенными . (или «полудоверенными »;, англ semitrusted ) Для обеспечения приватности в этом случае, к данным применяется шифрование . Однако ... (Шифры в криптографии)

... . хранилищ данных Данные пользователей хранятся на удаленных ресурсах , которые могут быть недоверенными . (или «полудоверенными »;, англ semitrusted ) Для обеспечения приватности в этом случае, к данным применяется шифрование . Однако ... (Шифры в криптографии)

... .DACL ВWindows Vista иболее поздних определены 5 уровней целостности .IL : Недоверенный (SID : 16 - ,.Низкий (SID : 16 - ,.Средний (SID : 16 - ,.Высокий (SID ... ... , ориентированные наработу в.Интернете , офисные приложения , которые используются дляоткрытия документов , полученных изнедоверенных .источников итд ) Процессы снизким уровнем целостности имеют меньший доступ (ограничены права ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... .DACL ВWindows Vista иболее поздних определены 5 уровней целостности .IL : Недоверенный (SID : 16 - ,.Низкий (SID : 16 - ,.Средний (SID : 16 - ,.Высокий (SID ... ... , ориентированные наработу в.Интернете , офисные приложения , которые используются дляоткрытия документов , полученных изнедоверенных .источников итд ) Процессы снизким уровнем целостности имеют меньший доступ (ограничены права ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... данными ). Статические анализаторы работают похожим образом : помечают данные , которые поступают из. недоверенного источника , отслеживаются все манипуляции с данными и пытаются определить ,.попадают ли данные в критичные ... ... переменных . окружения , критичных таблиц базы данных , критичных файлов , данные поступают в.недоверенный источник , например генерируемую Это может означать потенциальную утечку критичной информации ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... данными ). Статические анализаторы работают похожим образом : помечают данные , которые поступают из. недоверенного источника , отслеживаются все манипуляции с данными и пытаются определить ,.попадают ли данные в критичные ... ... переменных . окружения , критичных таблиц базы данных , критичных файлов , данные поступают в.недоверенный источник , например генерируемую Это может означать потенциальную утечку критичной информации ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... мобильного телефона ,.адресу электронной почты ), стандартной идентификации (предъявление СКП , выданного недоверенным УЦ , или личная явка заявителя в центр регистрации УЦ ) и. усиленной идентификации (рис ... (Информатика)

... мобильного телефона ,.адресу электронной почты ), стандартной идентификации (предъявление СКП , выданного недоверенным УЦ , или личная явка заявителя в центр регистрации УЦ ) и. усиленной идентификации (рис ... (Информатика)

... исследовали проблему обеспечения секретности и целостности при использовании . ненадежного файла сервер или внешняя недоверенная память [5 , 12 , 1 , Но насколько . как мы знаем , никакая предыдущая ... (Шифры в криптографии)

... исследовали проблему обеспечения секретности и целостности при использовании . ненадежного файла сервер или внешняя недоверенная память [5 , 12 , 1 , Но насколько . как мы знаем , никакая предыдущая ... (Шифры в криптографии)

Комментарии

Оставить комментарий