употребляются с усилительным значением исчерпывающей полноты чего -либо , полного охвата чем -либо

{Оксана} обвела нас всех долгим взглядом, всех до одного. Горбатов, Мы и радист Вовнич.

Серые глаза ее были равнодушны ко всему на свете. А. Н. Толстой, Восемнадцатый год.

В дни сплава {по воде} железа всё и вся на заводах приходит в волнение. М. Павлов, Воспоминания металлурга.

Беспрестанно по комнатам {отеля} проходят испанцы, американцы ---. Французы, по обыкновению, кланяются всем и каждому. И. Гончаров, Фрегат «Паллада».

... параллельно сразу по всем векторам связи ск детекторов данного набора Для каждого детектора выполняется скалярное умножение F на с При этом каждый детектор характеризуется определенным уровнем ... ... на константный экран ,. представляет собой так называемый аконстантный экран ,. формирующий матрицу возбуждений Каждый элемент аконстантного экрана связан со всеми инвариантными детекторами единичной матрицей связей ... (Нейробионика)

... параллельно сразу по всем векторам связи ск детекторов данного набора Для каждого детектора выполняется скалярное умножение F на с При этом каждый детектор характеризуется определенным уровнем ... ... на константный экран ,. представляет собой так называемый аконстантный экран ,. формирующий матрицу возбуждений Каждый элемент аконстантного экрана связан со всеми инвариантными детекторами единичной матрицей связей ... (Нейробионика)

... от четырех . до семи человек (в идеале пять ). Раздайте всем список клише , чтобы каждый участник Предложите членам группы добавлять в этот список свои собственные клише . Примерный ... ... , то. они должны сообщить о них Связи передают ценность решений (процессов ) остальной части организации и всем . заинтересованных сторонам См ... (Методы творчества)

... от четырех . до семи человек (в идеале пять ). Раздайте всем список клише , чтобы каждый участник Предложите членам группы добавлять в этот список свои собственные клише . Примерный ... ... , то. они должны сообщить о них Связи передают ценность решений (процессов ) остальной части организации и всем . заинтересованных сторонам См ... (Методы творчества)

... преждевременногог замыкания контура . Текущая Нижняя граница =101 Найдем минимальные элементы в каждой строке и затем вычтем его. из остальных элементов строки (минимальные элементы записаны напротив ... ... контура . После того, как ранг матрицы становится равным двум мы получаем . нули в каждой ее строке и столбце (добавив как и.ранее вычтеные элементы матрицы к нижней границе ), и добавляем ... (Алгоритмы и теория алгоритмов)

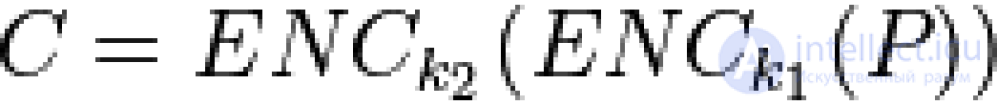

... ключей (простой перебор ) потребует . 2 k · j попыток , если j шифрований использовалось с разными .ключами в каждом шифровании , где каждый ключ имеет длину k бит . MITM или MD-MITM улучшают эту производительность ... ... наборе 2 Для каждого возможного предположения о промежуточном состоянии вычислите следующее :а.) ∀ ∈ и для каждого совпадения между этим и множеством проверьте также ., он совпадает с , сохранить и в новом наборе б) ∀ ∈ и для каждого ... (Криптоанализ, Виды уязвимости и защита Информации )

... ключей (простой перебор ) потребует . 2 k · j попыток , если j шифрований использовалось с разными .ключами в каждом шифровании , где каждый ключ имеет длину k бит . MITM или MD-MITM улучшают эту производительность ... ... наборе 2 Для каждого возможного предположения о промежуточном состоянии вычислите следующее :а.) ∀ ∈ и для каждого совпадения между этим и множеством проверьте также ., он совпадает с , сохранить и в новом наборе б) ∀ ∈ и для каждого ... (Криптоанализ, Виды уязвимости и защита Информации )

... является протокол работы информационных систем Однако для анализа может быть использован не каждый протокол Нужно , чтобы в нем была информация , достаточная для применения методов . Process ... ... процесса Это позволяет корректно определить циклы Шаг Построение графа зависимостей со всеми задачами , находящимися в протоколе . Здесь необходимо более детально рассмотреть , как устанавливается отношение ... (Интеллектуальный анализ данных)

... является протокол работы информационных систем Однако для анализа может быть использован не каждый протокол Нужно , чтобы в нем была информация , достаточная для применения методов . Process ... ... процесса Это позволяет корректно определить циклы Шаг Построение графа зависимостей со всеми задачами , находящимися в протоколе . Здесь необходимо более детально рассмотреть , как устанавливается отношение ... (Интеллектуальный анализ данных)

... - 5 модификаций предметов Всем детям поочередно показывается 5 плоских коробок , в каждой из. которых находится по одному (из образцу деталей После рассмотрения образцов и их ощупывания дается ... ... частично (по 3-4 успешных . выполнений ) все дети за среднее время 2 минуты каждый В старшей группе все дети выполнили задания в среднем за. 1 ,5 минуты ... (Психолингвистика)

... - 5 модификаций предметов Всем детям поочередно показывается 5 плоских коробок , в каждой из. которых находится по одному (из образцу деталей После рассмотрения образцов и их ощупывания дается ... ... частично (по 3-4 успешных . выполнений ) все дети за среднее время 2 минуты каждый В старшей группе все дети выполнили задания в среднем за. 1 ,5 минуты ... (Психолингвистика)

Комментарии

Оставить комментарий