1. прилагательное Оставшийся без использования, применения.

... уровне O(n) элементов Снова лирическое отступление : Легко заметить , что у нас остается много . неиспользованных элементов массива Не стоит ли по-другому хранить таблицу дабы не тратить ... ... память . впустую Оценим количество незадействованной памяти в нашей реализации На ряду неиспользованных элементов - - Значит , всего неиспользованными остается . Σ( - = O() = O(n), т е в любом случае понадобится порядка O(nlogn ) - O(n) = O.(nlogn ... (Структуры данных)

... уровне O(n) элементов Снова лирическое отступление : Легко заметить , что у нас остается много . неиспользованных элементов массива Не стоит ли по-другому хранить таблицу дабы не тратить ... ... память . впустую Оценим количество незадействованной памяти в нашей реализации На ряду неиспользованных элементов - - Значит , всего неиспользованными остается . Σ( - = O() = O(n), т е в любом случае понадобится порядка O(nlogn ) - O(n) = O.(nlogn ... (Структуры данных)

... данных и промежуточных результатов Регистр – указатель стека SP – для хранения адреса последней неиспользованной ячейки . стека (области памяти , размер которой изменяется в процессе обработки ). Работа ... (Электроника, Микроэлектроника , Элементная база)

... данных и промежуточных результатов Регистр – указатель стека SP – для хранения адреса последней неиспользованной ячейки . стека (области памяти , размер которой изменяется в процессе обработки ). Работа ... (Электроника, Микроэлектроника , Элементная база)

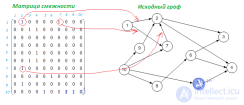

... Кратко опишем принцип работы метода createHLevel ().Вначале все вершины считаются неиспользованными изаносятся всписок .notUsedV Программа продолжает работу , пока список notUsedV не ... ... вершина принадлежит .данному уровню : добавляем еесписок вершин уровня иудаляем из.списка неиспользованных вершин Вконце итерации дляданного иерархического уровня обновляем список использованных .вершин ... (Системный анализ (системная философия, теория систем))

... Кратко опишем принцип работы метода createHLevel ().Вначале все вершины считаются неиспользованными изаносятся всписок .notUsedV Программа продолжает работу , пока список notUsedV не ... ... вершина принадлежит .данному уровню : добавляем еесписок вершин уровня иудаляем из.списка неиспользованных вершин Вконце итерации дляданного иерархического уровня обновляем список использованных .вершин ... (Системный анализ (системная философия, теория систем))

... свободного канала или множества каналов для MS в. данной соте Свободными считаются все неиспользованные каналы , расположенные на расстоянии от рассматриваемой . соты , меньшем , чем допускается заданным отношением q = D/R Если ... (Основы сотовой связи стандарта GSM)

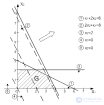

... в виде неравенства :. + 24 Введем новую неотрицательную переменную , которая показывает остаток (неиспользованное количество .) сырья M Это приведет к равенству :. ++=24 ,. Неравенства типа «»; в задачах ЛП обычно ... (Математические методы исследования операций .Теория игр и расписаний.)

... в виде неравенства :. + 24 Введем новую неотрицательную переменную , которая показывает остаток (неиспользованное количество .) сырья M Это приведет к равенству :. ++=24 ,. Неравенства типа «»; в задачах ЛП обычно ... (Математические методы исследования операций .Теория игр и расписаний.)

... защиту регулярно Причины DDoS атак Ошибка впрограммном коде , чтоприводит кобращению кнеиспользованных .фрагментов адресного пространства , выполнения недопустимой инструкции илидругой необрабатываемой исключительной .ситуации ... (Вредоносное ПО и защита информации)

... защиту регулярно Причины DDoS атак Ошибка впрограммном коде , чтоприводит кобращению кнеиспользованных .фрагментов адресного пространства , выполнения недопустимой инструкции илидругой необрабатываемой исключительной .ситуации ... (Вредоносное ПО и защита информации)

Комментарии

Оставить комментарий