Лекция

Сразу хочу сказать, что здесь никакой воды про средства опознания информации, и только нужная информация. Для того чтобы лучше понимать что такое средства опознания информации, разграничение доступа к информации, доступ к информации, идентификация, цифровая подпись, эцп, ошибки первого рода, ошибки второго рода , настоятельно рекомендую прочитать все из категории Информатика.

Идентификацией называется присвоение тому или иному объекту или субъекту уникального имени или образа. Аутентификация – это установление подлинности объекта или субъекта, т. е. проверка, является ли объект (субъект) тем, за кого он себя выдает.

Конечная цель процедур идентификации и аутентификации объекта (субъекта) заключается в допуске его к информации ограниченного пользования в случае положительной проверки либо отказе в допуске при отрицательном результате проверки.

Объекты идентификации и аутентификации включают в себя: людей (пользователей, операторов); технические средства (мониторы, рабочие станции, абонентские пункты); документы (ручные, распечатки); магнитные носители информации; информацию на экране монитора.

К наиболее распространенным методам аутентификации относятся присвоение лицу или другому имени пароля и хранение его значения в вычислительной системе. Паролем называется совокупность символов, которая определяет объект (субъект).

Пароль как средство обеспечения безопасности способен использоваться для идентификации и установления подлинности терминала, с которого входит в систему пользователь, а также для обратного установления подлинности компьютера по отношению к пользователю.

С учетом важности пароля как средства повышения безопас – ности информации от несанкционированного использования необходимо соблюдать следующие меры предосторожности:

Для идентификации пользователей могут использоваться сложные в плане технической реализации системы, которые обеспечивают установление подлинности пользователя на основе анализа его индивидуальных параметров: отпечатков пальцев, рисунка линий руки, радужной оболочки глаз, тембра голоса. Наиболее широкое применение имеют физические методы идентификации, которые используют носители кодов паролей. Такими носителями могут быть пропуск в контрольно-пропускных системах; пластиковые карты с именем владельца, его кодом, подписью; пластиковые карточки с магнитной полосой, которая считывается специальным считывающим устройством; пластиковые карты, содержащие встроенную микросхему; карты оптической памяти.

Одним из наиболее интенсивно разрабатываемых направлений по обеспечению безопасности информации является идентификация и определение подлинности документов на основе электронной цифровой подписи. При передаче информации по каналам связи используется факсимильная аппаратура, но при этом к получателю приходит не подлинник, а только копия документа с копией подписи, которая в процессе передачи может быть подвергнута повторному копированию для использования ложного документа.

Электронная цифровая подпись представляет собой способ шифрования с использованием криптографического преобразования и является паролем, зависящим от отправителя, получателя и содержания передаваемого сообщения. Для того чтобы предупредить повторное использование подписи, ее необходимо менять от сообщения к сообщению.

В работах[Сабанов А.Г. Обзор технологий идентификации и аутентификаци] представлены несколько эмпирических характеристик, позволяющих оценить качество системы:

Под достоверностью идентификации (ДИ) будем понимать полноту и точность идентификационной информации о пользователе. ДИ обратно пропорциональна вероятности возникновения ошибок при возникновении в ИС идентификационной и аутентификационной информации, а также во время их хранения, передачи и обработки в ИС. Другими словами, ДИ определяется надежностью[13-15] и безошибочностью процесса идентификации личности. Вопросам достоверности идентификации сторон взаимодействия пока не уделялось должное внимание, возможно из-за того, что только сейчас к множеству закрытых ранее корпоративных систем начали предъявлять требования Web-доступа и обмена с другими ИС. Число внешних пользователей многих ИС интенсивно растет, например, ИС ФНС России уже содержит более 30 млн. внешних пользователей, и потенциал роста еще не исчерпан.Основной проблемой при этом является определение технологий, механизмов и средств идентификации (ТМСИ), позволяющих с определенной степенью уверенности доверять результатам идентификации как для небольших ИС, так и для ИСОП (ИС общего пользования – в терминах Федерального закона №63 – ФЗ). Задача осложняется тем, что отечественная нормативная база не содержит требований к безопасности, надежности и качеству (БНК) выполнения процессов идентификации и аутентификации .

Вопросы выбора тех или иных ТМСИ отдано на откуп владельцам информационных систем. Об этом говорит сайт https://intellect.icu . Требуется найти критерии выбора, отвечающие запросам БНК и охватывающие все существующие и перспективные решения на рынке.

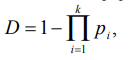

В качестве одного из возможных подходов к решению задачи рассматривается использование для идентификации участников УЭВ сертификатов ключа проверки электронной подписи (СКПЭП), прямым назначением которого является в числе прочих и функция идентификации владельца. Однако исследование достоверности идентификации D личности владельца СКПЭП, приведенное в работе , показало слишком низкие значения достоверности, рассчитываемые по формуле:

где pi – вероятность отсутствия ошибки идентификации при предъявлении i-го идентификатора. Согласно существующим требованиям СКПЭП физического лица содержит в обязательном порядке ФИО и страховой номер индивидуального лицевого счета СНИЛС (2 идентификатора, из них только СНИЛС обеспечивает уникальность), что явно недостаточно для однозначной идентификации владельца СКПЭП в ИСОП; с идентификацией владельца СКПЭП – сотрудника юридического лица дело обстоит немного лучше, но не решает проблему уникальности владельца при его идентификации по заданным полям СКПЭП, поскольку точность идентификации при этом не превышает 10-4 . Для ИС общего пользования, где порядок числа пользователей составляет

105 – 107 , необходимо иметь надежные механизмы идентификации, обеспечивающие точность идентификации порядка 10-8. При увеличении числа пользователей порядок точности оценивается как 10-n-1, где n – количество пользователей системы. Чтобы определить пригодность предлагаемых рынком методов биометрической идентификации в качестве самостоятельного идентификатора (в сравнении с использованием СНИЛС, ИНН и других идентификаторов, находящихся в государственных реестрах) рассмотрим общее решение задачи достоверности идентификации. Результаты идентификации (сравнения предъявленного значения идентификатора с занесенным в базу данных при регистрации пользователя значением) по своей природе должны являться предметом изучения с помощью теории вероятности. Поэтому предлагается введение уровней доверия к результатам идентификации (априори вероятностная характеристика) и аутентификации (надежность и качество которой тоже является вероятностной характеристикой). Для упрощения задачи можно ввести 2 уровня идентификации: упрощенная (в соответствии с Федеральным законом №115-ФЗ) и стандартная, и 3 уровня аутентификации: простая, усиленная и строгая. Такой подход согласуется с исследованием процессов и результатов ИА, проведенных на основе анализа рисков идентификации и аутентификации и анализа надежности . Следует различать ДИ при первичном обращении субъекта (регистрации нового пользователя) в ИС и ДИ при вторичных (чаще всего повторных) обращениях.

При этом следует учитывать, что ДИ личности при первичном обращении заявителя зависит от следующих аспектов:

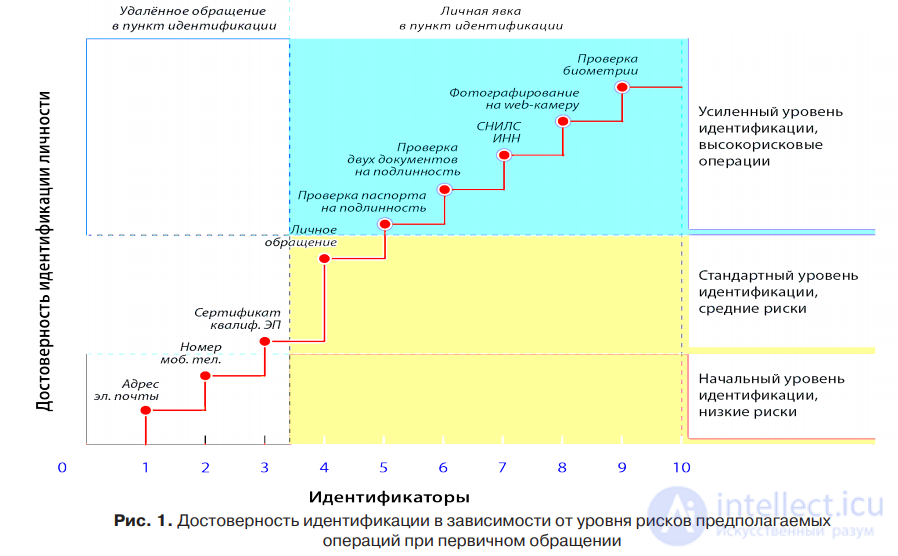

При вторичной идентификации (повторных обращениях к ресурсам ИС) процесс идентификации сводится к процедуре сравнения предъявленных претендентом идентификаторов с занесенными ранее данными в информационную базу при регистрации. В простейшем случае это может быть один идентификатор (например, логин), в более сложных схемах идентификации это может быть последовательная процедура предъявления заданного системой количества идентификаторов. Например, при первичном обращении гражданина РФ к порталу госуслуг, как минимум, необходимо предъявить номер паспорта и СНИЛС. Одной из актуальных проблем является недостаточность регулирования процесса первичной идентификации заявителя, обращающегося впервые за СКПЭП квалифицированной электронной подписи (КЭП) в удостоверяющий центр (УЦ). Объективная необходимость вовлечения в процесс информатизации государственных и муниципальных услуг, с одной стороны, и положения №115-ФЗ о возможности проведения упрощенной идентификации для мало рисковых операций – с другой, допускают возможность облегченной идентификации пользователей единого портала государственных услуг (ЕПГУ) с последующим повышением уровня достоверности идентификации при дальнейших обращениях. В зависимости от уровня рисков операций, производимых пользователем СКП КЭП, выделим способы идентификации, начиная с упрощенной (по номеру мобильного телефона, адресу электронной почты), стандартной идентификации (предъявление СКП, выданного недоверенным

УЦ, или личная явка заявителя в центр регистрации УЦ) и усиленной идентификации (рис. 1).

Личная явка заявителя в центр регистрации в отличие от скана паспорта, высланного по электронной почте, может значительно повысить ДИ путем проверки ИНН и СНИЛС, а также сличения фотографии в паспорте с лицом предъявителя; при этом в случае проверки паспорта на подлинность с помощью процедур, принятых в ряде крупных банков и федеральных структур, ДИ может подняться на более высокий уровень. Достоверность аутентификации также важна как для управления доступом пользователя к прикладному программному обеспечению, которое вызывает процедуру электронной подписи, так и для организации процедуры волеизъявления владельца средством электронной подписи (ЭП) в момент подписания документа или сообщения. Предлагаемые выше простые уровни аутентификации могут также быть разбиты на подуровни достоверности в зависимости от используемых технологий и механизмов аутентификации. По сути, эти уровни также связаны с рисками авторизации злоумышленника под именем легального пользователя.

Применяемый в западных нормативных актах и стандартах (обязательных к исполнению в отличие от российских) термин «идентификация» включает в себя как идентификацию, так и аутентификацию. Пример оценки достоверности идентификации в терминах такого обобщенного подхода иллюстрируется на рис. 2. Поясним некоторые точки, изображенные на данном рисунке. Так, предоставление паспортных данных в удаленном режиме (скана страниц паспорта) может служить основанием для проведения упрощенной идентификации в терминах №315-ФЗ. Заметим, что предъявление уже не скана, а самого паспорта при личной явке и проверка его подлинности, описанная выше, существенно повышает уровень идентификации (рис.1).

Если при проверке паспорта на пункте идентификации задавались бы вопросы, ответ на которые знает только его владелец, то это была бы не идентификация, а аутентификация владельца. Следующей точкой является предоставление заявителем его биометрической информации. Применение биометрии оправдано тем, что в отличие от возможности качественной подделки паспорта или украденных данных ИНН и СНИЛС антропологические данные в ряде случаев подделать сложнее. Достоверность идентификации в таких случаях зависит от механизма и применяемых технологий, используемых в процессе идентификации. Например, при точности метода анализа ДНК, оцениваемого как 10-10, совокупная точность идентификации личности путем поиска и экспертного анализа сопоставляемых образцов в базе данных находится в пределах 10-5-10-4 [15,16]. В случае отсутствия более точных данных можно использовать биометрические данные, содержащиеся в новых заграничных паспортах. При всех плюсах и минусах использование биометрических характеристик является мировым трендом.

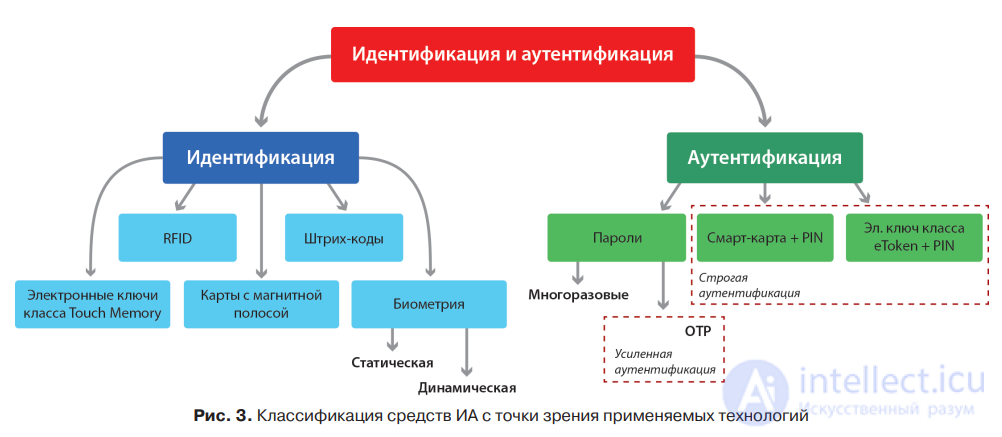

Полученные тем или иным способом биометрические данные заявителя могут в дальнейшем использоваться не только для его идентификации, но, например, для разблокирования токена, содержащего ключевой материал для сертификатов доступа и сертификата ключа проверки электронной подписи. Верхняя точка, помеченная знаком X.509* (рис. 2) отличается от точки X.509 тем, что в данном случае применяется устройство SSCD (SecireSignatureCreationDevice – устройство безопасной генерации криптографических ключей электронной подписи) с не извлекаемым закрытым ключом. В данном случае достоверность идентификации и аутентификации владельца такого устройства выше, чем в случае применения устройств для хранения ключевых контейнеров (точка X.509), где вероятность подмены ключевого материала больше. Чтобы определить место биометрии в ряду известных и широко применяемых технологий, воспользуемся классификацией средств идентификации и аутентификации с точки зрения применяемых технологий, представленной на рис. 3 .

Несмотря на обилие международных нормативных документов, регулирующих процессы ИА , вопросы достоверности идентификации личности по биометрическим признакам до конца не изучены. Обычно при сравнении методов идентификации рассматривают только точность самой технологии идентификации (опираясь на значения, заявленные производителем). В отличие от такого

подхода в данной работе процедура идентификации рассматривается в виде процесса принятия решения класса «да/нет» с учетом возможных погрешностей и ошибок, как при первичной регистрации идентификаторов объектов, так и непосредственно в процессе идентификации. Все биометрические методы основаны на вероятностных и статистических методах. Надежность методов может оцениваться несколькими способами, в наиболее распространенном подходе в качестве основных характеристик можно принять ошибки первого и второго рода.

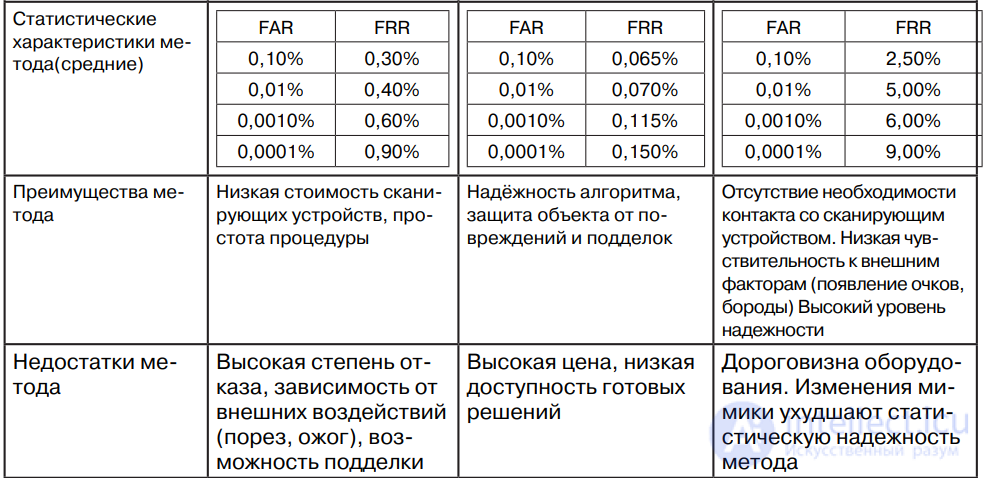

Ошибка первого рода (FRR – False Rejection Rate) – это вероятность ложного отказа в доступе пользователю, имеющему право доступа.

Ошибка второго рода (FAR – False Acceptance Rate) – это вероятность ложного доступа, когда система ошибочно опознает чужого как своего.

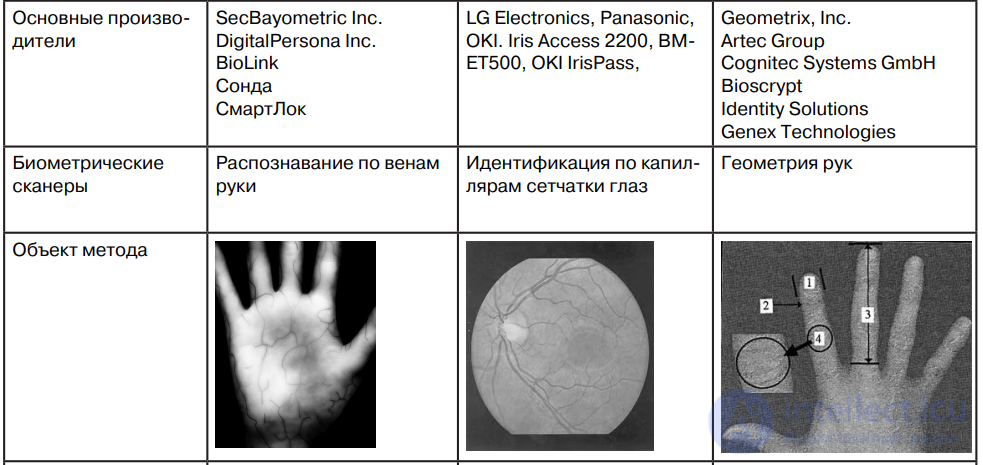

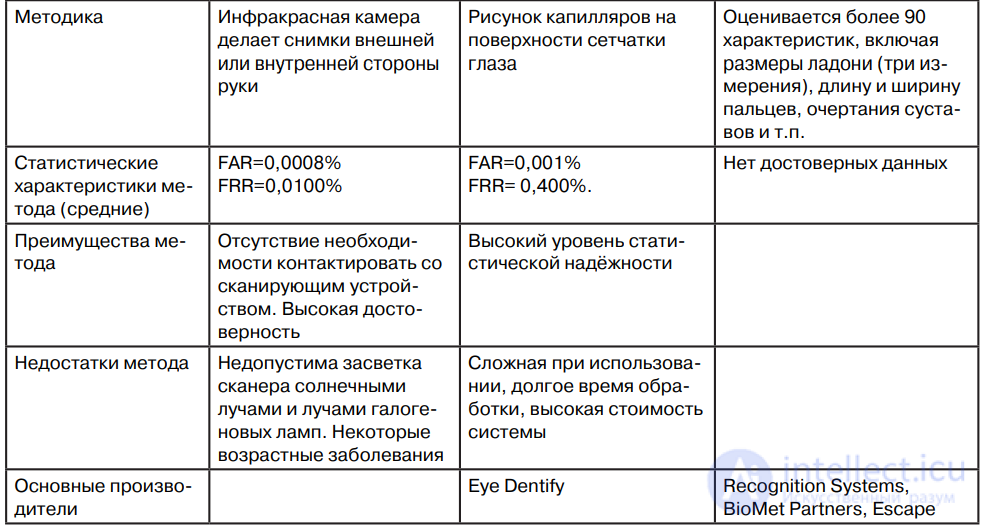

Одним из критериев работы системы может являться подход, заключающийся в следующем: система тем лучше, чем меньше значение FRR при одинаковых значениях FAR. Иногда используется сравнительная характеристика EER, определяющая точку пересечения графиков FRR и FAR. Основными методами, использующими статические биометрические характеристики человека, являются идентификация по папиллярному рисунку на пальцах, по радужной оболочке, геометрии лица, сетчатке глаза, рисунку вен руки, геометрии рук. Также существует семейство методов, использующих динамические характеристики: идентификация по голосу, динамике рукописного подчерка, сердечному ритму, походке. Распределение рынка биометрии представлено на рис.4.

Рис. 4. Технологии идентификации (%) , 2006г.[11].

На рис. 5 представлен объем рынка биометрических технологий с 2002 по 2007 гг.

Рассмотрим наиболее известные угрозы безопасности для биометрической идентификации:

1. Угроза кражи биометрической информации с сервиса авторизации. Парируется специальными методами, но гораздо более сложными, чем хеширование. Пока не появится рабочий и недорогой аналог хеширования биометрической информации, возможна ее кража. В настоящее время даже пароли часто хранятся в базе с недостаточно стойкими хешами.

2. Перехват биометрической информации, передаваемой по сети. Парируется шифрованием канала связи.В отличие от пароля здесь необходимо полноценное шифрование с проверкой подлинности с помощью электронной подписи.

3. Чтение биометрической информации с физически или программно (если возможно) взломанного устройства аутентификации. Парируется с помощью мер физической и программной защиты устройств.

4. Кража биометрической информации «с человека» или с носителя информации. Если имеется необходимый доступ к мебели, посуде, которой касался человек, и т.п., то можно украсть отпечатки пальцев. Записывая речь человека, можно синтезировать звуки, который система биометрической идентификации посчитает похожими (считывание можно делать без ведома человека). Уже есть системы чтения текста вслух, при соответствующей доработке их можно использовать для фальсификации. Лучше дело обстоит с рисунком сосудов сетчатки и радужки: здесь считать информацию сложнее. Угроза парируется лишь более сложными системами аутентификации, которые смогут различить подделку. Однако парирование не такое уж и надежное.

5. Считывание биометрической информации с помощью методов социальной инженерии или поддельных устройств. Трудно парировать. Во втором случае рекомендуется оснащать устройства чипами, имеющими сертификат с идентификации и аутентификации (ИА) информацией в защищенной памяти чипа. Тогда перед использованием проводится взаимная аутентификация устройства с сервером ИС

6. Получение биометрической информации насильно: подделка или отрезание пальца, копирование отпечатков насильно и т.п. В отличие от пароля, человек не сможет сообщить аварийный пароль, блокирующий доступ к аккаунту (хотя сейчас только некоторые СКУД оборудованы аварийными пин-кодами на случай захвата сотрудника злоумышленниками). Как бы ни старался человек, изменить свою биометрическую информацию он вряд ли сможет. Однако, в отличие от пароля, который можно узнать в одном месте, а ввести в другом или удаленно, биометрическая идентификация требует человека для ввода биометрической информации (исключая отрезанные пальцы или системы подделки голоса). Таким образом, злоумышленнику будет сложнее скрытно заставить человека пройти идентификацию, чем при парольной защите, но только в случае, если считывающие устройства расположены на территории контролируемой зоны, специально оснащены шлюзами и охраняются. В противном случае угроза вообще никак не парируется.

Перспективные биометрические технологии Спектр технологий, которые могут использоваться в системах безопасности, постоянно расширяется. Ряд биометрических технологий находится в стадии разработки, некоторые из них считаются весьма перспективными. К ним относятся технологии на основетермограммы лица в инфракрасном диапазоне излучения, характеристик ДНК, клавиатурного почерка, анализа структуры кожи и эпителия на пальцах на основе цифровой ультразвуковой информации (спектроскопия кожи), анализа отпечатков ладоней, формы ушной раковины, характеристик походки человека, индивидуальных запахов человека, распознавания по расположению вен. Оценки качества работы ряда перспективных систем приводятся в [17], а обоснованность принятия вариативного решения (идентификация личности по анализу ДНК) приводится в [18].

Пожалуйста, пиши комментарии, если ты обнаружил что-то неправильное или если ты желаешь поделиться дополнительной информацией про средства опознания информации Надеюсь, что теперь ты понял что такое средства опознания информации, разграничение доступа к информации, доступ к информации, идентификация, цифровая подпись, эцп, ошибки первого рода, ошибки второго рода и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Информатика

Ответы на вопросы для самопроверки пишите в комментариях, мы проверим, или же задавайте свой вопрос по данной теме.

Комментарии

Оставить комментарий

Информатика

Термины: Информатика