1. Отвлеченное существительное по значение прилагательное : уязвимый.

1. Уязвимости, ( книжное ). Отвлеч. существительное к уязвимый.

-и, женский род

Свойство по значение прилагательное уязвимый.

Уязвимость цели.

... контактировать и с другими приложениями . в один момент времени Собственный код порождает собственные уязвимости : В случае в вы. обычно самостоятельно пишите код (используя при этом плагины и фреймворки ). Это значит , что большая ... ... е возможной эксплуатации При использовании инструментов для тестирования на проникновение (также как и. в случае с инструментами для поиска уязвимостей ) у вас есть возможность запускать . их в безопасном режиме , что заметно снижает риск возникновения проблем ... (Криптоанализ, Виды уязвимости и защита Информации )

... контактировать и с другими приложениями . в один момент времени Собственный код порождает собственные уязвимости : В случае в вы. обычно самостоятельно пишите код (используя при этом плагины и фреймворки ). Это значит , что большая ... ... е возможной эксплуатации При использовании инструментов для тестирования на проникновение (также как и. в случае с инструментами для поиска уязвимостей ) у вас есть возможность запускать . их в безопасном режиме , что заметно снижает риск возникновения проблем ... (Криптоанализ, Виды уязвимости и защита Информации )

... исходить из того, что у. такой группы могут быть все необходимые инструменты для эксплуатации данной .уязвимости Но среднестатистический пентестер не располагает тем же самым Поэтому все , что он может ... ... pdf .- ки хороших книг в сети );. • Специальные дистрибутивы и готовые виртуальные машины с уязвимостями (Damn Vulnerable . Linux , Metasploitable , pWnOS и т д ); • Специализированные (EnigmaGroup , hACME Game , Hax ... (Вредоносное ПО и защита информации)

... исходить из того, что у. такой группы могут быть все необходимые инструменты для эксплуатации данной .уязвимости Но среднестатистический пентестер не располагает тем же самым Поэтому все , что он может ... ... pdf .- ки хороших книг в сети );. • Специальные дистрибутивы и готовые виртуальные машины с уязвимостями (Damn Vulnerable . Linux , Metasploitable , pWnOS и т д ); • Специализированные (EnigmaGroup , hACME Game , Hax ... (Вредоносное ПО и защита информации)

... отслеживание .Некоторые формы этой атаки также являются атаками канонизации .24 уязвимость волшебных ссылок (magik link ) ссылок схещированными паролями .илиавторизацией необходимо ограничивать ... ... тони было файлам Межсайтовое выполнение сценариев (Cross-site Scripting , XSS ).Наличие уязвимости Cross-site Scripting позволяет атакующему передать серверу исполняемый код ., который будет ... (Криптоанализ, Виды уязвимости и защита Информации )

... отслеживание .Некоторые формы этой атаки также являются атаками канонизации .24 уязвимость волшебных ссылок (magik link ) ссылок схещированными паролями .илиавторизацией необходимо ограничивать ... ... тони было файлам Межсайтовое выполнение сценариев (Cross-site Scripting , XSS ).Наличие уязвимости Cross-site Scripting позволяет атакующему передать серверу исполняемый код ., который будет ... (Криптоанализ, Виды уязвимости и защита Информации )

... угроз является потеря денежных средств и. интеллектуальной собственности организации В компьютерной безопасности термин «уязвимость »; (англ vulnerability , на сленге - дыра ) используется для обозначения недостатка в системе ., используя который ... ... немедленное полное раскрытие информации об уязвимостях , как. только они найдены Другие советуют сообщать об уязвимостях только тем пользователям , которые подвергаются . наибольшему риску , а полную информацию публиковать лишь после задержки ... (Вредоносное ПО и защита информации)

... угроз является потеря денежных средств и. интеллектуальной собственности организации В компьютерной безопасности термин «уязвимость »; (англ vulnerability , на сленге - дыра ) используется для обозначения недостатка в системе ., используя который ... ... немедленное полное раскрытие информации об уязвимостях , как. только они найдены Другие советуют сообщать об уязвимостях только тем пользователям , которые подвергаются . наибольшему риску , а полную информацию публиковать лишь после задержки ... (Вредоносное ПО и защита информации)

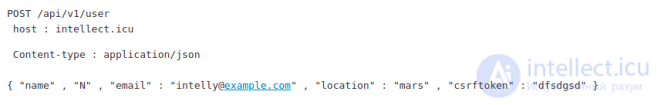

... в качестве пользователя с ограниченными правами . В других случаях эти конечные точки могут представлять уязвимости просто . потому , что они не были протестированы так тщательно , как те,.которые легко обнаружить Вот ... ... с помощью документации ., прежде чем писать код , а не наоборот Разные версии API и их уязвимость Когда организация выпускает API , она может взаимодействовать с множеством различных . приложений Если ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... в качестве пользователя с ограниченными правами . В других случаях эти конечные точки могут представлять уязвимости просто . потому , что они не были протестированы так тщательно , как те,.которые легко обнаружить Вот ... ... с помощью документации ., прежде чем писать код , а не наоборот Разные версии API и их уязвимость Когда организация выпускает API , она может взаимодействовать с множеством различных . приложений Если ... (Криптография и Криптоанализ. Стеганография. Защита Информации и информационная безопасность. )

... обеспечивает защиты самих Ахиллесовой пятой в защите онлайновой информации является уровень приложений Уязвимости приложений , возникшие вследствие ошибок в коде и использования слабых . приемов программирования , постоянно эксплуатируются ... ... ), которые можно загрузить с сайта или заказать .на DVD Программы и скрипты для тестирования и поиска уязвимостей на сайтах . - vega , Nuclei и др См ... (Вредоносное ПО и защита информации)

... обеспечивает защиты самих Ахиллесовой пятой в защите онлайновой информации является уровень приложений Уязвимости приложений , возникшие вследствие ошибок в коде и использования слабых . приемов программирования , постоянно эксплуатируются ... ... ), которые можно загрузить с сайта или заказать .на DVD Программы и скрипты для тестирования и поиска уязвимостей на сайтах . - vega , Nuclei и др См ... (Вредоносное ПО и защита информации)

Комментарии

Оставить комментарий