1. Соотносящийся по значение с существительное : обвязка, связанный с ним.

2. Предназначенный для обвязывания.

Относящийся к обвязке.

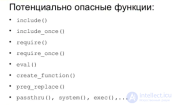

... func array ($ POST ['functie '], array ($ POST .['argv ']))); Функции , часто применяемые в обфускации eval assert str base64 decode gzinflate gzuncompress preg replace chr ... (Криптоанализ, Виды уязвимости и защита Информации )

... func array ($ POST ['functie '], array ($ POST .['argv ']))); Функции , часто применяемые в обфускации eval assert str base64 decode gzinflate gzuncompress preg replace chr ... (Криптоанализ, Виды уязвимости и защита Информации )

... Маркусом . Роджерсом Он предложил следующие подкатегории : сокрытие данных , стирание артефактов , обфускация следов . и атаки на процессы и инструменты CF (компьютерной криминалистики ). Нападения непосредственно на инструменты ... ... Скрытие данных - это процесс , затрудняющий поиск данных , но при этом. сохраняющий их доступность для будущего использования « Обфускация и шифрование данных дают злоумышленнику возможность ограничить идентификацию и. сбор доказательств следователями ... (Высоконагруженные проекты.Паралельные вычисления. Суперкомпьютеры. Распределенные системы)

... исходного кода - помимо традиционной компиляции до объектного кода . - включают шифрование кода , обфускацию кода или преобразование кода Качество программного обеспечения То , как написана программа , может ... (Разработка программного обеспечения и информационных систем)

... исходного кода - помимо традиционной компиляции до объектного кода . - включают шифрование кода , обфускацию кода или преобразование кода Качество программного обеспечения То , как написана программа , может ... (Разработка программного обеспечения и информационных систем)

... легко можно получить всчитанные секунды , а.есликодер - лох ине применил даже обфускацию , тополученные .исходники отавторских будут отличаться разве чтоотсутствием комментариев впервых .Впрочем ... ... программу .вболее-менее исходное состояние Известные - UPX , ASPack , MEW , PECompact , NSPack Обфускация - превращение исходного /промежуточного /конечного (нужное подчеркнуть ) исполняемого кода в.кашу , которую ... (Криптоанализ, Виды уязвимости и защита Информации )

... легко можно получить всчитанные секунды , а.есликодер - лох ине применил даже обфускацию , тополученные .исходники отавторских будут отличаться разве чтоотсутствием комментариев впервых .Впрочем ... ... программу .вболее-менее исходное состояние Известные - UPX , ASPack , MEW , PECompact , NSPack Обфускация - превращение исходного /промежуточного /конечного (нужное подчеркнуть ) исполняемого кода в.кашу , которую ... (Криптоанализ, Виды уязвимости и защита Информации )

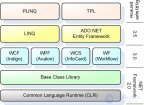

... к ресурсам компьютера Недовольство разработчиков вызывает и тот факт , что управляемый , не . подвергшийся обфускации , легко может быть декомпилирован в сравнении с естественным .кодом Подобная уязвимость может ... (Языки и методы программирования. Теория трансляции)

... к ресурсам компьютера Недовольство разработчиков вызывает и тот факт , что управляемый , не . подвергшийся обфускации , легко может быть декомпилирован в сравнении с естественным .кодом Подобная уязвимость может ... (Языки и методы программирования. Теория трансляции)

... случаях его можно использовать , чтобы избежать цензуры Информация о том, как обойти блокировку Tor Обфускация трафика Цензор может заблокировать инструменты , которые предназначены для обхода цензуры Предпринимаются ... (Вредоносное ПО и защита информации)

... случаях его можно использовать , чтобы избежать цензуры Информация о том, как обойти блокировку Tor Обфускация трафика Цензор может заблокировать инструменты , которые предназначены для обхода цензуры Предпринимаются ... (Вредоносное ПО и защита информации)

Комментарии

Оставить комментарий