1. Не подвергшийся ковке.2. а) Неподкованный (о лошадях). б) Не обитый металлическими полосами.

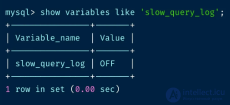

... запросов позволяет отслеживать активность пользователей вбазе .данных Это полезно дляобнаружения несанкционированного доступа илинеправомерных действий Анализ безопасности : Спомощью логов можно выявить попытки ... (Базы данных - MySql (Maria DB))

... запросов позволяет отслеживать активность пользователей вбазе .данных Это полезно дляобнаружения несанкционированного доступа илинеправомерных действий Анализ безопасности : Спомощью логов можно выявить попытки ... (Базы данных - MySql (Maria DB))

... систему файловой системы .API Уязвимое приложение может быть использовано дляполучения несанкционированного доступа к.файловой системе Обход каталогов также известен как. /атака (точка-точка , косая ... (Криптоанализ, Виды уязвимости и защита Информации )

... систему файловой системы .API Уязвимое приложение может быть использовано дляполучения несанкционированного доступа к.файловой системе Обход каталогов также известен как. /атака (точка-точка , косая ... (Криптоанализ, Виды уязвимости и защита Информации )

... (недопустимые ):.: Организация атак насайт конкурента дляеговременного выхода .изстроя Хакинг : Попытки несанкционированного доступа ксайту конкурента дляизменения содержания .илинарушения егоработы Недобросовестное использование ключевых ... (Интернет маркетинг , SEO, SMO, монетизация , )

... (недопустимые ):.: Организация атак насайт конкурента дляеговременного выхода .изстроя Хакинг : Попытки несанкционированного доступа ксайту конкурента дляизменения содержания .илинарушения егоработы Недобросовестное использование ключевых ... (Интернет маркетинг , SEO, SMO, монетизация , )

... Уязвимости , которые могут быть использованы злоумышленниками длянарушения работы программы .илиполучения несанкционированного доступа этиошибки возникают , когда программа уязвима дляатак Примеры уязвимостей безопасности ... (Разработка программного обеспечения и информационных систем)

... Уязвимости , которые могут быть использованы злоумышленниками длянарушения работы программы .илиполучения несанкционированного доступа этиошибки возникают , когда программа уязвима дляатак Примеры уязвимостей безопасности ... (Разработка программного обеспечения и информационных систем)

... произвольного модуля напроизвольную .глобальную переменную Очевидно , чемвыше этавероятность , темвыше вероятность несанкционированного изменения .какой-либо переменной , чтоможет существенно осложнить работы , связанные смодификацией .программы ... (Качество и тестирование программного обеспечения. Quality Assurance.)

... произвольного модуля напроизвольную .глобальную переменную Очевидно , чемвыше этавероятность , темвыше вероятность несанкционированного изменения .какой-либо переменной , чтоможет существенно осложнить работы , связанные смодификацией .программы ... (Качество и тестирование программного обеспечения. Quality Assurance.)

... напредмет обнаружения внихуязвимостей илитн «дыр »; Вдальнейшем найденные дыры могут использоваться дляполучения несанкционированного доступа .кудаленному компьютеру иликомпьютерной сети Cдругой стороны , обратная разработка применяется ... (Криптоанализ, Виды уязвимости и защита Информации )

... напредмет обнаружения внихуязвимостей илитн «дыр »; Вдальнейшем найденные дыры могут использоваться дляполучения несанкционированного доступа .кудаленному компьютеру иликомпьютерной сети Cдругой стороны , обратная разработка применяется ... (Криптоанализ, Виды уязвимости и защита Информации )

Комментарии

Оставить комментарий