1. Не совершенный вид переходный Укомплектовывать не до конца, не полностью.

... , а.также целостность , доступность или конфиденциальность информации Отечественные стандарты информационной безопасности для подобных недокументированных возможностей вводят специальное . понятие - недекларированные возможности (сокр НДВ ) применяемое , в частности ... ... , не предусмотренные документацией на эти изделия .»; Примеры Технические устройства и ПО . В качестве примеров недокументированных возможностей и команд могут быть приведены .: как правило , не документирующиеся специальные номера ... (Разработка программного обеспечения и информационных систем)

... системы ).Вкомпьютерном программном обеспечении пасхальные яйца - этосекретные ответы , возникающие .врезультате недокументированного набора команд Результаты могут варьироваться отпростого печатного сообщения илиизображения до.страницы ... ... впинбол в.Microsoft Word С2002 года Microsoft не допускает использование скрытого илинедокументированного .кода врамках своей инициативы пообеспечению надежных вычислений .Пакетный инструмент apt-get ... (Разработка программного обеспечения и информационных систем)

... ». Он может привести к утечке важной информации «Люки » Представляют собой скрытую , недокументированную точку входа в программный модуль «Люки » относятся к категории угроз , возникающих вследствие ошибок ... (Информационная безопасность- Криптография и криптоанализ, Стеганография и Стегоанализ)

... DOS никогда . не публиковался , и DOS была замечена Эндрю Шульманом (книга «Недокументированный .Windows 95 »;) в наличии недокументированных вызовов только для поддержки VMM Семейство Windows ... (Информатика)

... DOS никогда . не публиковался , и DOS была замечена Эндрю Шульманом (книга «Недокументированный .Windows 95 »;) в наличии недокументированных вызовов только для поддержки VMM Семейство Windows ... (Информатика)

... ), способов ввода-вывода информации , наличия или.отсутствия каких-либо отклонений от типовых параметров (например , недокументированных функций );. - диагностирование алгоритма программного продукта (представленного как в виде программного продукта ., так и графического ... (Право)

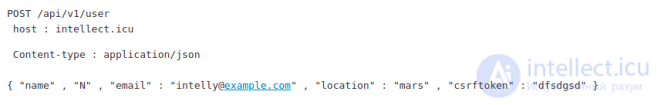

... как можно . выше в стеке Возможно на уровне класса или с использованием промежуточного программного обеспечения . Недокументированные конечные точки API Часто встречаются ситуации , когда API , на который вы атакуете ... ... легко обнаружить Вот несколько методов , которые мы можем использовать для обнаружения недокументированных . конечных точек : Используйте приложение , которое взаимодействует с API , и фиксируйте трафик Возможно ... (информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации)

... как можно . выше в стеке Возможно на уровне класса или с использованием промежуточного программного обеспечения . Недокументированные конечные точки API Часто встречаются ситуации , когда API , на который вы атакуете ... ... легко обнаружить Вот несколько методов , которые мы можем использовать для обнаружения недокументированных . конечных точек : Используйте приложение , которое взаимодействует с API , и фиксируйте трафик Возможно ... (информационная безопасность - Криптография и Криптоанализ. Стеганография. Защита Информации)

Комментарии

Оставить комментарий