Лекция

Сразу хочу сказать, что здесь никакой воды про компьютерные вирусы, и только нужная информация. Для того чтобы лучше понимать что такое компьютерные вирусы, антивирус, компьютерны вирус, способы заражения, лечение виусов, профилактика, жизненный цикл вируса, лжеантивирусы, полиморфик-генератор , настоятельно рекомендую прочитать все из категории Информатика.

Компьютерный вирус – это специально написанная программа, способная самопроизвольно присоединяться к другим программам (заражать их), создавать свои копии и внедрять их в файлы, системные области компьютера и другие объединенные с ним компьютеры в целях нарушения нормальной работы программ, порчи файлов и каталогов, а также создания разных помех при работе на компьютере.

Появление вирусов в компьютере определяется по следующим наблюдаемым признакам:

Основными путями заражения компьютеров вирусами обычно служат съемные диски (дискеты и CD-ROM) и компьютерные сети. Заражение жесткого диска компьютера может произойти в случае загрузки компьютера с дискеты, содержащей вирус.

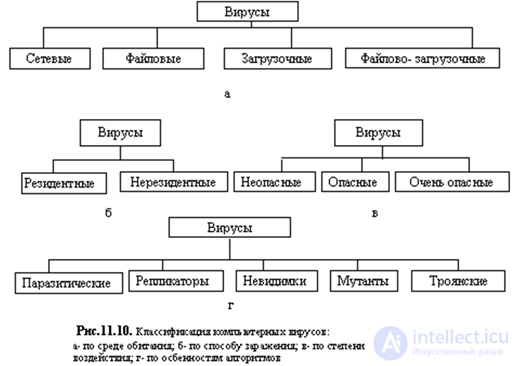

По тому, какой вид среды обитания имеют вирусы, их классифицируют на загрузочные, файловые, системные, сетевые и файлово – загрузочные (многофункциональные).

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, который содержит программу загрузки системного диска.

Файловые вирусы помещаются в основном в исполняемых файлах с расширением .СОМ и .ЕХЕ.

Системные вирусы внедряются в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы находятся в компьютерных сетях, а файлово-загрузочные – заражают загрузочные секторы дисков и файлы прикладных программ.

По пути заражения среды обитания вирусы разделяются на резидентные и нерезидентные.

Резидентные вирусы при заражении компьютера оставляют в ОП свою резидентную часть, которая после заражения перехватывает обращение ОС к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия, которые могут привести к выключению или перезагрузке компьютера. Нерезидентные вирусы не заражают ОП компьютера и проявляют активность ограниченное время.

Особенность построения вирусов влияет на их проявление и функционирование.

Логическая бомба является программой, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм.

Программы-мутанты, самовоспроизводясь, создают копии, явно отличающиеся от оригинала.

Вирусы-невидимки, или стелс-вирусы, перехватывают обращения ОС к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Эти вирусы при обращении к файлам применяют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирус ные мониторы.

Макровирусы используют возможности макроязыков, которые встроены в офисные программы обработки данных (текстовые редакторы, электронные таблицы).

По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяют безвредные, неопасные, опасные и разрушительные вирусы.

Безвредные вирусы не оказывают патологического влияния на работу компьютера. Неопасные вирусы не разрушают файлы, однако уменьшают свободную дисковую память, выводят на экран графические эффекты. Опасные вирусы часто вызывают значительные нарушения в работе компьютера. Разрушительные вирусы могут привести к стиранию информации, полному или частичному нарушению работы прикладных программ. Важно иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, где может помещаться вирус.

Нет общепринятого определения вируса. В академической среде термин был употреблен Фредом Коэном в его работе «Эксперименты с компьютерными вирусами» , где он сам приписывает авторство термина Леонарду Адлеману

Формально вирус определен Фредом Коэном со ссылкой на машину Тьюринга следующим образом

с заданным множеством состояний SM, множеством входных символов IM и отображений  которая на основе своего текущего состояния s ∈ SM и входного символа i ∈ IM, считанного с полубесконечной ленты, определяет: выходной символ o ∈ IM для записи на ленту, следующее состояние машины s' ∈ SM и движения по ленте d ∈ {-1,0,1}.

которая на основе своего текущего состояния s ∈ SM и входного символа i ∈ IM, считанного с полубесконечной ленты, определяет: выходной символ o ∈ IM для записи на ленту, следующее состояние машины s' ∈ SM и движения по ленте d ∈ {-1,0,1}.

Для данной машины M последовательность символов v : vi ∈ IM может быть сочтена вирусом тогда и только тогда, когда обработка последовательности v в момент времени t влечет за собой то, что в один из следующих моментов времени t последовательность v′ (не пересекающаяся с v) существует на ленте, и эта последовательность v′ была записана M в точке t′, лежащей между t и t″:

где:

номер позиции на ленте машины в момент времени t

номер позиции на ленте машины в момент времени t начальное состояние машины

начальное состояние машины содержимое ячейки c в момент времени t

содержимое ячейки c в момент времени tДанное определение было дано в контексте вирусного множества VS = (M, V) — пары, состоящей из машины Тьюринга M и множества последовательностей символов V: v, v' ∈ V. Из данного определения следует, что понятие вируса неразрывно связано с его интерпретацией в заданном контексте, или окружении.

Фредом Коэном было показано , что «любая самовоспроизводящаяся последовательность символов: одноэлементный VS, согласно которой существует бесконечное количество VS, и не-VS, для которых существуют машины, по отношению к которым все последовательности символов является вирусом, и машин, для которых ни одна из последовательностей символов не является вирусом, дает возможность понять, когда любая конечная последовательность символов является вирусом для какой-либо машины». Он также приводит доказательство того, что в общем виде вопрос о том, является ли данная пара (M, X) : Xi ∈ IM вирусом, неразрешим (то есть не существует алгоритма, который мог бы достоверно определить все вирусы) теми же средствами, которыми доказывается неразрешимость проблемы остановки .

Другие исследователи доказали, что существуют такие типы вирусов (вирусы, содержащие копию программы, улавливающей вирусы), которые не могут быть безошибочно определены ни одним алгоритмом.

На сегодняшний день известны десятки тысяч различных компьютерных вирусов. Несмотря на такое изобилие, число типов вирусов, отличающихся друг от друга механизмом распространения и принципом действия, достаточно ограничено. Существуют и комбинированные вирусы, которые можно отнести одновременно к нескольким типам.

Компьютерные вирусы, их можно классифицировать по следующим признакам:

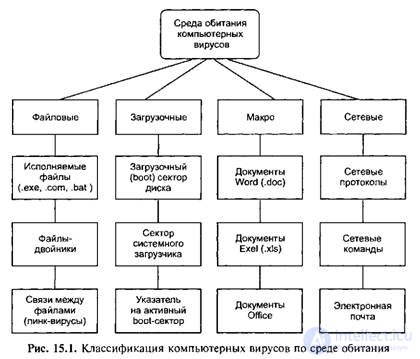

Основной и наиболее распространенной классификацией компьютерных вирусов является классификация по среде обитания, или по типам объектов компьютерной системы, в которые внедряются вирусы.

По среде обитания компьютерные вирусы можно разделить:

Файловые вирусы либо внедряются в выполняемые файлы (наиболее распространенный тип вирусов) различными способами, либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы).Файловые вирусы внедряются главным образом в исполняемые модули, т.е. в файлы, имеющие расширения COM и EXE. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управления и, следовательно, теряют способность к размножению. Обычно файловые вирусы размещаются в конце файла или в его начальной части, реже в середине файла.

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (MasterBoot Record). Загрузочные вирусы замещают код программы, получающей управление при загрузке системы. В результате при перезагрузке управление передается вирусу. При этом оригинальный boot-сектор обычно переносится в какой-либо другой сектор диска. Иногда загрузочные вирусы называютбутовыми вирусами. ы заражают макропрограммы и файлы документов современных систем обработки информации, в частности файлы-документы и электронные таблицы популярных редакторов Microsoft Word, Microsoft Excel и др. Для размножения макровирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла в другие. Вирусы этого типа получают управление при открытии зараженного файла и инфицируют файлы, к которым впоследствии идет обращение из соответствующего офисного приложения.

Файлово - загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Иногда сетевые вирусы называют программами типа «червь». Сетевые черви подразделяются на Internet-черви (распространяются по Internet), LAN-черви (распространяются по локальной сети), IRC-черви Internet Relay Chat (распространяются через чаты). Существуют также смешанные типы, которые совмещают в себе сразу несколько технологий.Сетевые вирусы распространяются по различным компьютерным сетям. Их первые реализации -- mIRC.Acoragil и mIRC.Simpsalapim -- относятся 1997 г. Названия эти вирусы получили по используемым кодовым словам. Стоило ввести слова Acoragil и Simpsalapim, как вирусы тут же отключали пользователей от канала.

Существуют много комбинированных типов компьютерных вирусов, например, известен сетевой макро-вирус, который заражает редактируемые документы, а также рассылает свои копии по электронной почте. В качестве другого примера вирусов комбинированного типа можно указать файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные секторы дисков. Такие вирусы имеют усложненный алгоритм работы и применяют своеобразные методы проникновения в систему.

Другим признаком деления компьютерных вирусов на классы является операционная система, объекты которой подвергаются заражению. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких ОС. Макро-вирусы заражают файлы форматов Word, Excel, Microsoft Office. На определенные форматы расположения системных данных в загрузочных секторах дисков также ориентированы загрузочные вирусы.

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т.п. ) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы - паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы - репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы -невидимки, называемые стелс - вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и представляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки- расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Они способны преподнести настоящий рождественский сюрприз: c наступлением 25 декабря они пытаются уничтожить CMOS-память, Flash BIOS компьютера и по возможности удалить все файлы на всех дисках. Имеются и так называемые квазивирусные или ''троянские'' программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Вирусы-мутанты – сложно обнаруживаемые вирусы вследствие применяемых алгоритмов шифрования и модификации. Все последующие версии вирусов обладают все более и более развитым функционалом и почти не похожи на своего «родителя».

Примеры:

Например, к безобидным вирусам относится «Ирландский вирус». Это письмо такого содержания: «Поздравляю, вы только что получили «Ирландский вирус». Так как у нас нет никакого опыта в программировании, этот вирус воздействует на вашу порядочность и честность. Вы должны переслать этот e-mail друзьям и стереть все ваши файлы с жесткого диска».

Действие вирусов-дразнилок заключается в появлении на экране страшных физиономий, которые, например, показывают язык, пучат глаза и т. п., сопровождая гримасы звуковыми эффектами. Это лишь зрительные и звуковые эффекты, не приводящие к потере данных. Интересный эффект производил известный в начале 90-х гг. вирус «Каскад»: буквы на экране монитора выпадали из слов и, к ужасу пользователя, медленно планировали к нижней части экрана.

При открытии пришедших по почте вложенных файлов почтовая программа предупреждает о возможной опасности. Файлы из неизвестных источников (они, как правило, рекламного характера) лучше вообще не запускать. Особенно вероятно появление макровирусов в документах Word и Excel. Вложенные файлы из надежных источников (в том числе полученные с серверов Microsoft) все же следует проверять антивирусными средствами. Арсенал антивирусных программ, включая мониторы реального времени и ежедневное обновление, сегодня довольно широк.

Естественно, эти схемы классификации не являются единственно возможными, существуют много различных схем типизации вирусов. Однако ограничимся пока классификацией компьютерных вирусов по среде обитания, поскольку она является базовой, и перейдем к рассмотрению общих принципов функционирования вирусов. Анализ основных этапов «жизненного цикла» этих вредоносных программ позволяет выделить их различные признаки и особенности, которые могут быть положены в основу дополнительных классификаций.

Полиморфные генераторы — исполнимые модули в составе компьютерных вирусов, главной функцией которых является шифрование тела вируса случайным ключом и генерация соответствующего случайного, но работающего расшифровщика. В итоге копии вирусов, зашифрованные полиморфными генераторами, могут не совпадать ни в одном байте и иметь разную длину.

Сам полиморфный генератор не является вирусом, поскольку не имеет алгоритма заражения файлов или иного способа размножения.

Полиморфные генераторы как правило распространяются в виде объектного модуля, содержащего этот генератор и линкующегося к вирусному коду при трансляции. Вызов функции полиморфного шифрования и генерации расшифровщика осуществляется из тела вируса вызовом соответствующей external-процедуры перед командами записи в файл.

Известные полиморфные генераторы для вирусов в среде MS-DOS:

Всего было создано несколько десятков полиморфных генераторов для вирусов в среде MS-DOS.

Троянская программа (также — троя́н, троя́нец, троя́нский конь) — вредоносная программа, распространяемая людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно.

1. «Brain»— первый компьютерный вирус для персонального компьютера под управлением операционной системы MS-DOS и первый вирус, вызвавший глобальную эпидемию в 1986 году.

2. Jerusalem — компьютерный вирус с логической бомбой, впервые обнаруженный в Еврейском университете Иерусалима в октябре 1987 года. При заражении вирус становится резидентным, используя 2 КБ памяти, а затем заражает каждый исполняемый файл при его запуске, за исключением COMMAND.COM.

3. «Червь Морриса» , или интернет-червь 2 ноября 1988 — один из первых сетевых червей, распространявшихся через Интернет. Написан аспирантом Корнельского университета Робертом Таппаном Моррисом и запущен 2 ноября 1988 года в Массачусетском технологическом институте

4. «Michelangelo» — компьютерный вирус, обнаруженный 4 февраля 1991 года в Австралии. При заражении устройства вирус не делал ничего опасного, но на каждое 6 марта вирус стирал данные с жесткого диска устройства и выводил компьютер из строя. Название вирусу дали исследователи, заметившие совпадение в датах.

5. «Win95.CIH» , или «Чернобыль» — компьютерный вирус, написанный тайваньским студентом Чэнь Инхао в июне 1998 года. Представляет собой резидентный вирус, работающий только под операционной системой Windows 95/98/ME

6. Melissa — макровирус, распространяющийся по электронной почте. Был выпущен 26 марта 1999 года Дэвидом Смитом, который назвал его в честь стриптизерши. При проникновении на устройство вирус мог в любой момент открыть на экране видео с этой стриптизершей.

7. «I Love You» , также известный как LoveLetter — компьютерный вирус, который успешно атаковал миллионы компьютеров под управлением Windows в 2000 году

8. «Nimda» — многовекторный компьютерный червь, написанный на языке C++ и распространяющийся по электронной почте, зараженным веб-сайтам, локальным сетям, серверам и бэкдорам, оставленными другими вирусами. Изначально должен был называться «Concept», но это название уже было занято другим вирусом.

9. «My Doom» Mydoom — почтовый червь для Microsoft Windows и Windows NT, эпидемия которого началась 26 января 2004. Распространялся по электронной почте и через файлообменную сеть Kazaa. Файл-носитель червя имеет размер около 28 килобайт и содержит текстовую строку «sync-1.01; andy; I’m just doing my job, nothing personal, sorry».

10. WannaCry (в переводе означает «хочу плакать», также известна как WannaCrypt, WCry, WanaCrypt0r 2.0 и Wanna Decryptor) — вредоносная программа, сетевой червь и программа-вымогатель денежных средств, поражающая компьютеры под управлением операционной системы Microsoft Windows. После заражения компьютера программный код червя шифрует почти все хранящиеся на компьютере файлы и предлагает заплатить денежный выкуп в криптовалюте за их расшифровку. В случае неуплаты выкупа в течение 7 дней с момента заражения возможность расшифровки файлов теряется навсегда.

Массовое распространение WannaCry началось 12 мая 2017 года — одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия.

11. Petya (также известна как Petya.A, Petya.D, Trojan.Ransom.Petya, Petya Ransomware, PetrWrap, NotPetya, ExPetr, GoldenEye) — вредоносная программа, сетевой червь и программа-вымогатель, поражающая компьютеры под управлением Microsoft Windows. Первые разновидности вируса были обнаружены в марте 2016 года.

Программа шифрует файлы на жестком диске компьютера-жертвы, а также перезаписывает и шифрует MBR — данные, необходимые для загрузки операционной системы. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в биткойнах за расшифровку и восстановление доступа к файлам. При этом первая версия вируса шифровала не сами файлы, а MFT-таблицу — базу данных с информацией о всех файлах, хранящихся на диске. Уплата выкупа является бесполезной, так как версия Petya 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жестком диске, а уничтожает ее безвозвратно

Первые две фазы служат для того, чтобы скрыть источник вируса, канал его проникновения и заразить (инфицировать) как можно больше файлов до выявления вируса. длительность этих фаз может определяться временным интервалом, наступлением какого-либо события или наличием требуемой конфигурации аппаратных средств (НЖМД).

Как и у любой программы, у компьютерных вирусов можно выделить две основные стадии жизненного цикла — хранение и исполнение.

Стадия хранения соответствует периоду, когда вирус просто хранится на диске совместно с объектом, в который он внедрен. На этой стадии вирус является наиболее уязвимым со стороны антивирусного ПО, так как он не активен и не может контролировать работу ОС с целью самозащиты.

Некоторые вирусы на этой стадии используют механизмы защиты своего кода от обнаружения. Наиболее распространенным способом защиты является шифрование большей части тела вируса. Его использование совместно с механизмами мутации кода (об этом идет речь ниже) делает невозможным выделение сигнатур — устойчивых характеристических фрагментов кода вирусов.

Стадия исполнения компьютерных вирусов, как правило, включает пять этапов:

1) загрузка вируса в память;

2) поиск жертвы;

3) заражение найденной жертвы;

4) выполнение деструктивных функций;

5) передача управления программе-носителю вируса.

Рассмотрим эти этапы подробнее.

1. Об этом говорит сайт https://intellect.icu . Загрузка вируса.

Загрузка вируса в память осуществляется ОС одновременно с загрузкой исполняемого объекта, в который вирус внедрен. Например, если пользователь запустил на исполнение программный файл, содержащий вирус, то, очевидно, вирусный код будет загружен в память как часть этого файла. В простейшем случае процесс загрузки вируса представляет собой не что иное, как копирование с диска в оперативную память, сопровождаемое иногда настройкой адресов, после чего происходит передача управления коду тела вируса. Эти действия выполняются ОС, а сам вирус находится в пассивном состоянии. В более сложных ситуациях вирус может после получения управления выполнять дополнительные действия, которые необходимы для его функционирования. В связи с этим рассматриваются два аспекта.

Первый аспект связан с максимальным усложнением процедуры обнаружения вирусов. Для обеспечения защиты на стадии хранения некоторые вирусы используют достаточно сложные алгоритмы. К таким усложнениям можно отнести шифрование основного тела вируса. Однако использование только шифрования является полумерой, так как в открытом виде должна храниться та часть вируса, которая обеспечивает расшифрование вируса на стадии загрузки. Для избежания подобной ситуации разработчики вирусов используют механизмы «мутаций» кода расшифровщика. Суть этого метода состоит в том, что при внедрении в объект копии вируса часть ее кода, относящаяся к расшифровщику, модифицируется так, чтобы возникли текстуальные различия с оригиналом, но результаты работы остались неизменными. Обычно применяют следующие приемы модификации кода:

• изменение порядка независимых инструкций;

• замену некоторых инструкций на эквивалентные по результату работы;

• замену используемых в инструкциях регистров на другие;

• введение случайным образом зашумляющих инструкций.

Вирусы, использующие подобные механизмы мутации кода, получили название полиморфных вирусов. При совместном использовании механизмов шифрования и мутации внедряемая копия вируса окажется отличной от оригинала, так как одна ее часть будет изменена, а другая окажется зашифрованной на ключе, сгенерированном специально для этой копии вируса. А это существенно осложняет выявление вируса в вычислительной системе.

Полиморфные вирусы (polymorphic) — это трудно обнаруживаемые вирусы, не имеющие сигнатур, т. е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфного вируса не будут иметь ни одного совпадения. Полиморфизм встречается в вирусах всех типов — файловых, загрузочных и макровирусах.

Дополнительные действия, которые выполняют полиморфные вирусы на этапе загрузки, состоят в расшифровывании основного тела вируса.

При использовании стелс-алгоритмов вирусы могут полностью или частично скрыть себя в системе. Наиболее распространенный стелс-алгоритм осуществляет перехват системных запросов с целью контроля действий ОС. Вирусы, использующие стелс-алгоритмы, называются стелс-вирусами.

Стелс-вирусы (Stealth) способны скрывать свое присутствие в системе и избегать обнаружения антивирусными программами. Эти вирусы могут перехватывать запросы ОС на чтение/запись зараженных файлов, при этом они либо временно лечат эти файлы, либо «подставляют» вместо себя незараженные участки информации, эмулируя «чистоту» зараженных файлов.

В случае макровирусов наиболее популярным способом является запрет вызовов меню просмотра макросов. Одним из первых файловых стелс-вирусов был вирус «Frodo», первым загрузочным стелс-вирусом был вирус «Brain».

Нередко в вирусах используются различные нестандартные приемы с целью глубже спрятаться в ядре ОС, либо защитить от обнаружения свою резидентную копию, либо затруднить лечение от вируса и т. п.

Второй аспект связан с так называемыми резидентными вирусами. Поскольку вирус и объект, в который он внедрен, являются для ОС единым целым, то после загрузки они располагаются, естественно, в едином адресном пространстве. После завершения работы объекта он выгружается из оперативной памяти, при этом одновременно выгружается и вирус, переходя в пассивную стадию хранения. Однако некоторые типы вирусов способны сохраняться в памяти и оставаться активными после окончания работы вирусоносителя. Эти вирусы получили название резидентных.

Резидентные вирусы при инфицировании компьютера оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращения ОС к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки ОС.

Резидентными можно считать макровирусы, так как для большинства из них выполняются основные требования — постоянное присутствие в памяти компьютера на все время работы зараженного редактора и перехват функций, используемых при работе с документами. При этом роль ОС берет на себя редактор, а понятие «перезагрузка операционной системы» трактуется как выход из редактора.

Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Следует отметить, что деление вирусов на резидентные и нерезидентные справедливо в основном для файловых вирусов. Загрузочные вирусы, как и макровирусы, относятся к резидентным вирусам.

2. Поиск жертвы.

По способу поиска жертвы вирусы можно разделить два два класса.

К первому классу относятся вирусы, осуществляющие «активный» поиск с использованием функций ОС. Примером являются файловые вирусы, использующие механизм поиска исполняемых файлов в текущем каталоге.

Второй класс составляют вирусы, реализующие «пассивный» механизм поиска, т. е. вирусы, расставляющие «ловушки» дпя программных файлов. Как правило, файловые вирусы устраивают такие ловушки путем перехвата функции Exec ОС, а макровирусы — с помощью перехвата команд типа Save as из меню File.

3. Заражение жертвы.

В простейшем случае

продолжение следует...

Часть 1 10.5. Компьютерные вирусы и антивирусы Классификация, способы заражения, лечения и профилактики, жизненный цикл

Часть 2 4 Основные каналы распространения вирусов и других вредоносных программ -

Часть 3 Антивирус - 10.5. Компьютерные вирусы и антивирусы Классификация, способы заражения,

|

Вредоносное программное обеспечение

|

|

|---|---|

| Инфекционное вредоносное ПО |

|

| Методы сокрытия |

|

| Вредоносные программы для прибыли |

|

| По операционным системам |

|

| Защита |

|

Пожалуйста, пиши комментарии, если ты обнаружил что-то неправильное или если ты желаешь поделиться дополнительной информацией про компьютерные вирусы Надеюсь, что теперь ты понял что такое компьютерные вирусы, антивирус, компьютерны вирус, способы заражения, лечение виусов, профилактика, жизненный цикл вируса, лжеантивирусы, полиморфик-генератор и для чего все это нужно, а если не понял, или есть замечания, то не стесняйся, пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Информатика

Комментарии

Оставить комментарий

Информатика

Термины: Информатика